入侵检测系统security onion

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了入侵检测系统security onion相关的知识,希望对你有一定的参考价值。

参考技术A 配置和部署略,网上有很多重复的文章。网上关于security onion部署的文章非常多。但是介绍怎么使用的却很少。security onion是什么,可以用来做什么?

security onion是一个封装了很多有关于IDS软件的一个基于ubuntu的操作系统,里面的组件包括:snort(入侵检测引擎)、suricata(入侵检测引擎)、bro(入侵检测分析系统)、sguil(入侵检测分析系统)、squert(前端显示)、snorby(前端显示)、wireshark(抓包)、xplico(流量审计)

security onion对硬件的要求?

snort:200~300Mbps时开始丢包,500mbps时无法工作(不推荐使用该引擎)

suricata:能承受的流量比snort高,结合pfring可以承受很高的流量。

在一个流量达到700mbps以上吞吐的线路环境,需要一台1.5w元以上配置的服务器(2017年),配置的要点是需要有性能十分强劲的CPU(E5或者以上),内存32G以上、独立万兆网卡(建议)。

security onion部署要点?

一般情况下,security onion的功能有很多。但是只开一两个功能就可以了。例如suricata+squert。snorby不建议开启(显示不实时,而且体验很差)。同时开多个功能会非常消耗性能。部署的地点是首先要明确你要保护什么,想要获得什么情报。推荐的部署地点是出口线路、机密服务器到普通网络之间的线路。

一般部署步骤:上线运行一段时间,把排名前几位的确认无用的SID写进disablesid.conf里面剔除掉(噪声过滤),让后再根据业务需求写自定义规则。

如果站点使用的是HTTPS方式对外发布服务,为了IDS的工作更加有效。可以部署在明文的传输段,也就是避开部署在HTTPS服务器前面。部署推荐如下:client-->nginx----(此处的流量被镜像到security onion)----应用服务器

#此处的NGINX负责进行SSL加密。当然,nginx也可以是apche、F5等。流量镜像到IDS的方法是用交换机的镜像端口功能,如下(以华为的设备为例),

接sniffer的端口配置:observe-port 1 int ethernet0/0/1

被镜像的端口:

int ethernet0/0/15

port-mirroring to observe-port 1 inbound

seucrity的配置核心-规则(重要的工作)

suricata可以使用ET和GPL等检测规则。但是后期需要信息安全工程师进行持续优化以及自定义。规则可以简单分为官方规则和自定义规则。官方规则是由一些专业的安全人员写出来的。一般如果不是对安全原理研究得特别深的情况下,不用去动他。自定义规则可以在官方规则基础上根据自己的需要进行修改。

自定义规则可以这样写(自然语言描述):

在非工作时间有非自动系统账号登录LVS就产生告警。

针对某服务器(没有修复)检测到heart beat特征就告警。

IDC的服务器不是通过堡垒机登录的就告警。

通过security onion发现攻击(重要的工作)

举例,如果出口线路被扫描的话,上squert会有如下发现:

发现攻击后应该做什么?

场景1(对外服务网络):可以使用防火墙阻挡已知的攻击、用交换机/路由器的ACL阻挡攻击者IP、推进漏洞修复的工作、改进安全对策等。

场景2(办公内网):可以知道内网PC是否中毒;内网是否有人企图要发起攻击;是否有僵尸PC;

综上所述。入侵检测系统security onion的主要工作在于如何优化检测规则和告警,以及提升自身发现攻击的能力。提升发现攻击能力的前提是学会攻击。

security onion部署总结:

有很多人发现吧security onion部署上去后发现好像没什么卵用。其实不然,它就像一把锤子,用成什么效果完全取决于安全人员的水平。security onion的部署关键在于“围绕场景而定制”。

如果你部署办公网的出口,每天估计会产生10万个以上的告警。细看告警,你会发现很多告警是很无稽的。例如http发现有明文密码、翻墙、发现有机器跑着过期的flash版本......超级多。但问题是,这些告警都很无聊吗?不是的。这些告警都是通用的告警。因为用http来传送明文密码的确是非常不安全,过期的flash版本也会导致很大的被入侵的风险。只是别人没有搞你而已。然后这些告警都是通用的告警。我们是不需要的。这时候我们要根据办公网的出口场景来定制各种各样的场景,把不用的特征关闭。上一些自己关注的特征,例如僵尸主机特征等等。

如果你部署在一台对内服务的WEB服务器的前面。发现有注入的告警。那么这时候就你要注意你的内网已经被入侵了(不用怀疑),或者是主机被外部人员入侵,又或者是来自员工的入侵。

综上所述。你要知道你要保护什么资产,然后决定怎么去部署security onion,部署的过程根据场景需求来定制规则。去掉噪声,然后你会发现security onion会是一个办公、生产、学习的网络安全利器!

引发告警的特征:

UNION

XSS

访问mysql的information_schema

引发告警的特征:

此时注入已经成功,可以获得列的信息。

比特币(Onion)病毒预防方法

比特币病毒来袭,目前受影响的系统大都为Windows系统,Linux系统、MAC系统还未出现,防御目前最主要手段是禁止系统高危端口、系统补丁升级及安装杀毒软件。

Windows系统存在很多被黑客利用的危险端口,例如135、136、137、138、139、445等端口,京峰教育为大家分享个人电脑如何来预防该病毒。

1. 比特币病毒攻击页面

京峰教育学员有多位小伙伴公司服务器、电脑都被该病毒攻击,被攻击后,所有Windows服务器上显示如下图:

2. 查看Windows系统端口

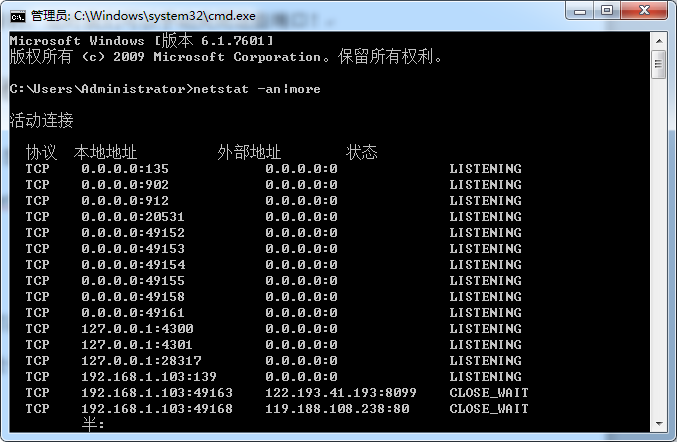

PC桌面-左下角-开始菜单-输入cmd-按Enter键进入DOS命令行程序,输入“netstat -an”,如图1-1所示: 图1-1 查看windows系统监听端口。

图1-1 查看Windows系统监听端口

查看确认系统开放445端口,下面以三种方法来关闭445高危端口:

3. 注册表中关闭445端口

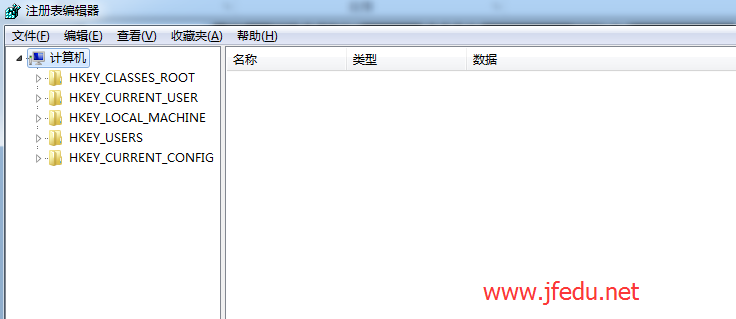

单击-开始菜单-运行-regedit-进入注册表编辑器,如图1-2所示:

接着,依次点击注册表选项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT\Parameters |

进入NetBT这个服务的相关注册表项。

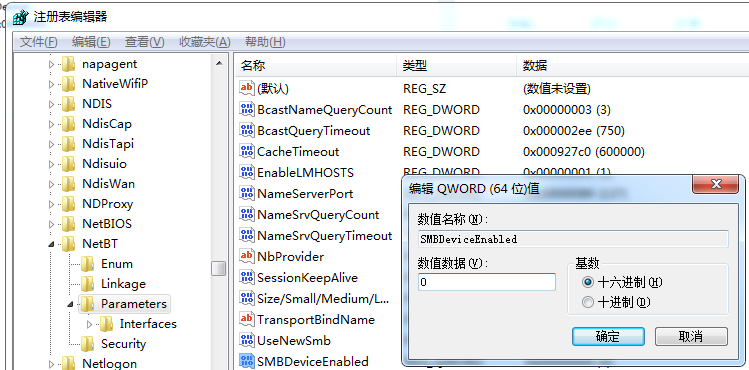

然后,在Parameters这个子项的右侧,点击鼠标右键,“新建”,“QWORD(64位)值”,然后重命名为“SMBDeviceEnabled”,再把这个子键的值改为0,如图1-3所示:

图1-3 创建注册表项

4. 控制面板关闭445端口

控制面板à程序à启用或关闭windows功能à取消勾选SMB1.0/CIFS文件共享à重启系统。

控制面板à查看网络状态和任务à更改适配器设置à右键点击正在使用的网卡后点击属性à取消勾选Microsoft网络文件和打印机共享à重启系统。

4. Window防火墙阻挡445端口

图1-4 系统防火墙配置

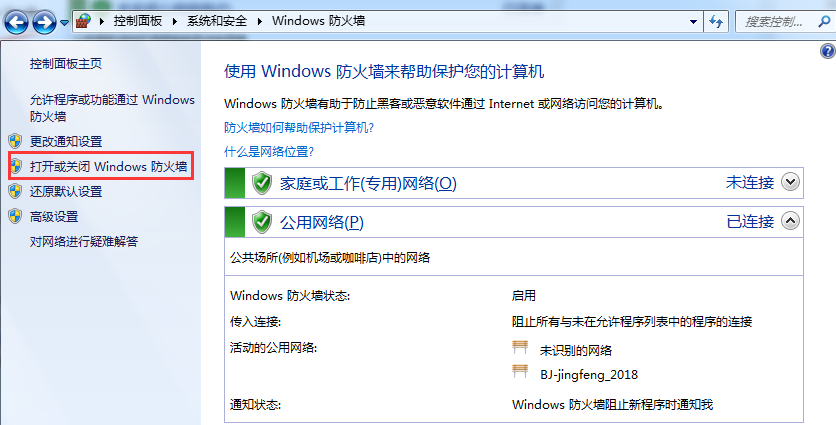

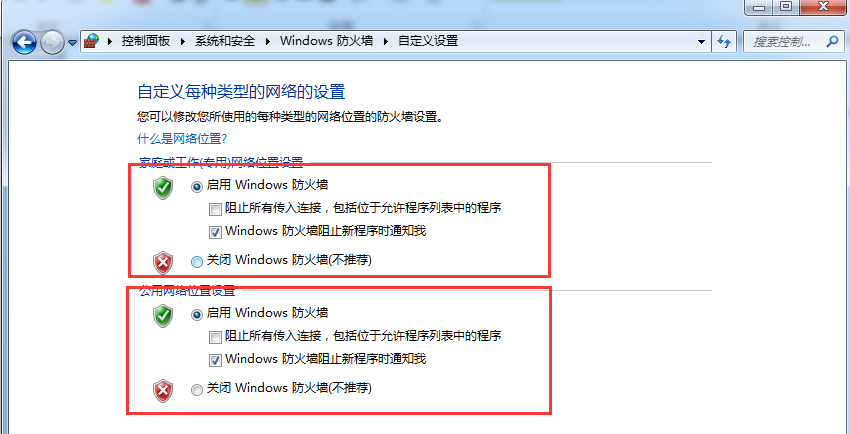

然后单击“打开或关闭Windows防火墙”,选择启用防火墙,单击确定,如图1-5所示:

图1-5 打开系统防火墙

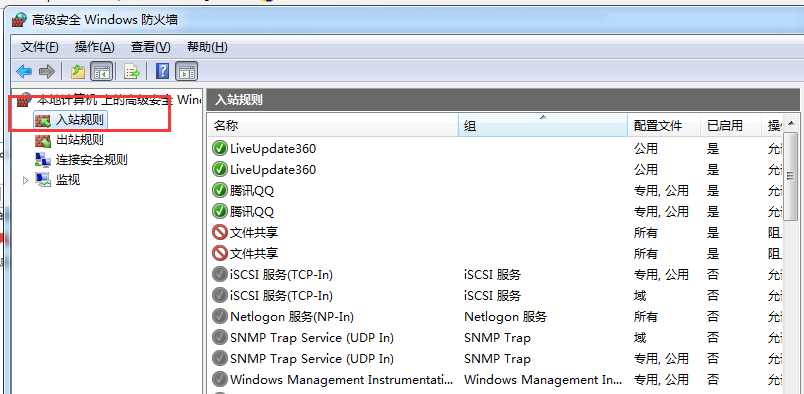

然后选择-高级,进入防火墙配置界面,选择入站规则,如图1-6所示:

图1-6 配置入站规则

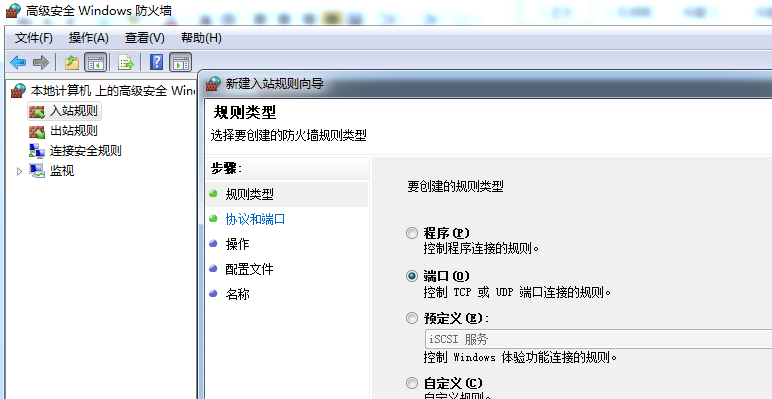

右键选择新建规则,选择端口,然后下一步,如图1-7所示:

图1-7 配置入站规则选择端口

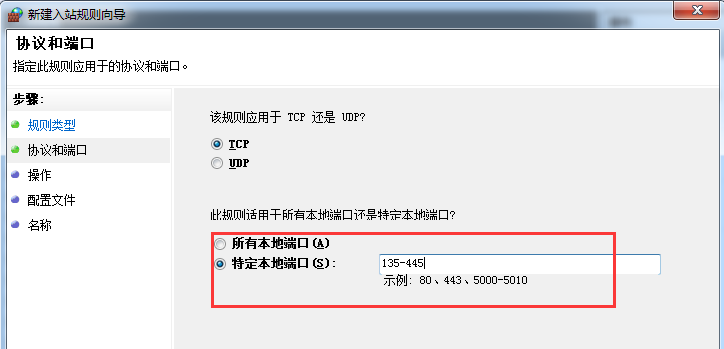

禁止程序访问135-445所有端口,单击TCP(注意:还需要创建一条入站规则,选择UDP,端口同样选择135-445),如图1-7所示:

图1-8 配置入站规则135-445

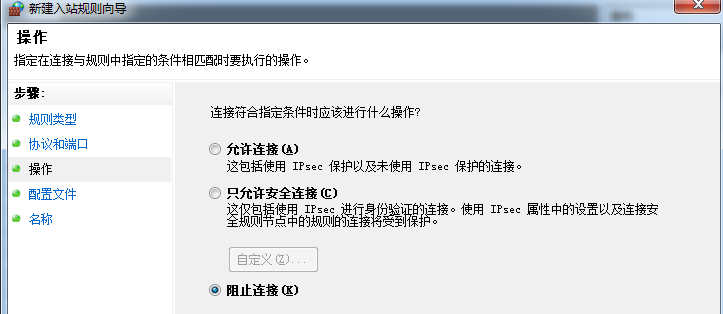

最后单击“阻止连接(k)”,如图1-9所示:

图1-10配置入站规则阻止连接

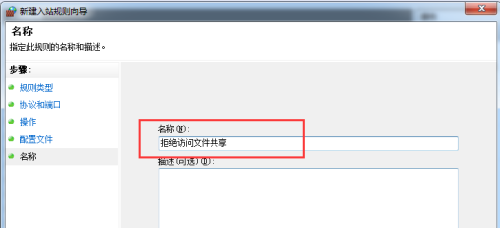

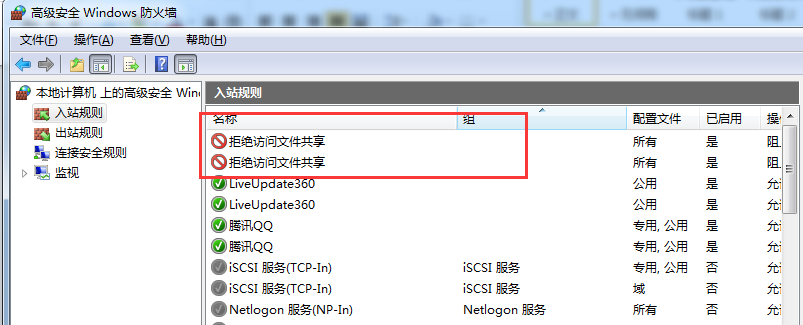

最终创建完,如图1-11所示,TCP/UDP两条阻止规则:

如上方法除了关闭445高危端口之外,还需要注意以下几点来预防比特币病毒的感染:

1) 安装反勒索防护工具,不要访问可以网站、不打开可疑邮件和文件;

2) 迅速多次备份数据。已中毒的,重装系统前把硬盘格式化;

3) 关于防范ONION勒索,目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,尽快为电脑安装此补丁,可以避免通过445文件共享端口被病毒攻击;

4) 对于XP、2003等微软已不再提供安全更新的机器,推荐使用360安全卫士,同时安装360“NSA武器库免疫工具”检测系统是否存在漏洞,并关闭受到漏洞影响的端口;

5) 感染比特币病毒的电脑或者服务器,重装C盘无法解决,需要所有盘都格式化了重新分区再装系统来解决,没有备份的重要资料无法恢复,所以暂时未被比特币病毒攻击的用户,最好先备份重要资料,以免损失严重。

本文出自 “吴光科-京峰教育Linux培训” 博客,请务必保留此出处http://wgkgood.blog.51cto.com/1192594/1925371

以上是关于入侵检测系统security onion的主要内容,如果未能解决你的问题,请参考以下文章

预防onion比特币勒索病毒,如何快速关闭135,137,138,139,445端口

解决IBM Security AppScan扫描出现检测到RC4密码套件问题