Metasploit Portfwd 端口转发

Posted 「已注销」

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Metasploit Portfwd 端口转发相关的知识,希望对你有一定的参考价值。

Metasploit Portfwd 端口转发

Portfwd简介(端口转发/重定向)

Meterpreter shell中的portfwd命令最常用作透视技术,允许直接访问攻击系统无法访问的机器。在可以访问攻击者和目标网络(或系统)的受损主机上运行此命令,我们可以实质上通过本机转发TCP连接,从而使其成为一个支点。就像使用ssh连接的端口转发技术一样,portfwd将中继与连接的机器之间的TCP连接。

操作指令

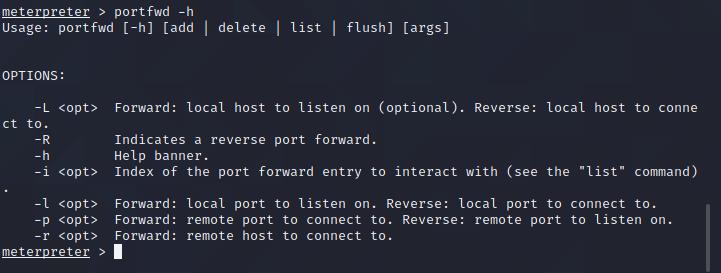

portfwd -h //查看帮助

Usage: portfwd [-h] [add | delete | list | flush] [args]

OPTIONS:

-L >opt> 要监听的本地主机(可选)

-h 帮助

-l >opt> 要监听的本地端口

-p >opt> 要连接的远程端口

-r >opt> 要连接的远程主机

开启代理

映射80端口

meterpreter > portfwd add -l 8888 -p 80 -r 10.10.10.132 //把本地的8888端口映射到10.10.10.132的80端口上,然后访问本地的8888端口就相当于访问10.10.10.132的80端口

映射3389端口

映射3389端口

portfwd add -l 3389 -p 3389 -r 10.10.10.132 rdesktop 127.0.0.1:3389

映射边界服务器80端口并通过BurpSuite抓包

做端口映射,把本地1234端口映射到192.168.137.131的80端口上

portfwd add -l 1234 -p 80 -r 192.168.137.131

burp和浏览器设置代理 成功抓包

成功抓包

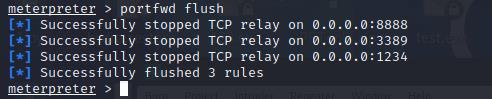

清楚所有端口映射

portfwd flush

以上是关于Metasploit Portfwd 端口转发的主要内容,如果未能解决你的问题,请参考以下文章