《网络攻防第九周作业》

Posted ~*雨蝶*~

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了《网络攻防第九周作业》相关的知识,希望对你有一定的参考价值。

一、教材学习

第九章:恶意代码安全攻防

恶意代码指的是使计算机按照攻击者的意图执行以达到恶意目标的指令集。恶意代码的执行目标是由编写者决定,满足他们心理上或利益上的一些需求,典型的攻击目标包括:

(1)单纯的技术炫耀或恶作剧;

(2)远程控制被攻击主机,使之能成为攻击者的傀儡主机,满足其实施跳板攻击或进一步传播恶意代码的需要;

(3)窃取私人信息(如用户账号/密码,信用卡信息等)或机密信息(如商业机密、政治军事机密等);

(4)窃取计算、存储、带宽资源;

(5)拒绝服务、进行破环活动(如破环文件/硬盘/Bios等)。

恶意代码类型:计算机病毒、蠕虫、恶意代码、后门、特洛伊木马、僵尸程序、内核嵌套融合型恶意代码。

最后介绍了恶意代码的分析,包括静态分析和动态分析。

第十章:软件安全攻防——缓冲区溢出和Shellcode

首先介绍了软件安全漏洞威胁和类型,然后介绍了缓冲区溢出基本概念,缓冲区溢出是计算机程序中存在的一类内存安全违规类漏洞,在计算机程序特定缓冲区内填充数据时,超出了缓冲区本身容量,导致外溢数据覆盖了相邻内存空间的合法数据,从而改变程序执行流程破环系统运行完整性。其次介绍了Linux平台上的栈溢出与shellcode,Linux平台上的栈溢出攻击按照攻击数据的构造方式不同,主要有NSR、RNS、和RS三种模式。最后介绍了缓冲区溢出攻击的防御技术。

二、kali视频学习

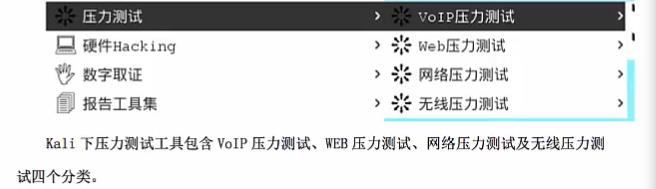

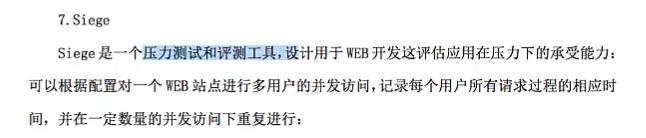

第36节 压力测试工具

1、VoIP压力测试工具

web压力测试:

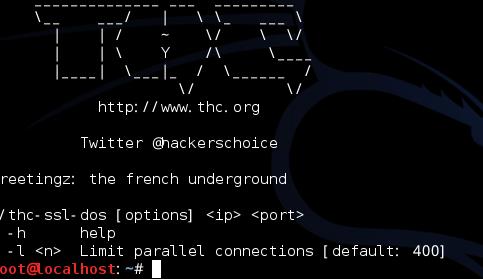

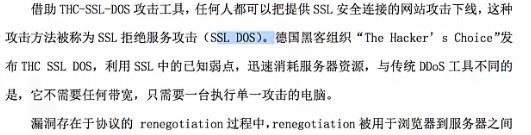

2、thc-ssl-dos

的验证。

3、dhcpig 尝试耗尽所有IP地址

4、ipv6工具包

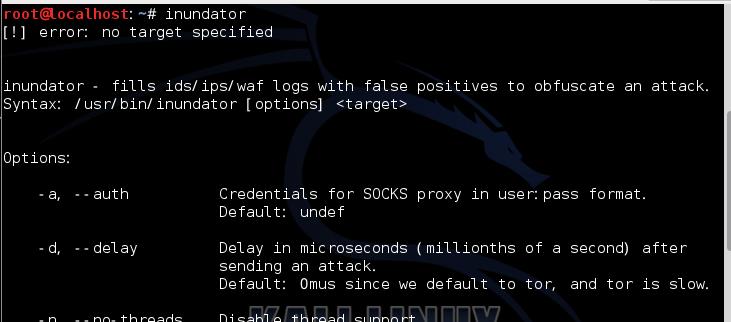

5、inundator IDS/IPS/WAF压力测试工具

耗尽对方说的日志资源。

6、macof

可做泛红攻击

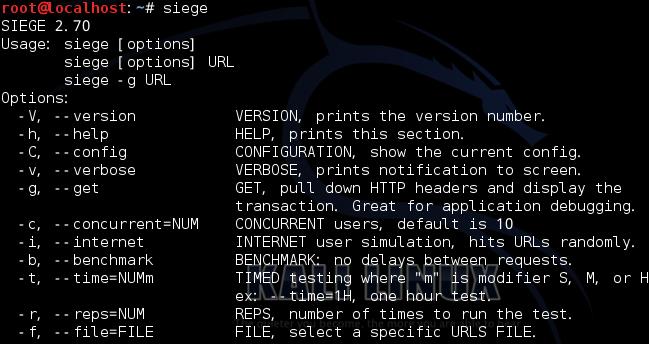

8、t50压力测试

9、无线压力测试

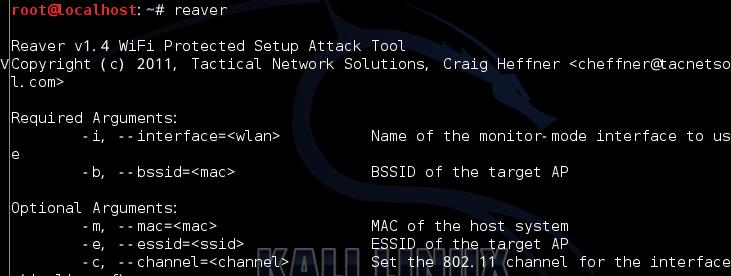

mdk3和reaver

第37节 数字取证工具

数字取证技术是将计算机调查和分析技术应用于对潜在的、有法律效力的电子证据的确定与获取,同样他们都是针对黑客和入侵目的的。目的都是保证网络的安全。

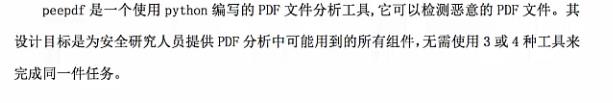

1、PDF取证工具

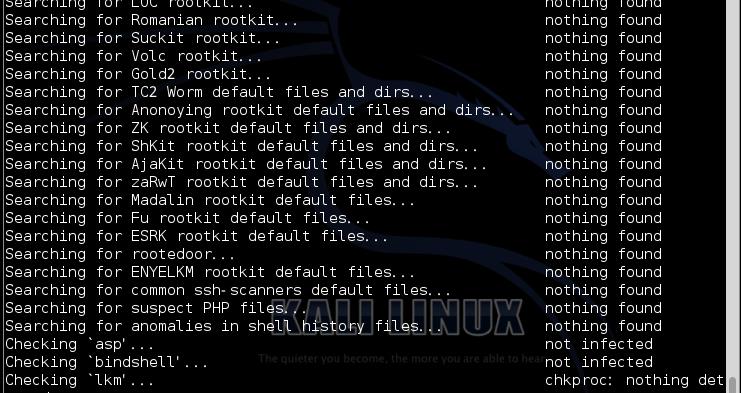

2、反数字取证chkrootkit

3、内存取证工具

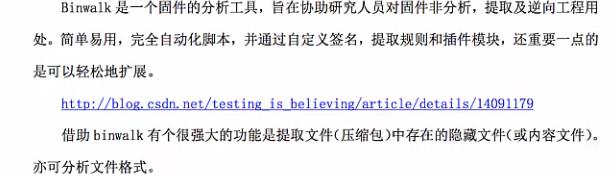

4、取证分割工具集binwalk

可解压文件。做文件格式分析的工具。

5、取证哈希验证工具集

6、取证镜像工具集

主要是对镜像文件的取证分析。主要分析镜像中的目录等信息。

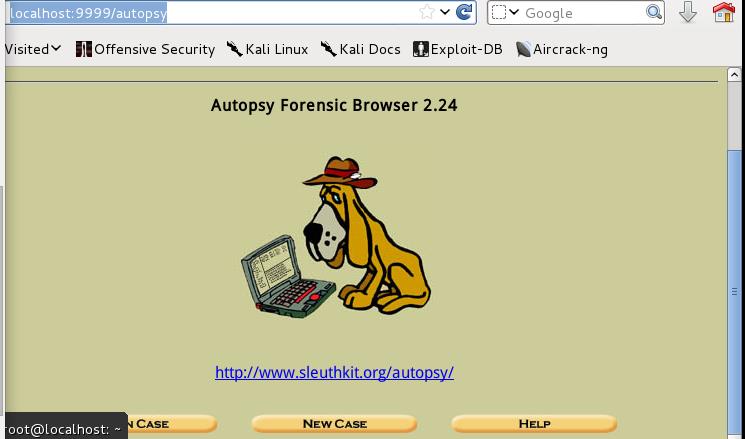

7、数字取证套件

autopsyhttp://localhost:9999/autopsy访问本地的9999端口

dff 图形界面

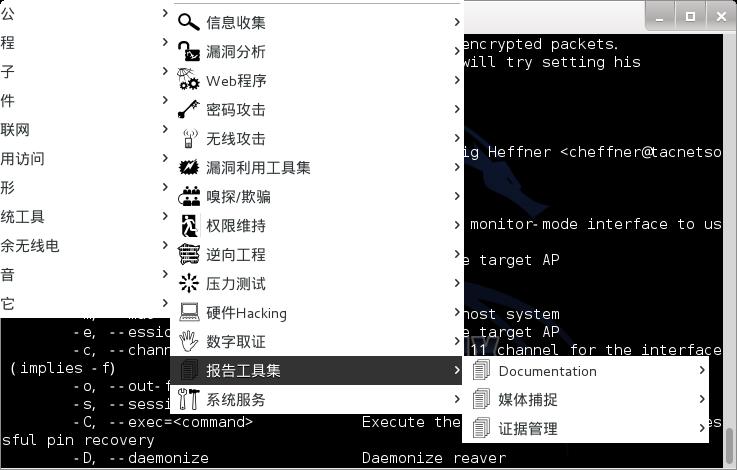

第38节 kali报告工具与系统服务

在线笔记。

2、keepnote /

/

3、媒体捕捉cutycapt

4、 /

/

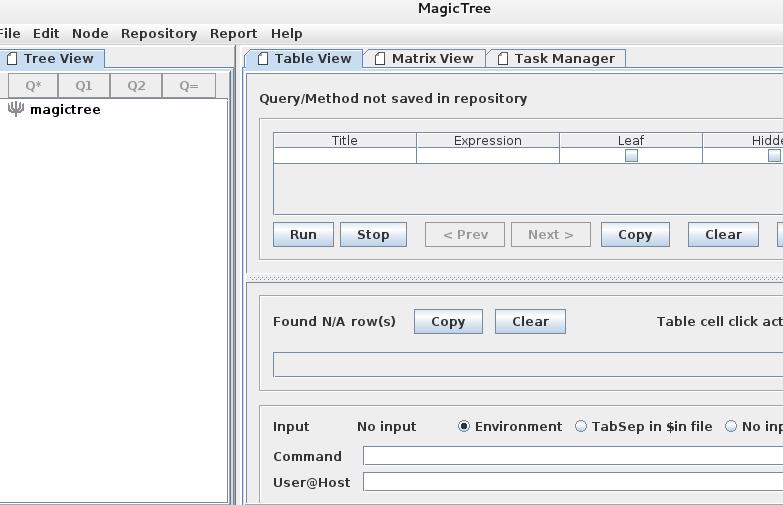

6、magictree

7、文件加密工具 truecrypt

8、系统服务

9、kali下的其他工具

实践作业 p379

取证分析实践

问题1-IRC一般使用哪些TCP端口

IRC服务器通常在6667端口监听,也会使用6660—6669端口

攻击者滥用IRC构建僵尸网络时,可能使用任意的端口构建IRC僵尸网络控制信道

基于端口识别服务不再可靠

基于应用协议特征进行识别

IRC: USER/NICK等注册命令

问题2-僵尸网络是什么

僵尸网络(botnet)僵尸网络(BotNet): 攻击者出于恶意目的,传播僵尸程序控制大量主机,并通过一对多的命令与控制信道所组成的网络。

定义特性:一对多的命令与控制通道的使用

恶意性

网络传播特性

僵尸程序(Bot)

Robot演化过来的词汇,攻击者用以控制傀儡主机的程序

僵尸主机(Zombie,或称为傀儡主机、肉鸡)

僵尸网络演化:传统IRCHTTP & P2P

目前最流行的是Storm worm

问题2-僵尸网络通常用于什么

僵尸网络危害-提供通用攻击平台

分布式拒绝服务攻击

发送垃圾邮件

窃取敏感信息

点击欺诈

以上是关于《网络攻防第九周作业》的主要内容,如果未能解决你的问题,请参考以下文章

2017-2018-2 20179205《网络攻防技术与实践》第九周作业

2017-2018-2 20179202《网络攻防技术》第九周作业