20155227《网络对抗》Exp6 信息收集与漏洞扫描

实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

基础问题回答

-

哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

-

什么是3R信息?

官方注册局、注册商、注册人。

注册人(Registrant)

注册商(Registrar) 官方注册局(Registry)。

实验内容及步骤

信息搜集

1.外围信息搜集

1.1 通过DNS和IP挖掘目标网站的信息

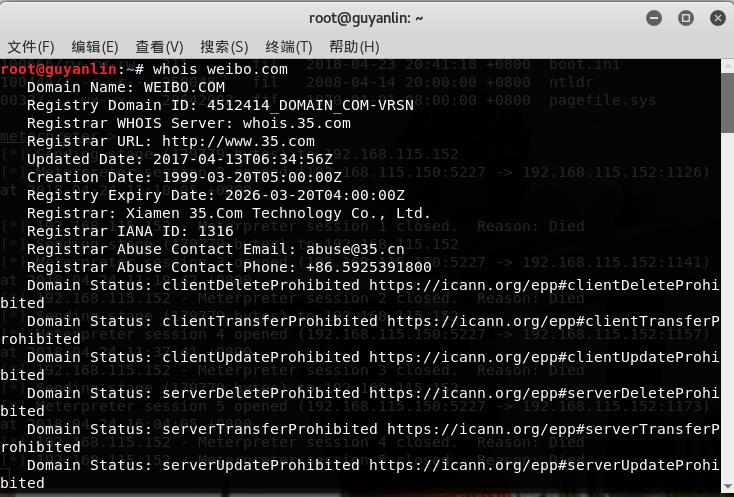

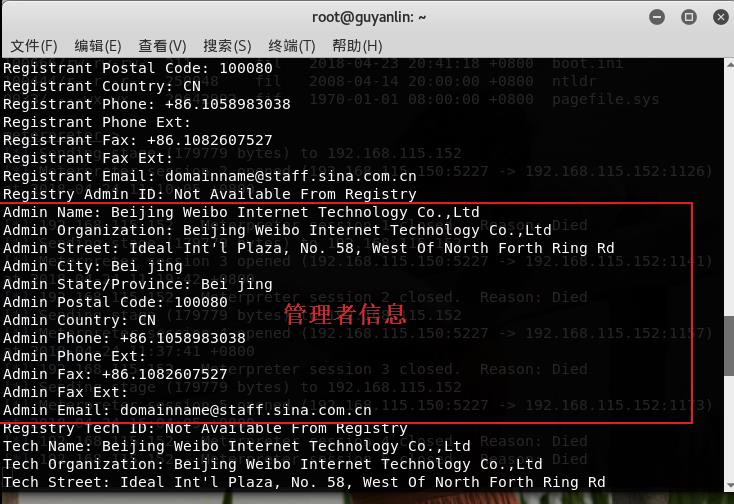

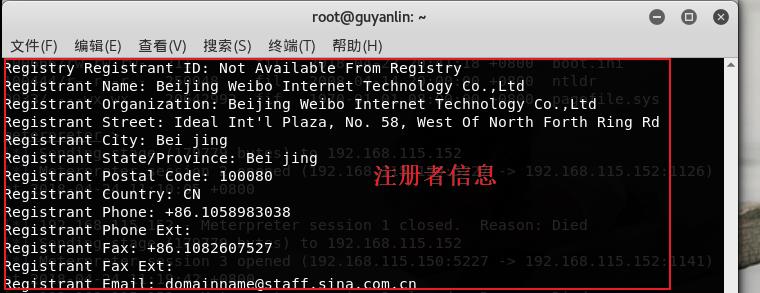

(1).whois

- 用

whois查询DNS注册人及联系方式,可以看到注册的公司,服务器,以及注册者和管理者的相关信息。

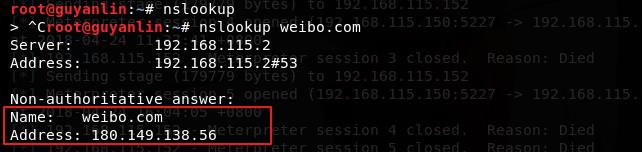

(2).nslookup

- 用命令

nslookup来查询ip地址:nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。

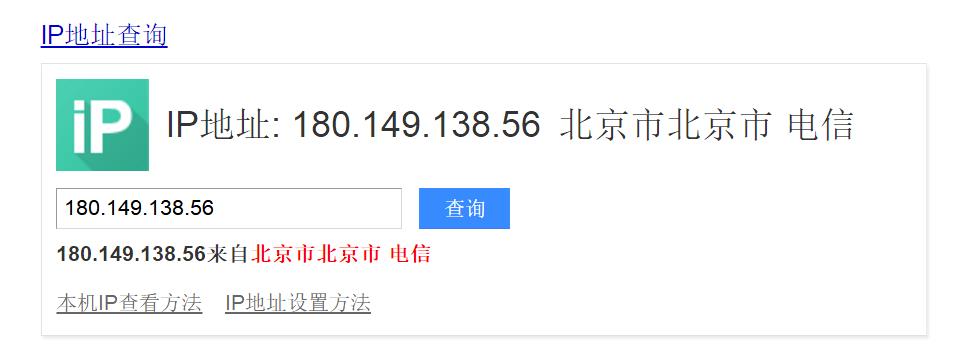

然后可以在百度中搜索到这个IP地址的对应具体地理位置。

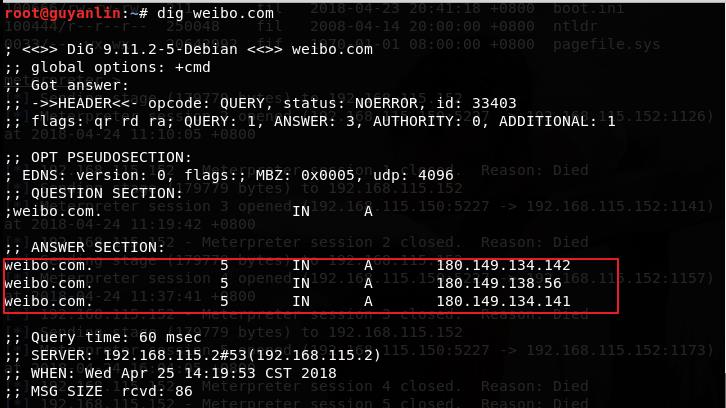

(3).dig

- 用

dig来查询IP地址:dig可以从官方DNS服务器上查询精确的结果

1.2通过搜索引擎进行信息搜集

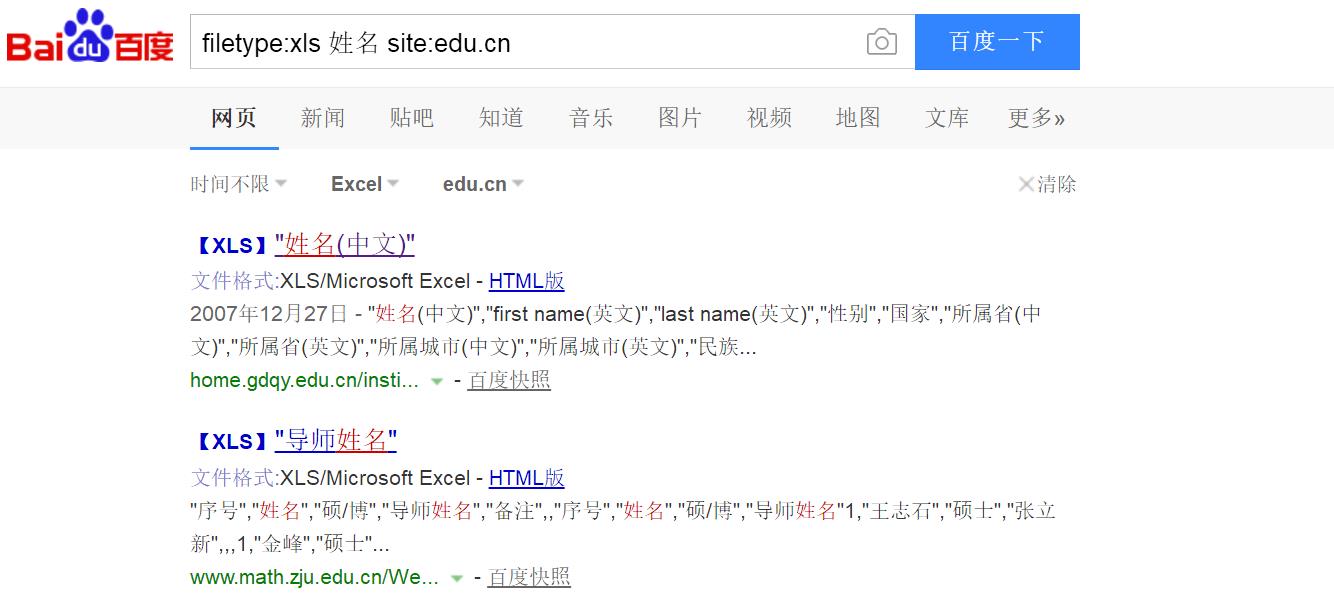

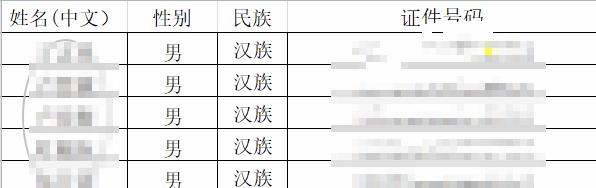

(1)搜索特定类型的文件

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找。

在百度的搜索栏里输入filetype:xls 关键字 site:edu.cn可以搜索到包括关键字在内的具有xls格式文件的网址。

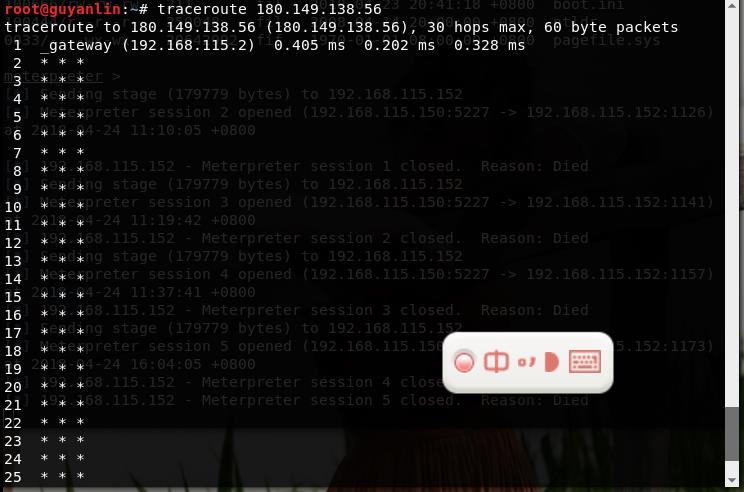

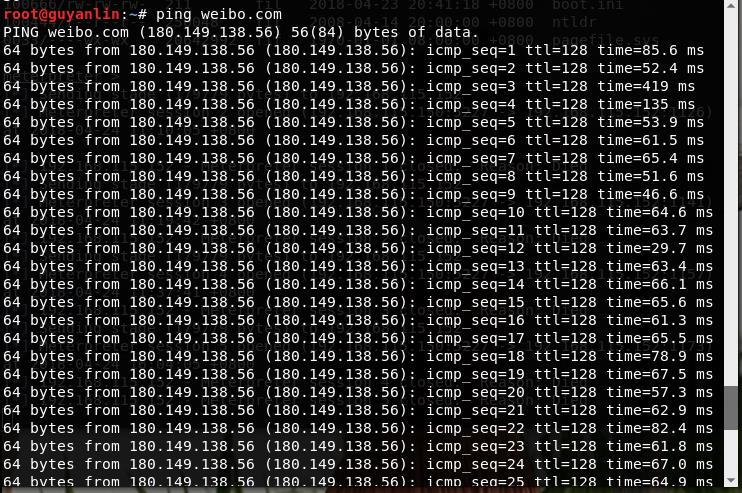

(2)IP路由侦查

Tracert命令会显示出数据包经过的ip,可以通过ip查询到这些路由或者机器的地理位置。

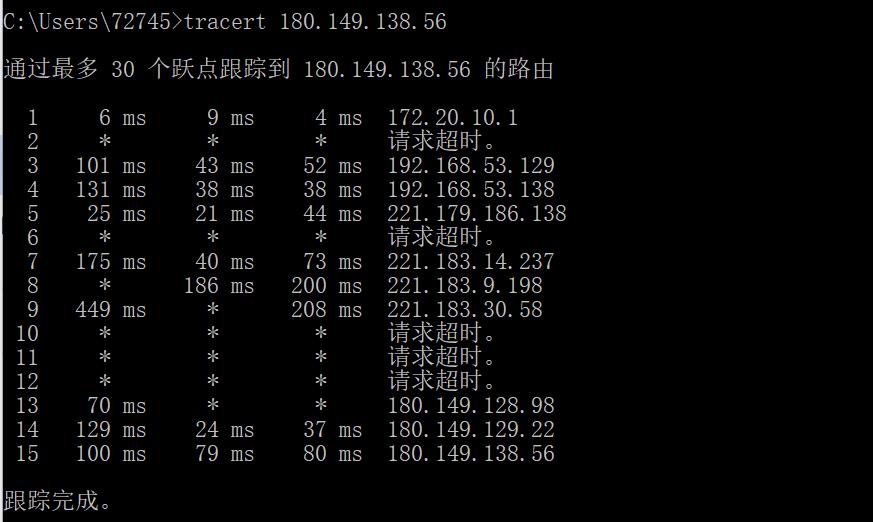

(3)搜索网址目录结构:dir_scanner

可以查询到网站目录结构:

2.主机探测和端口扫描

2.1活跃主机扫描

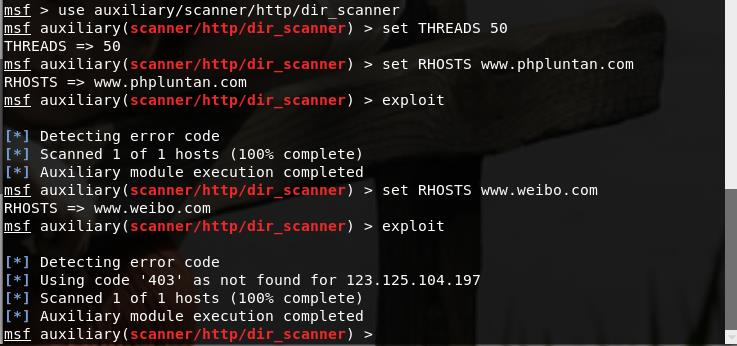

(1)ICMP Ping命令

ping weibo.com

(2)Nmap探测

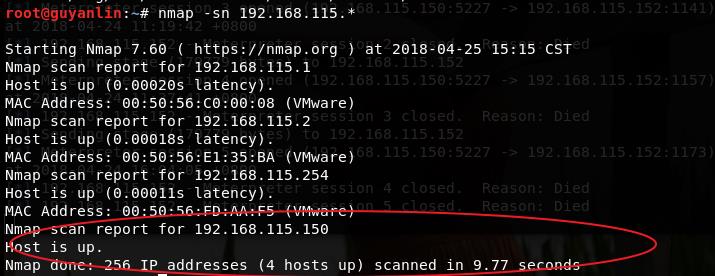

namp -sn扫描主机,可以看出有4个主机处于活跃状态:

- 端口扫描:扫描目标主机开放的TCP端口。

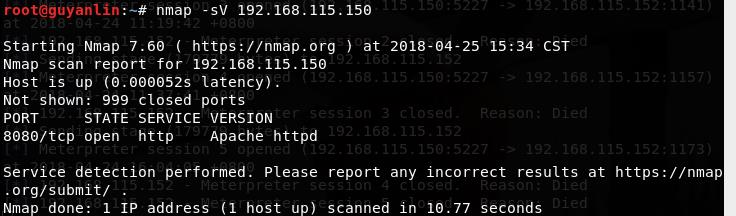

nmap -sV IP地址检测目标主机的服务版本。

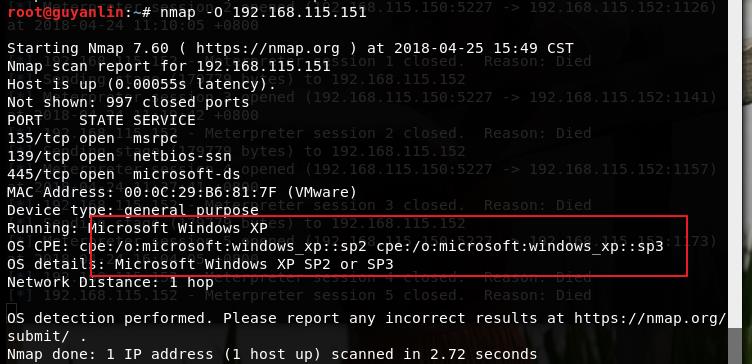

- 检测目标主机的操作系统:

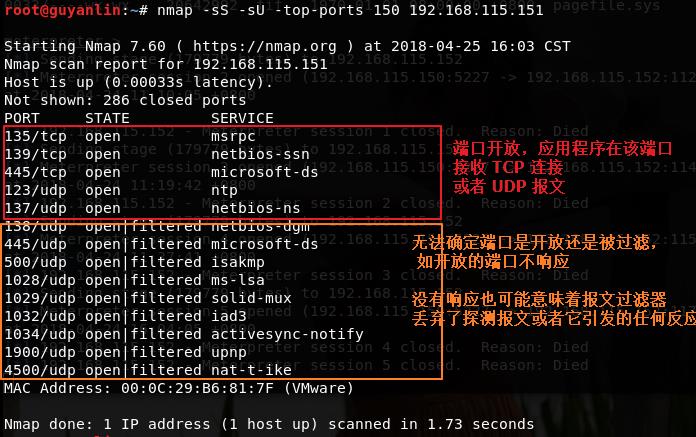

nmap -sS -sU -top-ports 150 IP地址:扫描tcp和udp最有可能开放的150个端口。

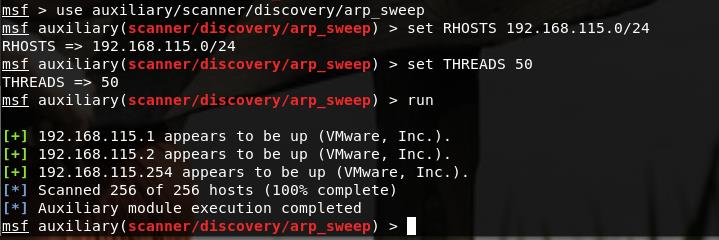

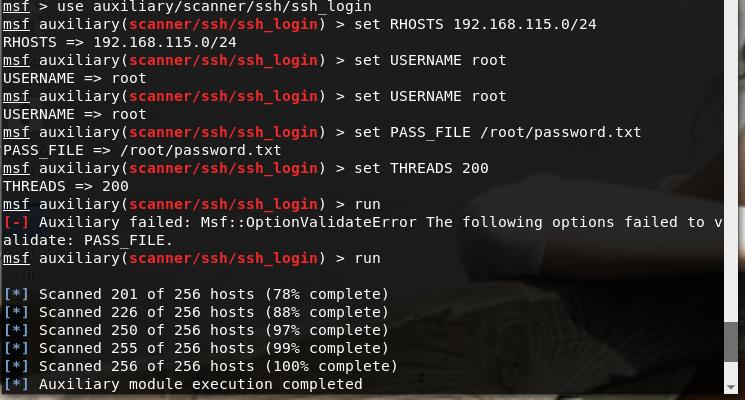

(3)metasploit中的模块:arp_sweep

arp_sweep使用ARP请求枚举本地局域网的活跃主机:

3.服务扫描和查点

3.1 网络服务扫描

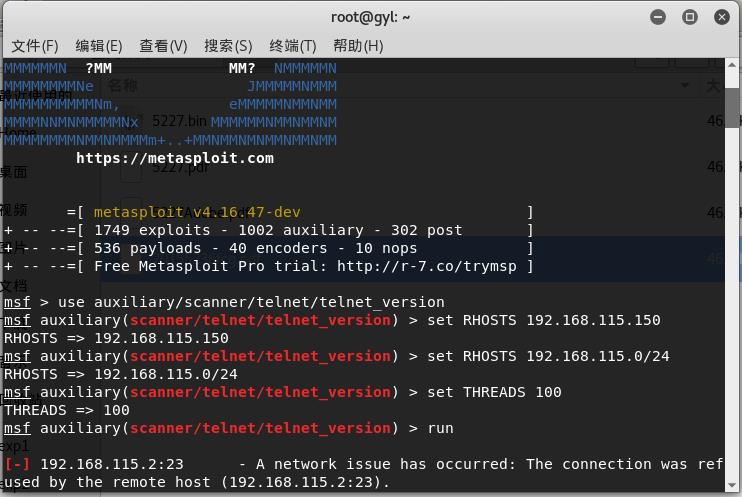

(1)telent服务扫描

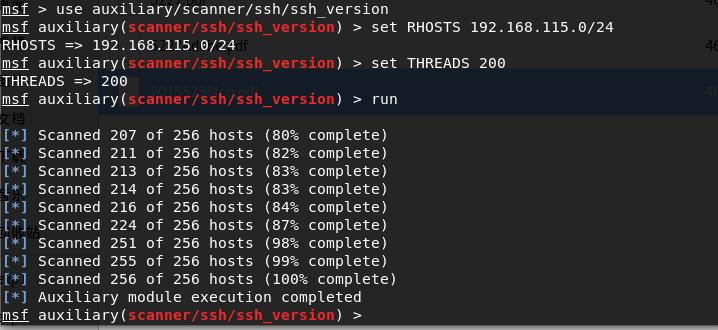

(2)SSH服务扫描

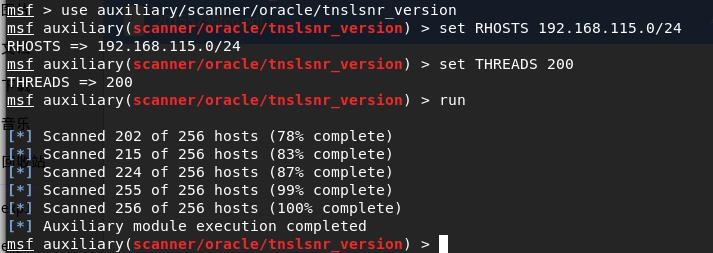

(3)Oracle数据库服务查点

(4)口令猜测与嗅探

漏洞扫描

-

安装OpenVAS

- 更新软件包列表。

apt-get update- 获取到最新的软件包。

apt-get dist-upgrade- 重新安装OpenVAS工具。

apt-get install openvas -

配置OpenVAS服务

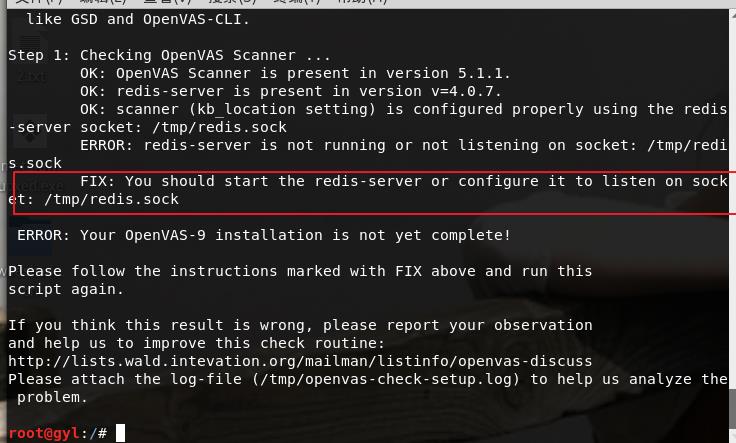

- 安装完以后,重复运行

openvas-check-setup,每次根据提示来进行下一步操作 - 出现如下问题:

You should start the redis-server or configure it to listen on socket: /tmp/redis.sock(您应该启动redisserver或将其配置为监听套接字:/tmp/redis.sock。)

- 安装完以后,重复运行

-

尝试一:

vim redis.conf去掉以下两行注释:

unixsocket /tmp/redis.sock

unixsocketperm 700

失败。

- 尝试二:

vim redis.conf

进入redis安装目录 然后编辑 将下面两个参数注释打开

unixsocket /usr/redis/redis.sock #将路径改为这个路径 /usr/redis/redis.sock

unixsocketperm 700

然后命令:

vi /etc/openvas/openvassd.conf

在最后面添加一行 地址跟unixsocket的要一样

kb_location =/usr/redis/redis.sock

改完了,最后重启一下redis 命令:

先关闭redis ,在启动redis,启动时候加上配置文件加载

redis-cli shutdown

redis-server /usr/redis/redis.conf

失败。。

- 尝试三:看见有成功的同学说是因为kali没有更新的原因。更新kali之后果然!还是失败了!

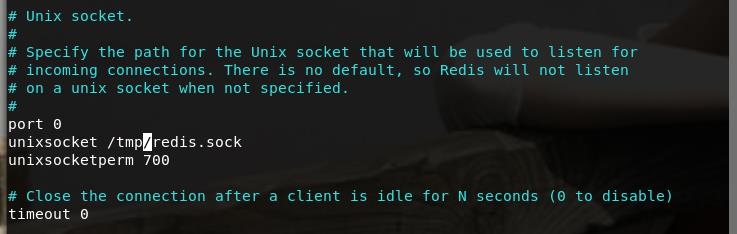

- 尝试四:

vi/etc/redis/redis.conf依次更改:

port 0

unixsocket /tmp/redis.sock

unixsocketperm 700

timeout 0

之后利用指定配置开启redis服务:

redis-server/etc/redis/redis.conf

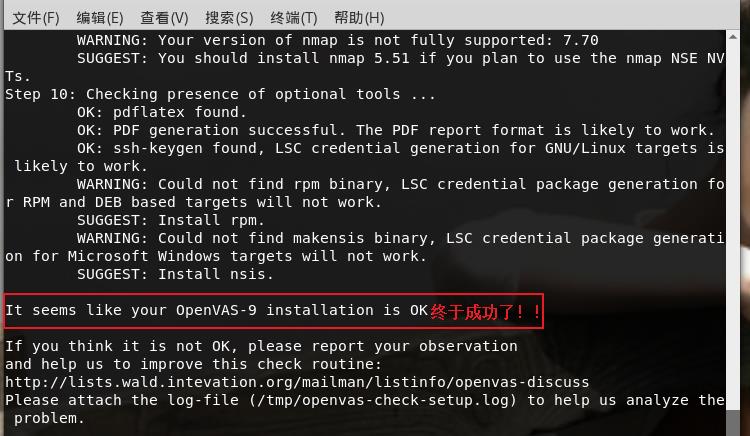

最后,再次openvas-setup,这次居然成功了!!要注意设置后需要重启才能生效!

-

使用OpenVAS

-

执行命令

openvasmd --user=admin --new-password=admin添加账号 -

执行命令

openvas-start开启openvas -

kali访问网站:https://127.0.0.1:9392/

-

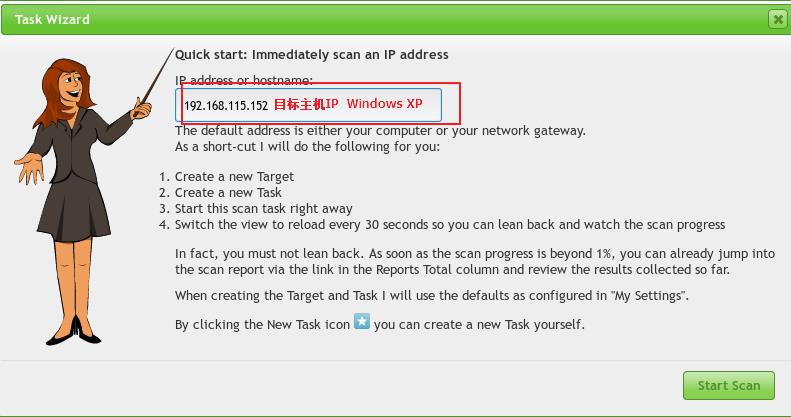

点击紫色按钮,新建扫描目标。

-

-

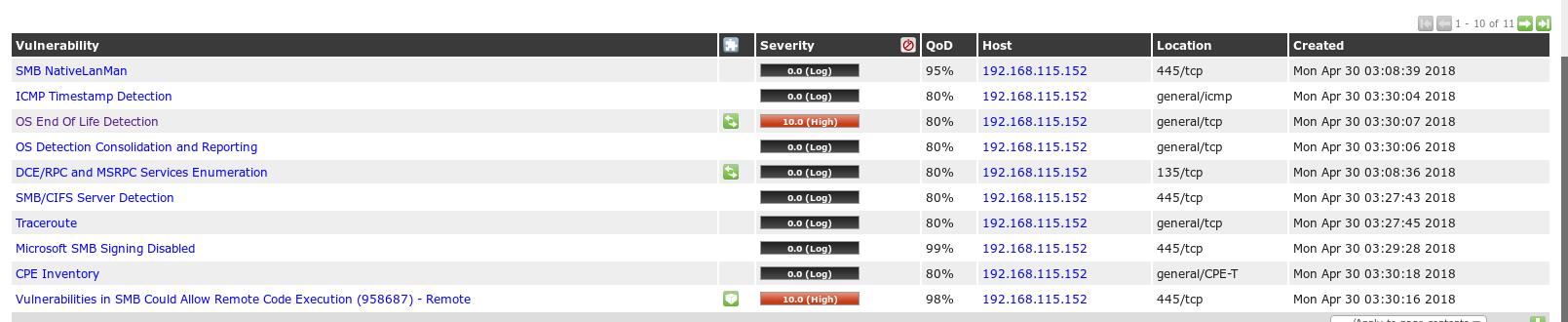

我扫描了winxpsp3系统:有3个高级级别的漏洞。

-

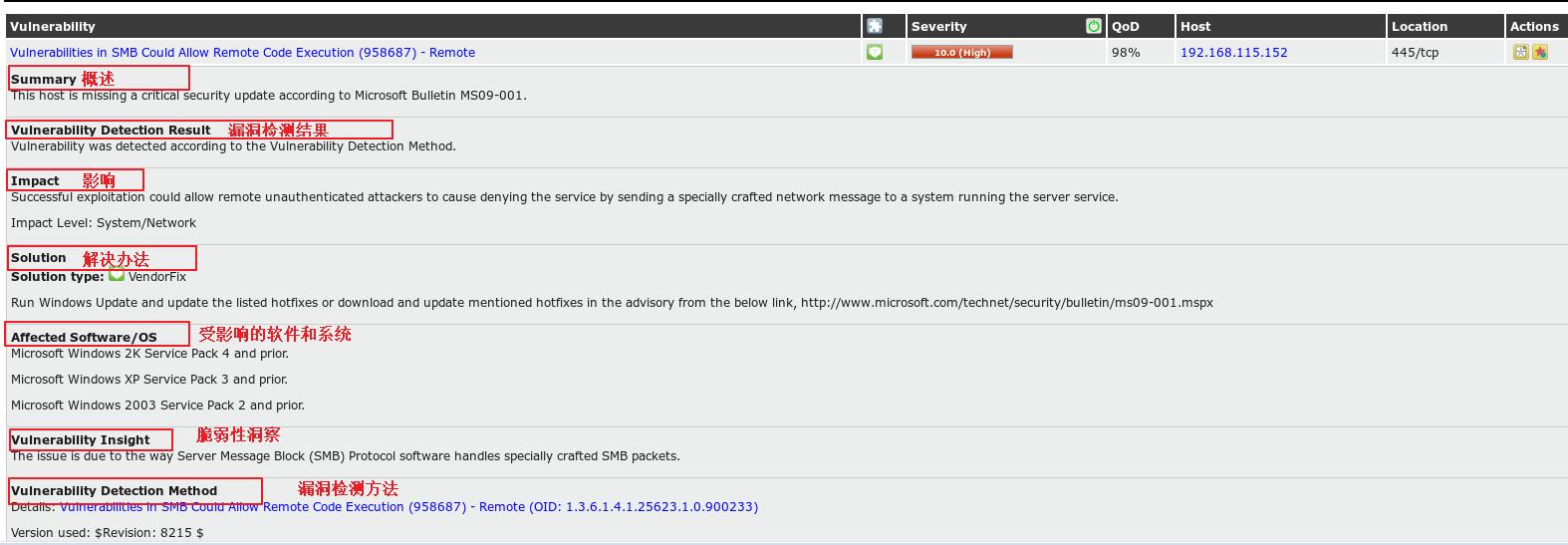

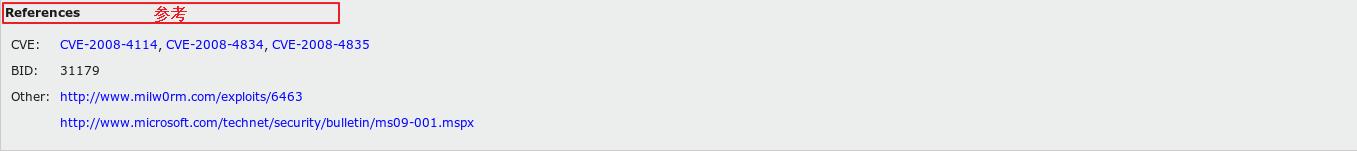

查看漏洞的详细信息:

-

由以上数据分析该漏洞:

- 此主机缺少重要的安全更新。

- 成功的利用该漏洞可能允许远程未经身份验证的攻击者通过向运行服务器服务的系统发送特制网络消息来拒绝该服务。

- 解决办法是运行

Windows Update更新上市的修补程序或下载并更新补丁 - 该问题是由于服务器消息块(SMB)协议软件处理特制SMB数据包的方式所致。

实验体会

实验完成了主机发现、端口扫描、服务版本探测、漏洞扫描等实践项目,还通过远程隐蔽地了解了计算机的基本信息以及系统漏洞。网络就像是一把双刃剑一样,有利有弊。我们能通过这些手段获取别人的信息,别人也能通过这些手段获取我们的信息,因此我们平时要及时更新自己的电脑,及时修复漏洞。