DDoS攻击如此猖獗,我们该如何解决?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DDoS攻击如此猖獗,我们该如何解决?相关的知识,希望对你有一定的参考价值。

网络安全始终是人们讨论的热点话题,对于互联网企业而言:无安全、无生存。

网易云易盾的产品架构师高洪亮

在攻击日益泛滥的今天,如何保障企业安全成为了大家研究的热点。4月14日架构和运维技术高峰论坛上,来自网易云易盾的产品架构师高洪亮就此问题,做了关于企业网络安全威胁分析,以及网络安全服务SaaS服务实践的分享。

网络安全现状

当前的安全威胁问题归类为三方面:服务稳定性安全、数据安全和运营安全。

一是服务稳定可靠性:一方面取决于信息系统自身的稳定可靠性,特别是信息系统云化之后,影响因素增多。如:虚拟机性能、虚拟机的迁移机制、网络链路冗余、信息系统灾备机制等;另外一方面来自于外部的攻击的影响,如DDoS攻击,DNS域名劫持等,两方面因素综合决定了系统服务的稳定可靠性。

二是数据安全:数据安全问题主要集中在数据的泄露和数据的篡改两个方面,近期发生的Facebook用户数据泄露问题,体现了数据泄露的危害与严重性。事件原因主要是与其他公司合作,对于数据销毁环节未加以验证,导致了合作方泄露数据的后果,给Facebook带来了史无前例的企业生存问题,引起更多互联网企业对数据保护的重视。此事也充分体现了企业安全的“三分技术、七分管理”的道理,除了内部管理机制或人员问题导致的数据泄露问题,外部的网络攻击带来的危害也是不容忽视。常见的WEB应用攻击、系统级别的漏洞利用,以及愈加复杂的具有针对性的APT攻击等,都给企业的生存、运营,甚至国家安全带来严重危害。

三是运营安全:钓鱼网站、山寨应用、垃圾内容,这些问题严重影响了用户的体验,危及用户的利益,给企业造成声誉危害及盈利的损害。

DDoS攻击现状

从统计的数据中可以看到DDoS攻击的几个特点:

1. 南方遭受的DDoS攻击较多,其中浙江省遭受的攻击最多;

2. 电信线路DDoS攻击规模较大,动辄达到TB级别;

3. 攻击的时长上,三分之二的DDoS攻击持续时间小于10分钟,而持续时间在10分钟至1小时的攻击占比约30.5%,不到0.1%的攻击时长在一个小时之上。

为什么DDoS攻击如此猖獗?

第一, 攻击利益链成熟,攻击成本越来越低。DDoS攻击地下产业链可以提供一整套的完善的服务,包含各种套餐,其中一个月几十元就可以购买到DDoS攻击服务。

第二, 攻击流量规模逐年增大一方面是由于个人、企业的带宽都在增加,另一方面智能家居、物联网设备的大量使用,薄弱的安全防护给力攻击者更多可利用的机会,容易形成大规模的攻击设备集群。

第三, 难溯源。因为从攻击指令发出端,到实际攻击的服务器,中间可能经过了数道跳转,再加上IP伪造等技术,查到攻击源头非常困难。对于攻击者来说,现在基本上就是有恃无恐。想做到“溯源追凶”,需要投入极高的成本,并且需要经验丰富的攻防专家或团队来完成。对于被攻击者来说,基本上只能被动防护。

故事解析:Memcache反射性攻击

故事主角——Memcache服务器。本身这个服务器是企业的应用系统对于数据访问的一些内容的缓存,以加快响应速度。

从管理角度出发,Memcache服务器作为内网应用的服务器,不应该暴露于公网之中。但还是有很多公司的运维管理者为了运维的方便,通过公网进行管理,这是利用Memcache进行DDoS攻击的基本前提。

另一个关键因素是Memcache服务器,不存在身份验证的环节,任何人扫描到IP和端口,就可以访问。完成攻击的最核心的因素,是memcache访问的协议,请求memcache服务器之后,回复的数据的大小远高于请求的数据大小,形成了放大的效果,攻击者利用memcache服务器,伪造源IP,最后形成了反射放大型的DDoS攻击,攻击量达到5W倍,这样,一个超大规模的DDoS攻击方法就形成了,典型的事件是:GitHub遭受了超过T级的memcache服务器的反射放大型DDoS攻击。

值得注意的是,Memcache攻击,规模如此之大,但是它只是新兴的一种攻击手段。从DDoS的全部数据来看,它的占比不到百分之一。更多的还是一些已经的攻击手段,比如DNS反射性攻击、SSDP攻击(是利用物联网设备的1900端口进行反射性攻击)。

如何解决Memcache反射性攻击?

从Memcache服务器的规模分布来看,国内有超过2W台的可利用的Memcache服务器,全球有超过10W台的Memcache服务器。从影响规模来看,解决Memcache服务器反射性攻击问题已经刻不容缓了。

在分享中网易云易盾的产品架构师高洪亮建议,从预防阶段来看,需要Memcache服务器的运维管理者,关闭被利用的11211端口,将memcache服务器放置内网之中以避免被利用。但是,这个也不可能完全杜绝此类事件的发生,毕竟有人为因素在,互联网上还是会存在可被利用的设备。那么对于对于已经形成的攻击,受攻击者可以利用云清洗服务进行防护。

DDoS攻击分类及防护情况

攻击分类:

DDoS攻击的分型,从效果上来看,可以分为两种。第一种,消耗带宽资源的。典型的就是反射性的流量攻击。

第二种,就是耗尽服务器的资源的:服务器的连接数、服务器的CPU、提供域名解析的DNS服务器。都属于资源,通过占用服务器资源,使服务器无法对外提供服务,从而达到攻击效果。典型的如CC攻击,或者对DNS服务器,大规模查询不存在的网址以消耗DNS服务器的资源,从而形成间接的对服务器的攻击。

防护情况:

对于DDoS攻击,国内目前来看,防护手段不外乎三种:本地化部署安全设备、云端流量清洗、移动运营商的清洗系统及路由黑洞策略。

三种防护方法,从投入成本,适用场景,来看均有所不同。所以用户还需要根据自身的情况来选择合适的防护方案。

网易云易盾是如何解决这一难题的?

网易云抗D三部曲:

1. 网易在电信、联通、移动大区入口部署了高防清洗集群;

2. 高防客户的业务流量,先引流到网易云高防机房进行清洗防护;

3. 清洗完成后,用户的业务流量,可通过高防IP转发回客户源站服务器。

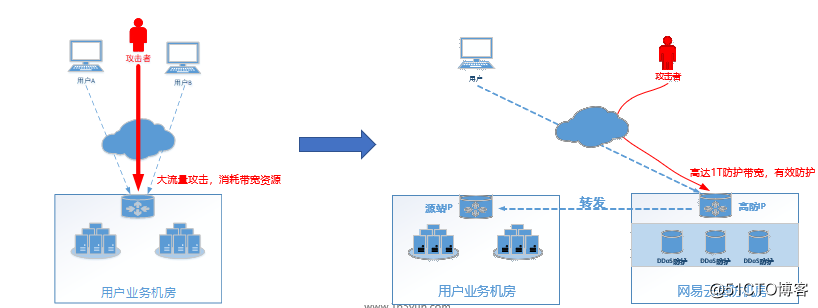

接入云抗D之前,用户是直接访问服务系统。接入云抗D之后,访问数据先到易盾的云清洗的高防机房,流量经过清洗之后,高防机房将正常的业务流量再回传给实际的服务器。

这里有两个前提,首先防护的业务是通过域名来访问的,第二,就是上了高防业务之后,用户系统实际的IP要对外隐藏,避免攻击方绕过云清洗系统直接攻击IP。

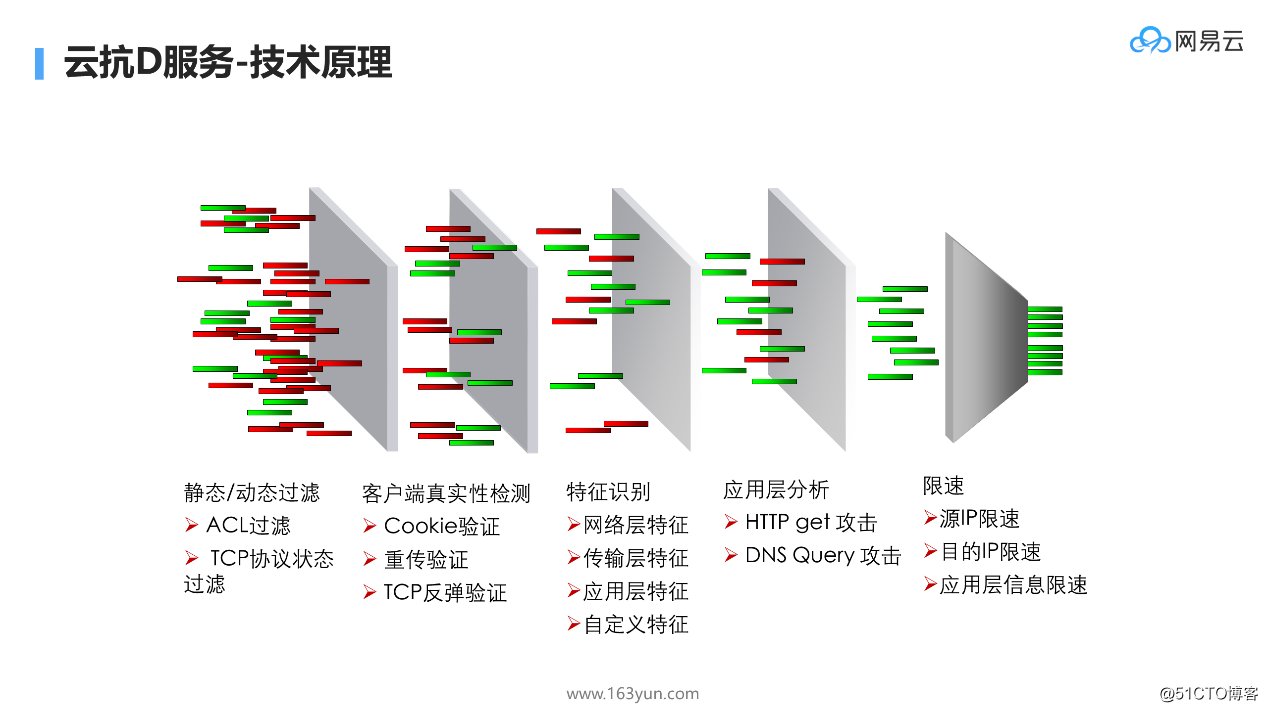

在实际的防护过程中,流量要经过数道清洗。在检测的方式上,主要是通过阈值和数据特征以及行为分析等算法模型来进行检测,如:客户端真实性验证等、黑名单、ACL管控、流量限速的方式。

网易云易盾云抗D服务,对于四层攻击、七层攻击,能够进行全面的检测和防护。在策略配置上,预置有多套模板,可以根据业务具体情况来进行针对性的配置,并且支持向导性配置。在业务流量状态展示上,支持多种维度的图形界面展示。

在整体的防护能力上,目前网易云易盾,支持三线运营商的业务防护。提供1T的超大带宽防护,SLA可用性达到99.9%。

业务接入抗D后,延迟时间在100MS以内。

业务接入上,我们支持网易云客户和非网易云客户,并且只需5分钟就可以完成接入。一般分为四步:

1. 在易盾控制台购买高防IP,选择联通/电信/移动线路;

2. 对高防IP配置转发规则,将清洗后的流量转发到源站IP;

3. 配置防护策略;

4. 切换业务DNS指向高防IP。

网易云易盾领先在哪里?

DDoS防护:可对畸形包进行有效拦截,抵御SYN Flood、ACK Flood、ICMPFlood、UDP Flood、NTP Flood 、SSDPFlood、DNS Flood等4层攻击。

CC防护:通过JS验证、浏览器指纹、ACL等技术有效抵御CC攻击、HTTPFlood等7层攻击。

容器隔离:针对不同高防IP分配独立的清洗容器,不同容器间相互隔离,保障不同高防IP间互不影响。

弹性防护:选择弹性防护后,当受到的攻击超过基础防护峰值时,业务仍将继续得到网易云易盾的防护。

以上是关于DDoS攻击如此猖獗,我们该如何解决?的主要内容,如果未能解决你的问题,请参考以下文章