20155233 《网络对抗》Exp4 恶意代码分析

Posted l20155233

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20155233 《网络对抗》Exp4 恶意代码分析相关的知识,希望对你有一定的参考价值。

使用schtasks指令监控系统运行

先在C盘目录下建立一个

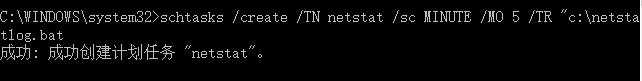

netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中,netstatlog.bat内容为:date /t >> c:\\netstatlog.txt time /t >> c:\\netstatlog.txt netstat -bn >> c:\\netstatlog.txt- 打开Windows下命令提示符,输入指令

schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\\netstatlog.bat"指令创建一个每隔五分钟记录计算机联网情况的任务

- 查看

netstatlog.txt文件,对可疑进程进行分析:

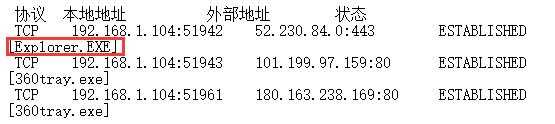

- 第一次查看:进程很少,没有太多疑点

- 分析结果:explorer.exe:桌面进程

- 第二次查看:进行了QQ登录,出现很多TCP连接

- 分析结果:TheWorld.exe:世界之窗浏览器进程;不知名IP:121.195.187.36北京海淀教育网,211.159.235.58腾讯集体;所以不存在可疑进程

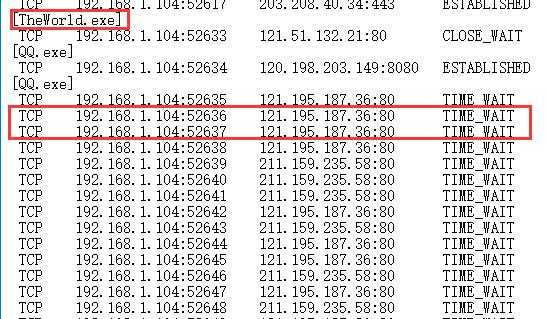

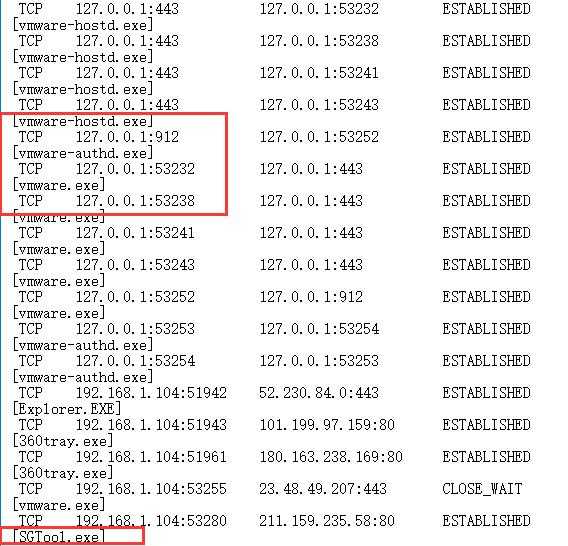

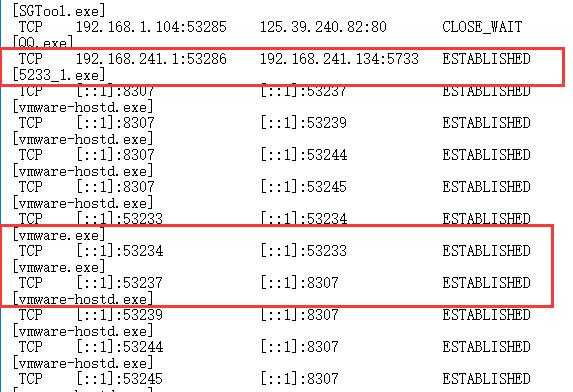

- 第三次查看:打开了后门软件

- 分析结果:vmware-hostd.exe、vmware-authd.exe、vmware.exe:VMware软件所需进程;SGtool.exe:搜狗输入法的加速启动程序;5233_1.exe:后门软件,通过TCP传输,占用了端口5733,得到了攻击机IP(192.168.241.134)

使用sysmon工具监控系统运行

- 建立名为

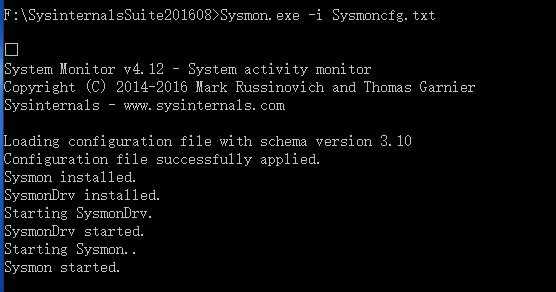

Sysmoncfg.txt,下载sysmon工具,将老师所给代码写入txt,并将txt放入sysmon.exe同目录下; - 输入命令(管理员权限打开)

sysmon.exe -i Sysmoncfg.txt安装配置sysmon;

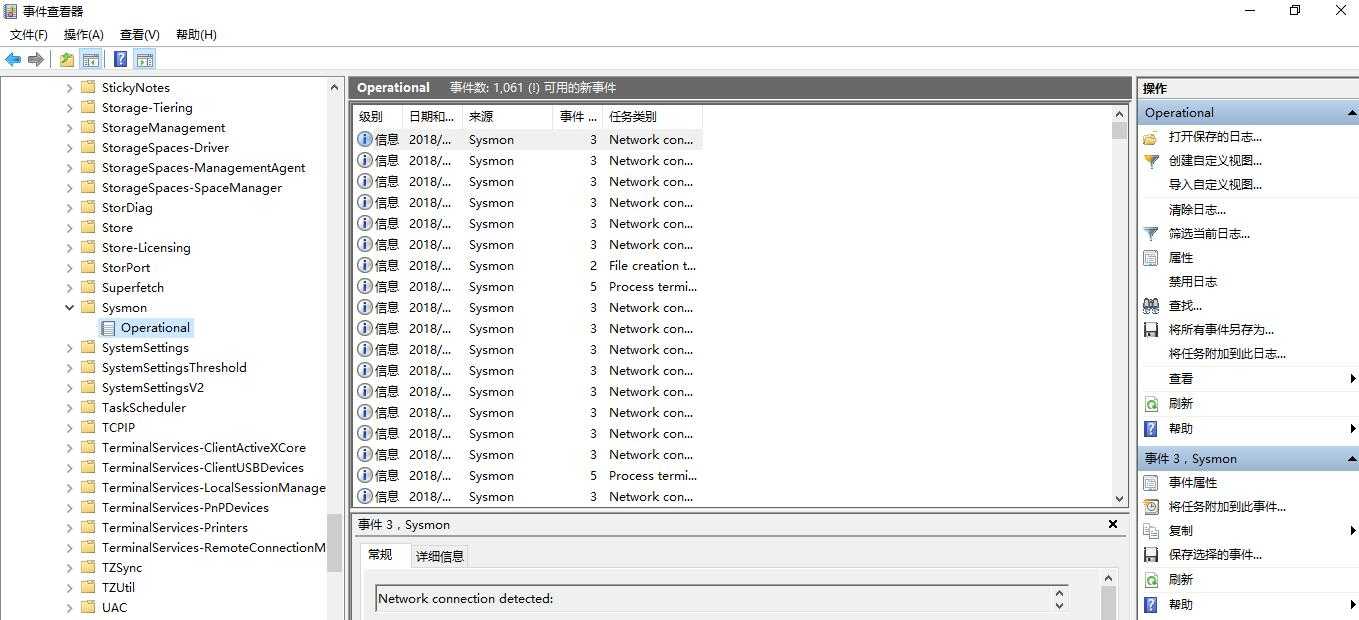

- 观察事件查看器:

- 在打开事件查看器,在应用程序和服务日志\\Microsoft\\Sysmon\\Operational中观察事件

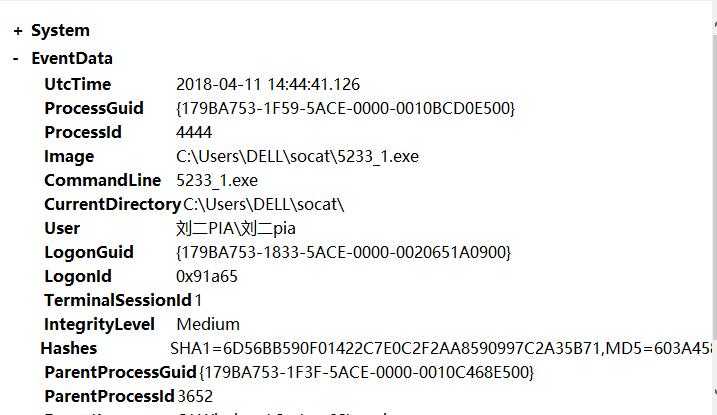

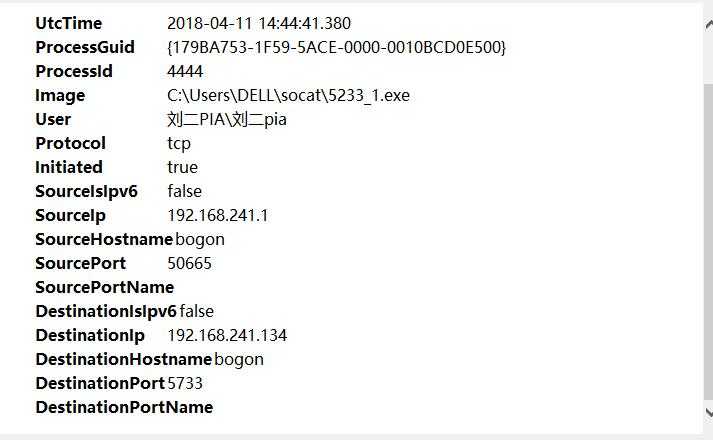

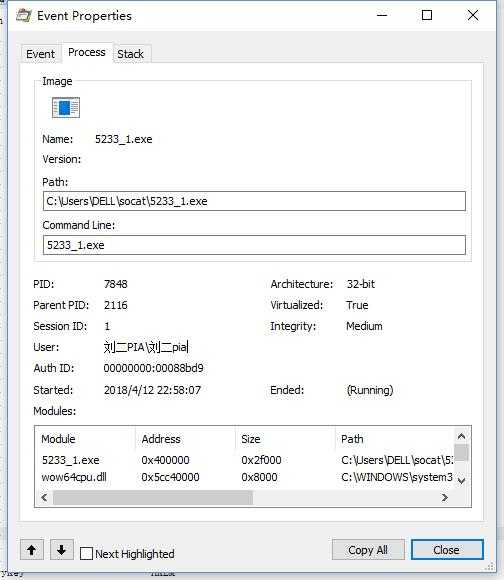

4.开启后门程序,观察事件查看器:

- 分析结果:通过上图可以看出,win10通过cmd命令行打开了5233_1.exe的后门程序,IP地址为192.168.241.134的主机通过tcp协议访问了5733端口

使用virscan分析恶意软件

1.在virscan网站查看上次后门软件的文件行为分析:

- 分析结果:可以看出其启动回连主机的部分IP和端口号,以及所加壳或编译器信息,注册表行为。

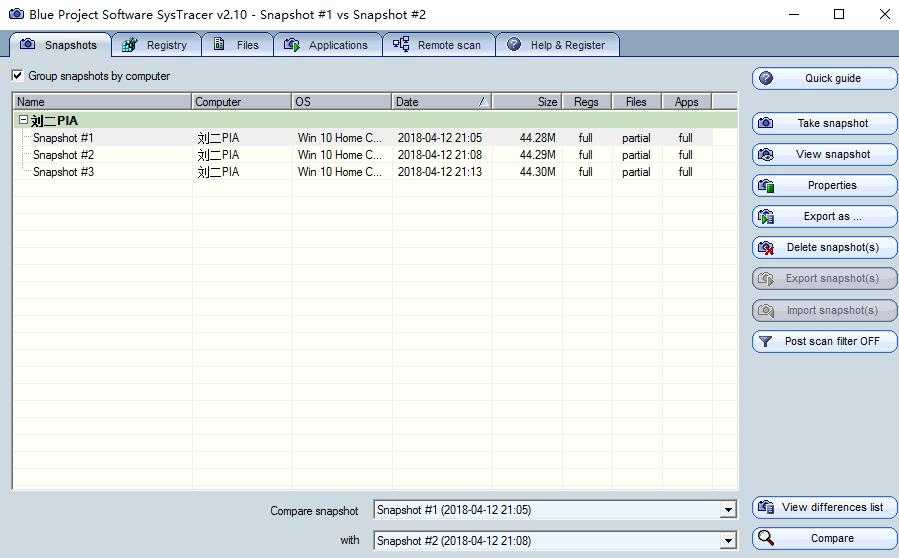

使用systracer工具分析恶意软件

- 使用该工具建立3个快照,分别是没有恶意软件时、后门植入回连成功时、恶意软件执行

dir命令进行查看时

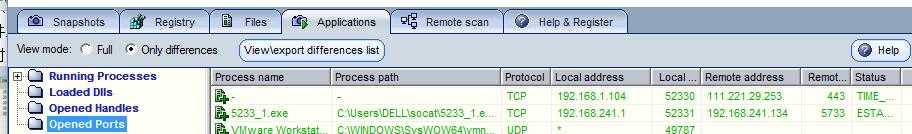

- 将后门回连后发现多了

5233_1.exe文件,并发现其通过TCP连接,以及其端口号和连接机IP

- 执行

dir命令后,和回连成功时并没有多大区别。(PS.想截个屏,然后对比分析,结果软件需要注册,没法使用,参考LXM学长博客,知道进行截屏操作后,注册表信息会有更改)

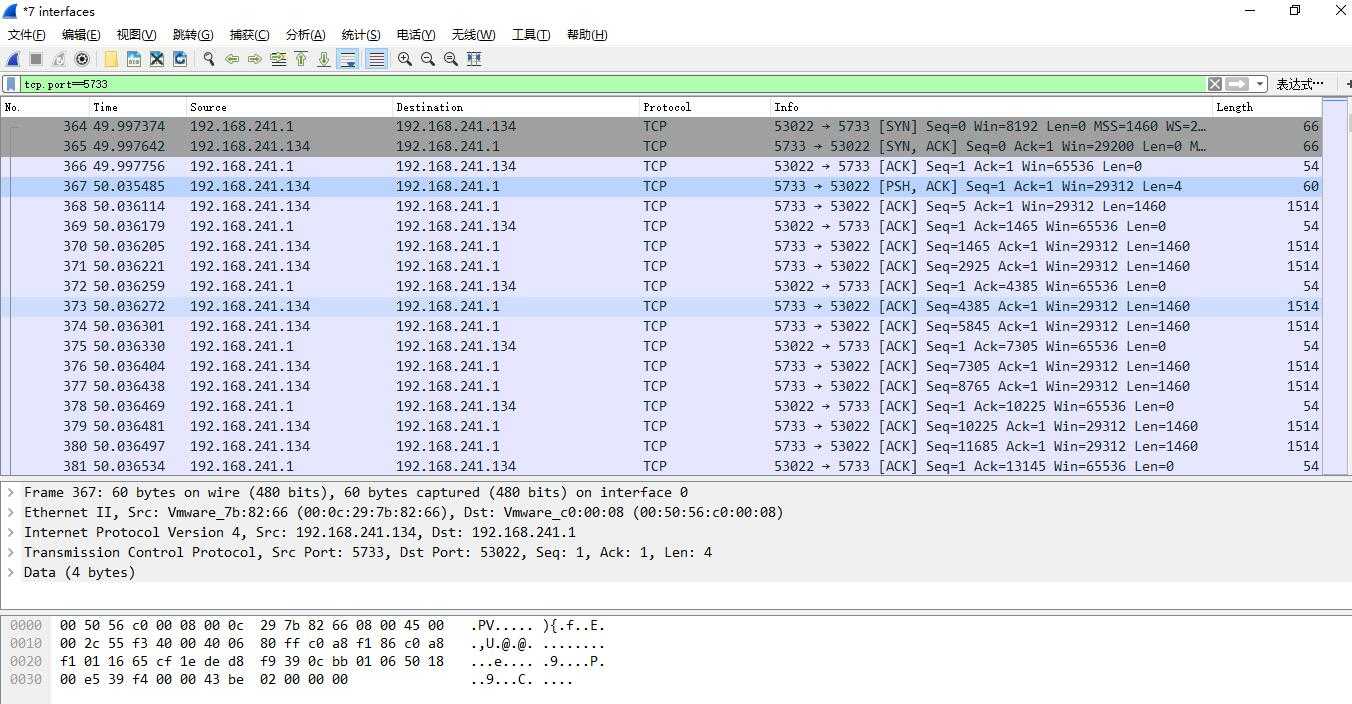

使用wireshark分析恶意软件回连情况

- 在后门程序执行回连操作时使用

netstat查看TCP连接状况,可以看到5233_1.exe程序所建立的TCP连接:

- 同时使用

wireshark进行抓包,可以看到后门程序首先通过TCP三次握手建立了连接,之后进行了数据传输。

带有PSH,ACK的包传送的便是执行相关操作指令时所传输的数据包。

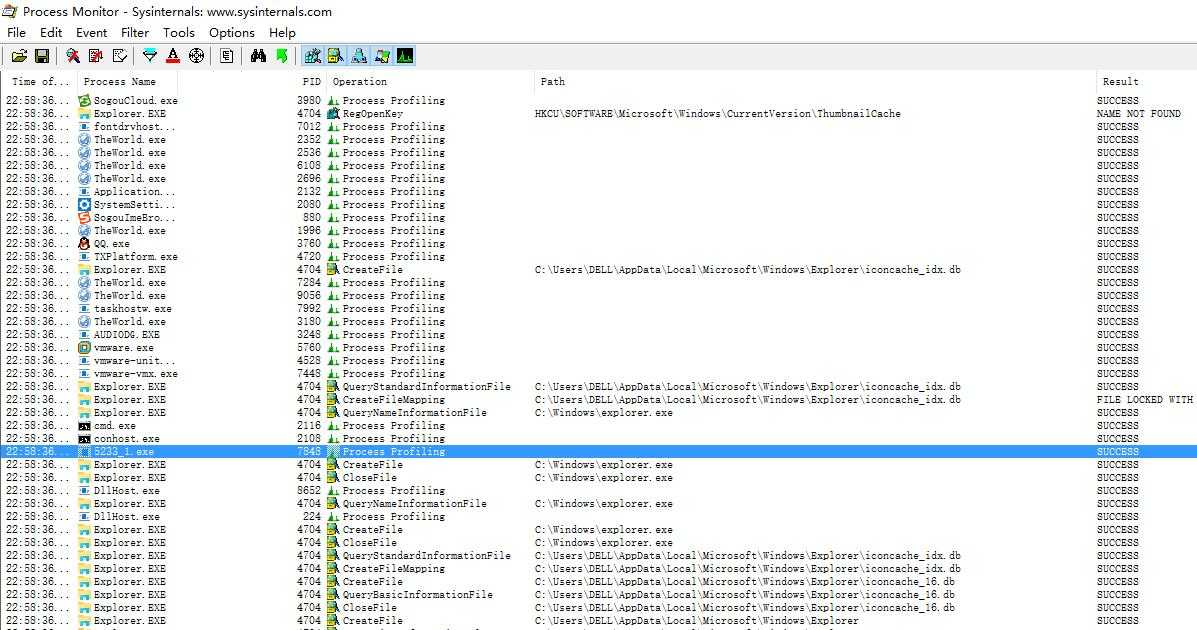

使用ProcessMonitor分析恶意软件

- 下载安装ProcessMonitor工具,回连接通后门程序,观察ProcessMonitor中进程的动态

- 分析结果:

实验后回答问题

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 使用windows自带的

schtasks创建相应的计划任务,指定时间去记录主机的网络连接情况,端口开放状态,注册表信息等; - 用相应的工具分析记录的文件,通过查看日志,行为分析,查证注册表信息等方式证明是否为恶意代码。

- 如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 使用

wireshark进行抓包,查看其进行了那些网络活动; - 使用日志查看器查看该程序或进程的工作日志,分析其工作信息。

实验总结与体会

这次实验,在于使用不同的工具分析系统中程序/进程,通过对其行为的分析来证实该程序/进程是否为恶意代码,分析的方法有好多,像抓包、查看日志、统计网络使用情况等,我觉得更重要的是我们在分析时要注重对比,通过对比,找到一段时间内使用不正常的程序/j进程,再进行行为分析,确定是否是恶意代码;其次,要养成一个很好的上网习惯,尽量去避免恶意代码的入侵,保护我们的隐私和数据。

以上是关于20155233 《网络对抗》Exp4 恶意代码分析的主要内容,如果未能解决你的问题,请参考以下文章

2019-2020-2 20175303柴轩达《网络对抗技术》Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165324 网络对抗技术 Exp4:恶意代码分析