Juniper Radius And Tacacs Server 认证测试

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Juniper Radius And Tacacs Server 认证测试相关的知识,希望对你有一定的参考价值。

1. 简述

Juniper产品支持Radius、Tacacs及本地Password认证。根据不同的用户需求,3A服务器认证可能会结合域用户、LDAP、RSA-Token等认证服务器进行综合认证。此测试报告使用Juniper VSRX和Cisco ACS5.2验证3A相关认证选项。

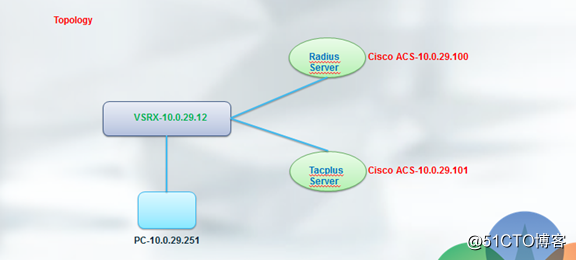

2. 测试拓扑

使用Vmware workstation 9 安装Cisco ACS 5.2,分别加载两台Cisco ACS,一台作为Radius服务器,一台作为Tacplus-Server服务器,分别在不同的认证服务器上配置不同的帐号进行相关认证测试。

3. 测试配置

3.1. VSRX 配置

a. 配置3A服务器认证顺序:

set system authentication-order radius

set system authentication-order password

set system authentication-order tacplus

b. 配置Radius和Tacplus-Server:

set system radius-server 10.0.29.100 port 1812

set system radius-server 10.0.29.100 secret "$9$BHgRcl8X-24ZX7i."

set system radius-server 10.0.29.100 timeout 3

set system radius-server 10.0.29.100 source-address 10.0.29.12

set system radius-server 10.0.29.101 secret "$9$AwJmuBElK8db2KMJD"

set system radius-server 10.0.29.101 source-address 10.0.29.12

set system tacplus-server 10.0.29.101 secret "$9$ahGjqTz6uORz3yK"

set system tacplus-server 10.0.29.101 source-address 10.0.29.12

c. 配置远程认证用户:

set system login user op uid 2003

set system login user op class super-user

set system login user remote uid 2000

set system login user remote class super-user

3.2. Radius Server配置

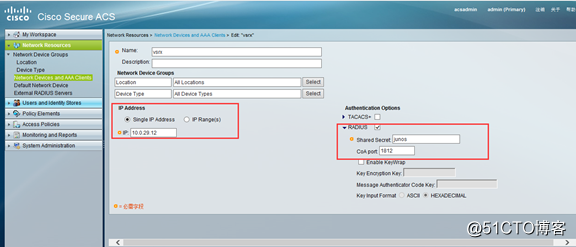

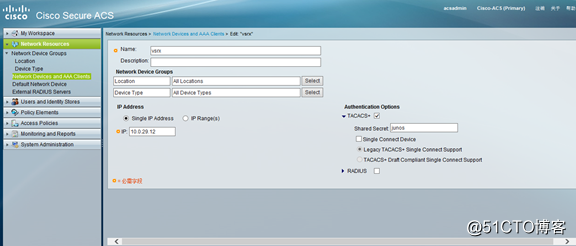

a. 定义网络设备描述及AAA客户端,可以根据需求明确指定客户认证端的IP地址或范围,配置Radius认证密钥及端口号

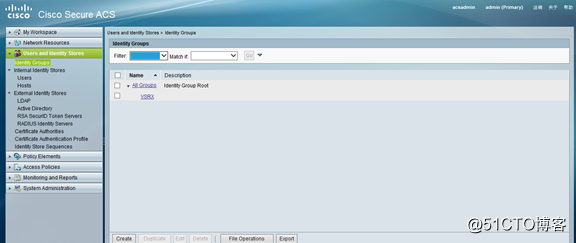

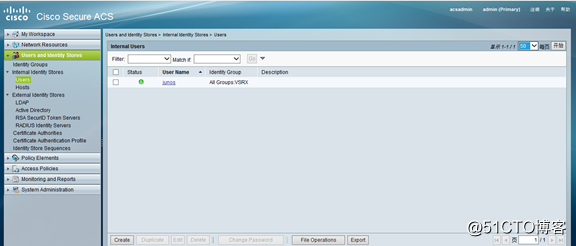

b. 定义Group组,新建”VSRX” Group组,新建一个”junos”用户并关联到Group组中。

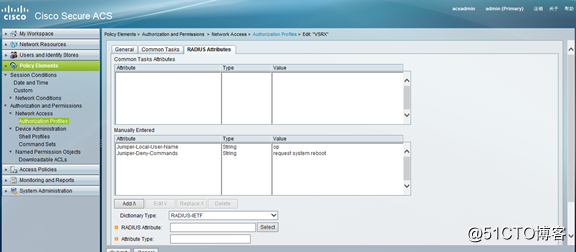

c. 定义认证和权限操作,根据以下图示,对于通过Radius Server认证的用户进行权限及本地用户名的限制。

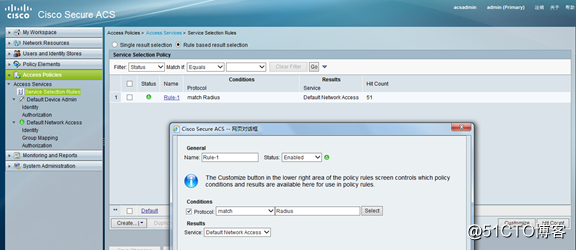

d. 定义访问文件,新建一个服务选择角色,匹配Radius认证并开启网络访问

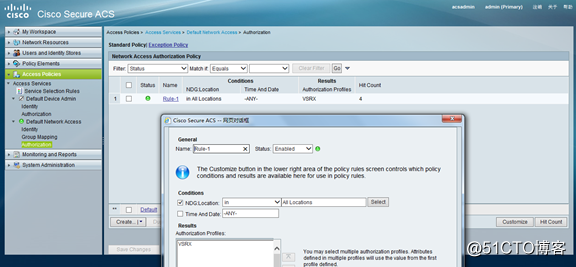

e. “网络服务访问”块区对访问的用户进行授权关联

f. 基本的Radius认证服务配置已完成。

3.3 Tacplus-Server配置

a. 配置网络设备作为3A客户端,并配置对应的IP地址和认证密钥

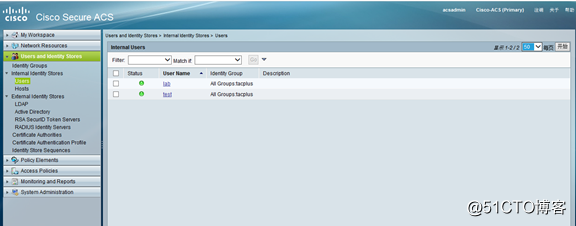

b. 定义认证Group组及创建认证用户

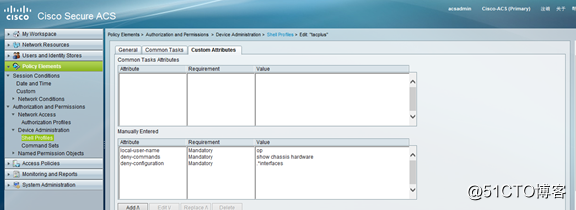

c. 定义tacplus的Policy参数属性,关联Juniper对应的Local-user-name及Deny-commands和configuration

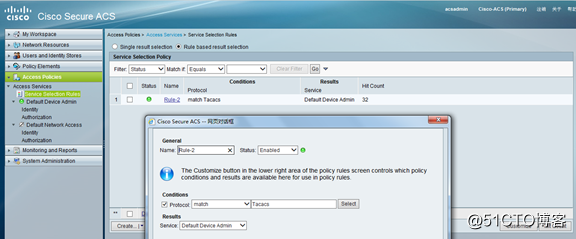

d. 创建服务角色应用,匹配Tacacs协议

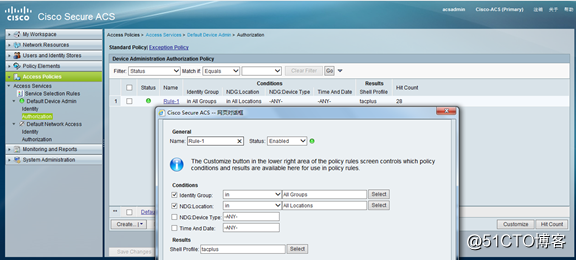

e. 创建默认的”设备管理”Shell文件,并关联到对应的Policy参数中定义的Shell文件

f. 至此Tacacs服务器基本配置参数完成。

Note: 关于Radius及Tacacs中对命令授权控制的具体参数,需参考相关的文档对不同的用户权限进行调整控制。

4. 测试内容

4.1 Radius认证登录

从第三章节”测试配置中”,用户junos可用来验证Radius认证登录测试-VSRX-10.0.29.12。

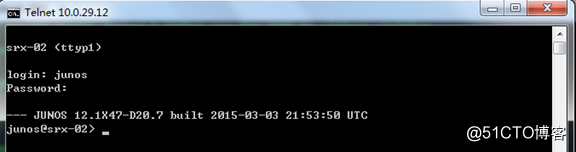

1. 使用Junos用户登录VSRX-10.0.29.12

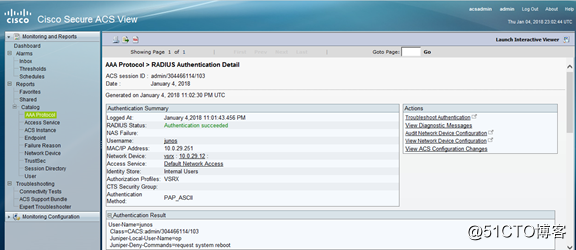

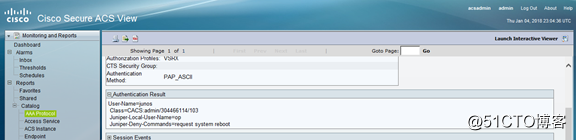

2. 登录Radius查看用户junos登录信息

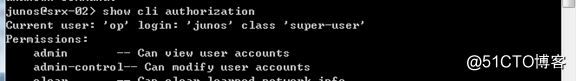

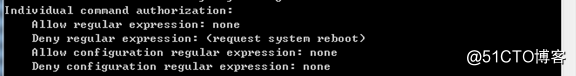

3. 查看用户junos的授权命令

4. 登录ACS查看Radius用户junos授权记录

5. 根据不同的用户需求,配置不同的授权命令。

4.2 Tacacs认证登录

从第三章节”测试配置”中,用户lab、test,通过PC端登录防火墙VSRX-10.0.29.12,使用lab和test帐号对Tacacs进行认证测试。

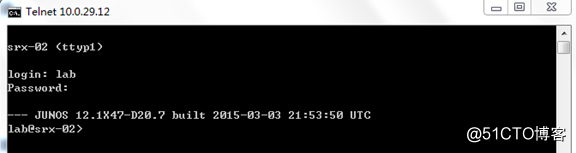

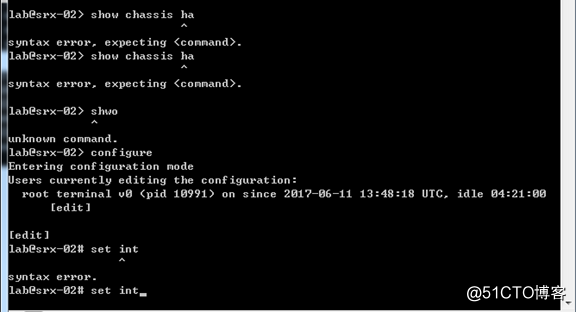

1. 使用Lab登录VSRX-10.0.29.12

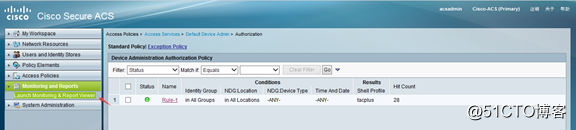

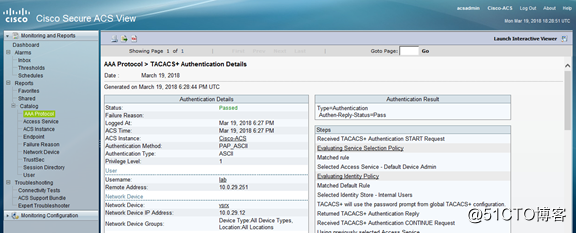

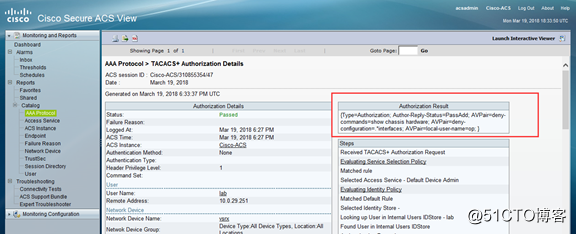

2.登录ACS,查看Tacacs登录认证记录

单击” Launch Monitoring & Report Viewer“

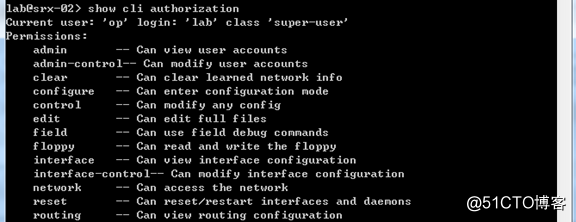

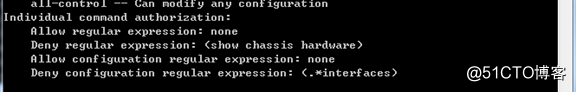

3. 查看用户授权命令,用户Lab使用”op”进行登录,登录用户为lab,对用户权限进行控制之后,无法正常查看Hardware信息及使用Set或Edit命令去配置Interfaces接口内容。

4. 登录ACS查看授权信息

5. 测试结果

通过测试Junos配置Radius或Tacacs认证服务器时,可根据不同的用户授权不同的操作命令,当Junos配置二个认证服务器(Radius和Tacacs)时,用户将根据认证顺序进行认证,若配置两个Radius或Tacacs服务器时,将依据Junos中关于Radius或Tacacs的配置顺序进行认证。 若需要对不同的用户进行明细的命令授权操作或增加审计则需要再细化操作配置。

以上是关于Juniper Radius And Tacacs Server 认证测试的主要内容,如果未能解决你的问题,请参考以下文章