远程管理防火墙一

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了远程管理防火墙一相关的知识,希望对你有一定的参考价值。

在日常生活中,我们在配置设备时,往往都喜欢进行远程配置,不喜欢抱着电脑一趟又一趟的去机房进行配置设备

这里,我就把刚学的远程配置防火墙(图形化),记录下来。

准备环境:

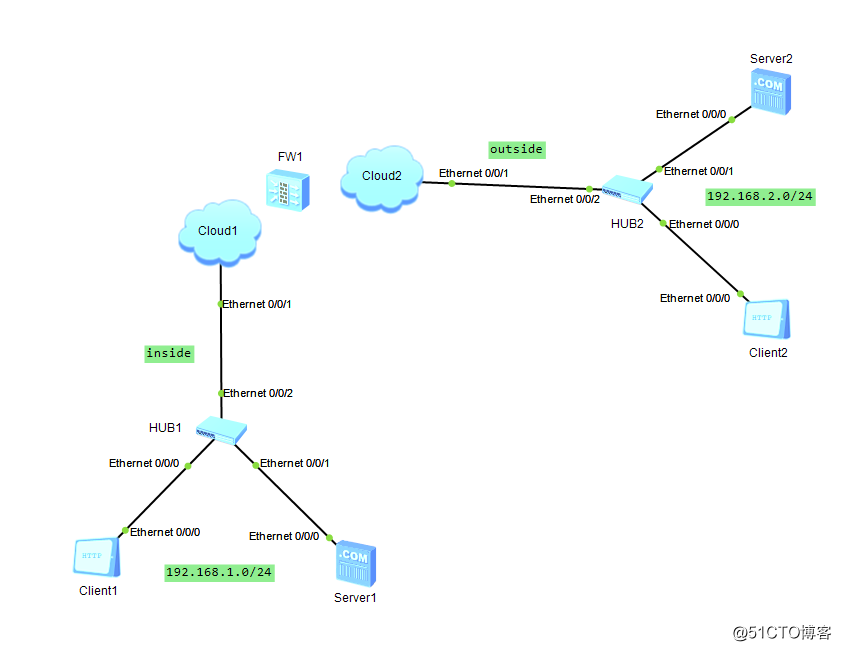

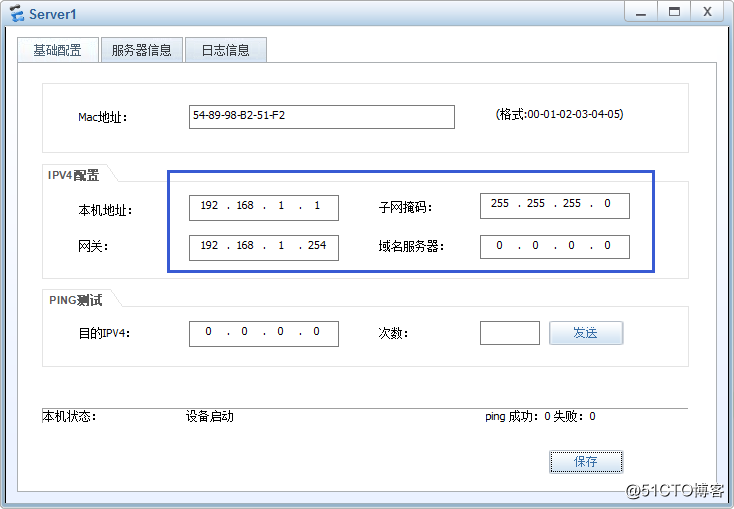

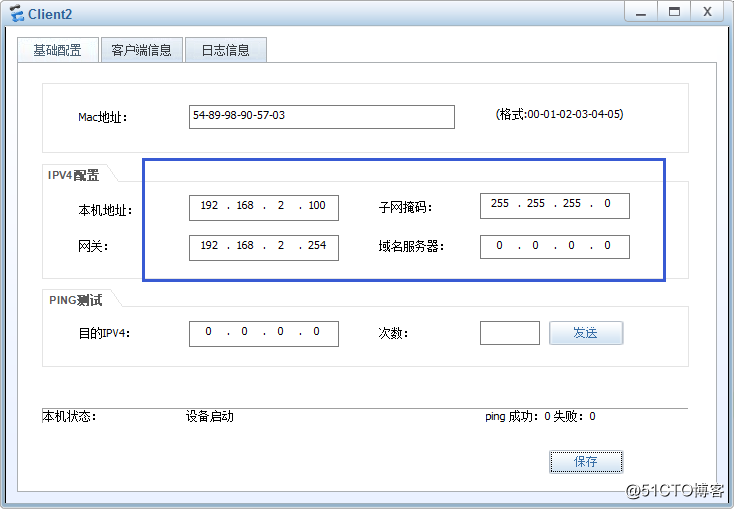

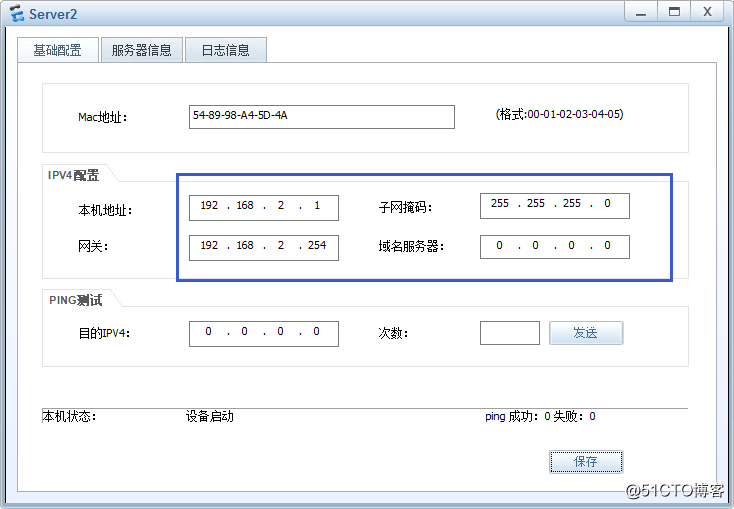

| 设备 | ip地址 | 网关 |

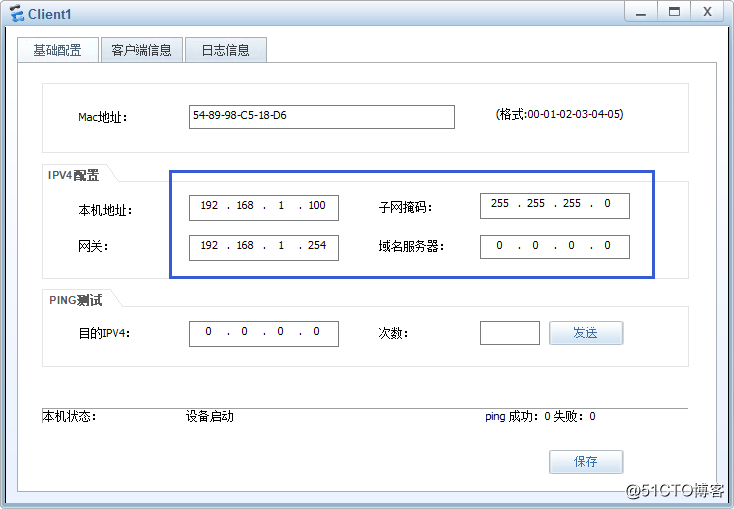

| client1 | 192.168.1.100 | 192.168.1.254 |

| server1 | 192.168.1.1 | 192.168.1.254 |

| client2 | 192.168.2.100 | 192.168.2.254 |

| server2 | 192.168.2.1 | 192.168.2.254 |

| 防火墙 g0 | 192.168.1.254 | |

| 防火墙 g1 | 192.168.2.254 |

配置步骤:

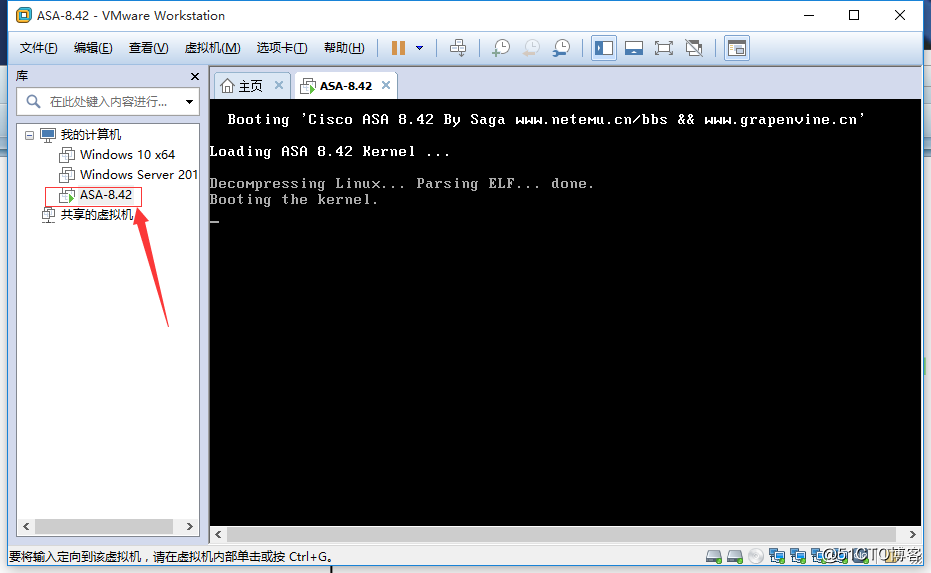

打开防火墙的虚拟机

在虚拟机中我添加了vmnet1、2、3、8(这里只用vmnet1和vmnet2)

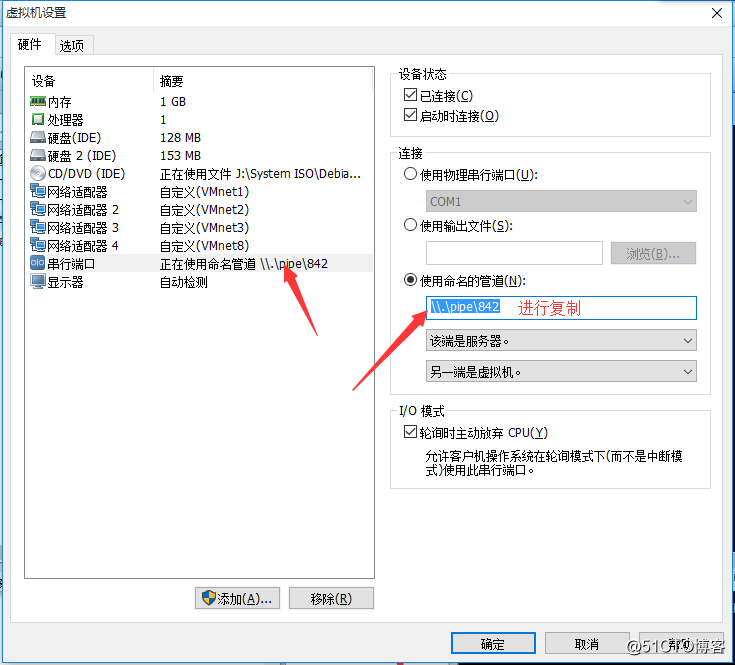

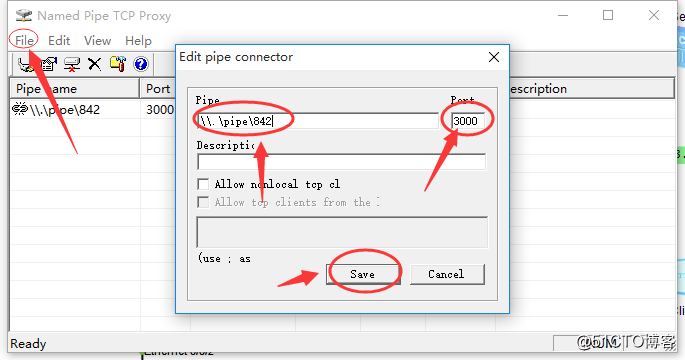

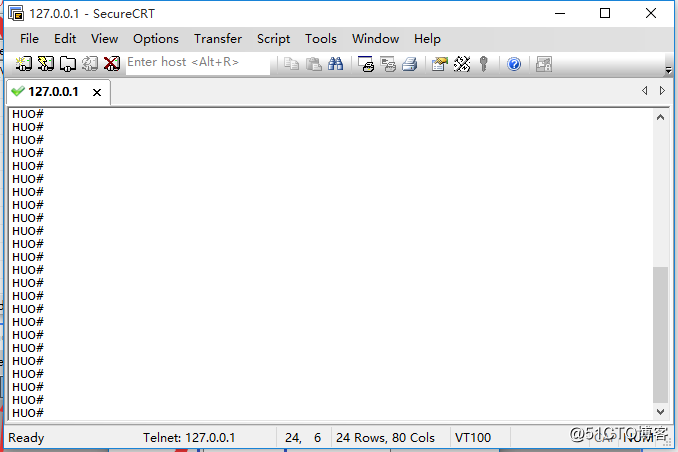

连接用命令配置的防火墙的CRT

配置topo图中的设备

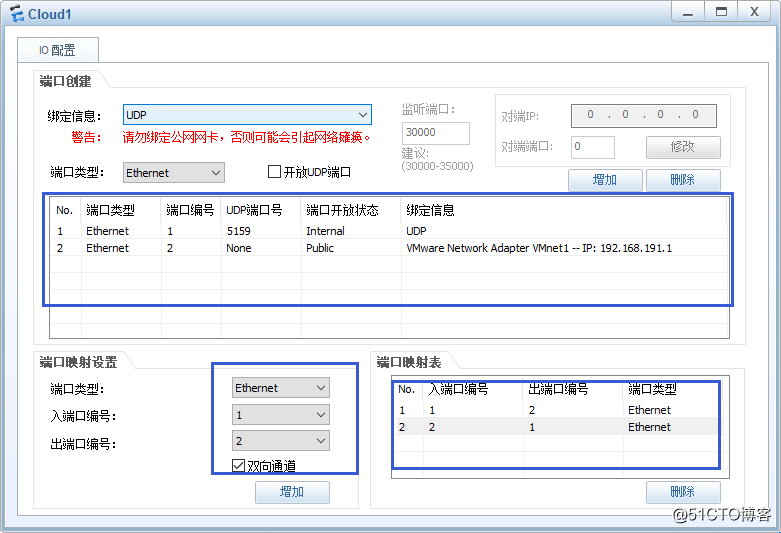

cloud1:

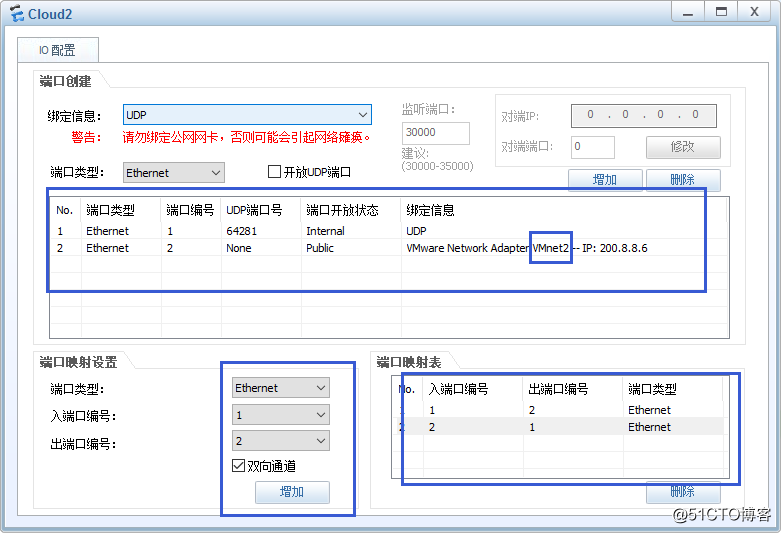

cloud2:

设备配置:

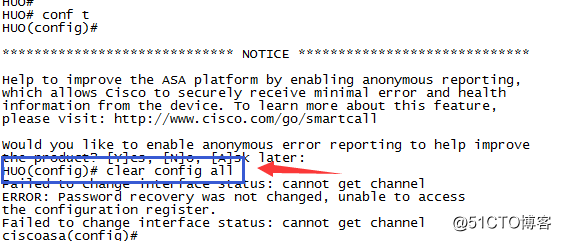

清除防火墙原有配置:

防火墙远程配制命令:

ciscoasa(config)# interface g0

ciscoasa(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

ciscoasa(config-if)# ip address 192.168.1.254 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# q

ciscoasa(config)# inter g1

ciscoasa(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ciscoasa(config-if)# ip address 192.168.2.254 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# q

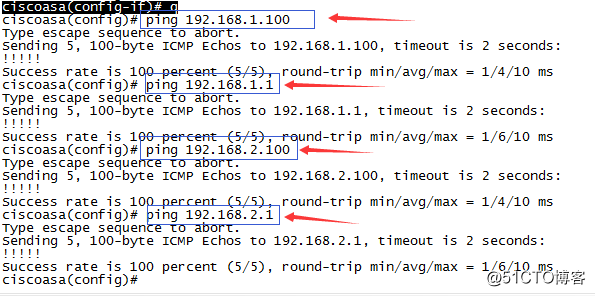

测试连通性:

配置telnet接入:

ciscoasa(config)# telnet 192.168.1.0 255.255.255.0 inside // 允许10.1.1.0网段的所有主机 从inside接口telnet

ciscoasa(config)# telnet 0 0 inside // 允许所有网段的主机 从inside接口telnet

ASA不允许从outside接 口通过telnet方式管理

配置SSH接入:

ciscoasa(config)# hostname ASA542 //命名防火墙设备

ASA542(config)# domain-name hahui.com //创建wang

ASA542(config)# crypto key generate rsa modulus 1024 // 生成RSA密钥对,密钥 的长度默认是1024位

WARNING: You have a RSA keypair already defined named <Default-RSA-Key>.

警告:您已经定义了一个已定义的RSA密钥对。

Do you really want to replace them? [yes/no]: y //你真的想把它们换掉吗?(是/否):y

Keypair generation process begin. Please wait... // 密钥对生成过程开始。请稍等…

ASA542(config)# ssh 0 0 inside

ASA542(config)# username hahui password 000

ASA542(config)# aaa authentication ssh console LOCAL

配置ASDM接入:

ASA542(config)# http server enable // 启用HTTPS服务

ASA542(config)# http 0 0 inside // 允许从inside接口 通过https管理

ASA542(config)# asdm image disk0:/asdm-649.bin // 提供客户端下载 ASDM软件

ASA542(config)# username hahui password 000 privilege 15 // 权限15为管理员权限,默认为1

ASA542# write

验证: 通过https://192.168.1.254 访问

我的inside是vmnet1,就把vmnet1的ip地址修改成192.168.1.0网段内的ip,已用的除外:

在物理机上ping接口inside的ip,也就是192.168.1.0网段的网关:

剩下的功能自己发掘吧!!!

注:还可以通过外网进行配置,配置和内网配置的步骤一样,大家可以试试,保准可以,我学习的就是通过内网远程连接防火墙,写此次试验,只是验证我的猜想,我是成功的。

以上是关于远程管理防火墙一的主要内容,如果未能解决你的问题,请参考以下文章

编写防火墙规则:禁止除管理员计算机(IP为172.18.25.110)外任何一台计算机访问某主机(IP为172.18.25.1