原创一次远控木马分析

Posted blck

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了原创一次远控木马分析相关的知识,希望对你有一定的参考价值。

病毒来源:朋友服务器发现此木马

当时为了提样本搞了很久,一直找恢复文件,对提取样本有研究的朋友还请指导指导。

文件名:vister.exe

MD5:30866adc2976704bca0f051b5474a1ee

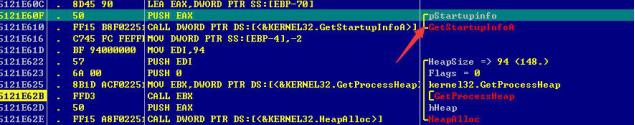

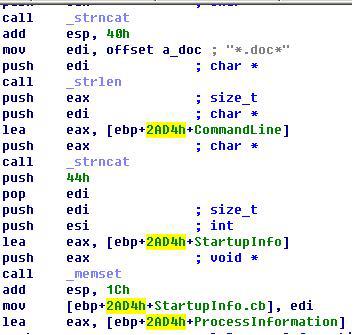

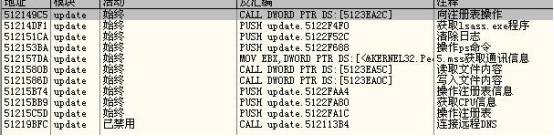

此处创建了一个进程

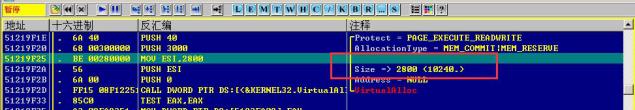

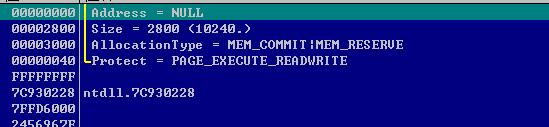

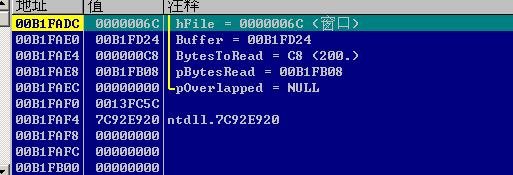

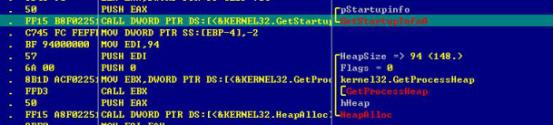

申明了一个2800大小的Space.buffer

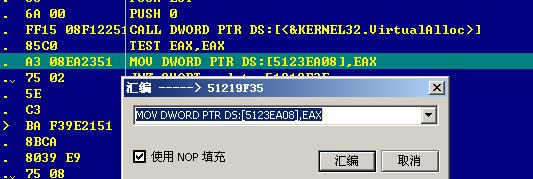

并将地址mov到5123EA08

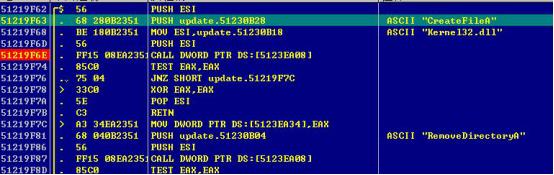

导入win32 api 创建了文件,继续走。

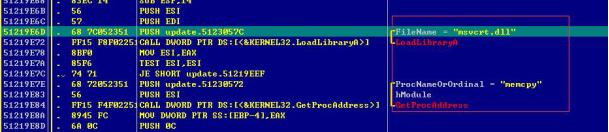

Loadlibrary加载了msvcrt.dll,获取memcpy的函数地址。

这里调用了大量win32 API

Manifest

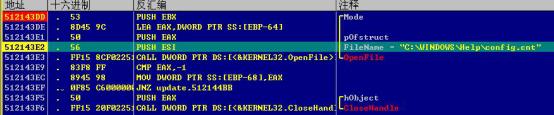

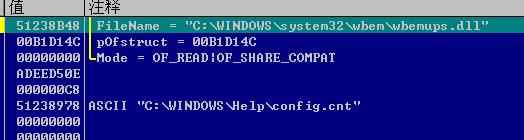

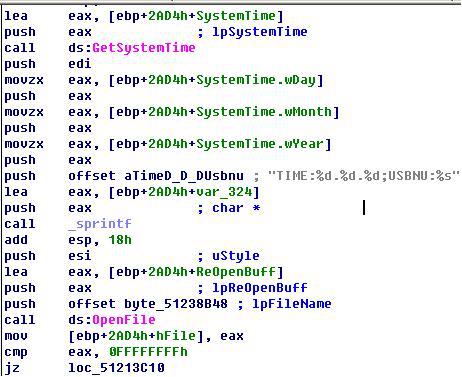

创建打开config.cnt文件

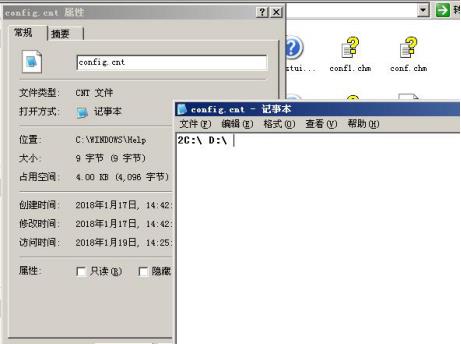

在路径C:\\WINDOWS\\Help\\下内容:

判断C:\\WINDOWS\\Help\\config.cnt 文件是不是存在,不存在的话,写入磁盘。

空间信息

这里是将磁盘信息加密后写入C:\\WINDOWS\\system32\\wbem\\wbemups.dll。

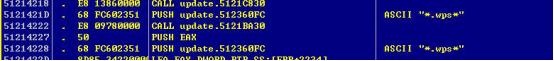

此处将doc;ppt;wps;xls等文件进行压缩处理(这里比较多我就截一点了)

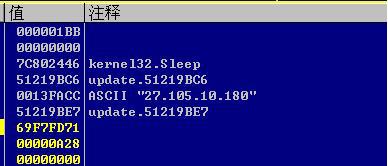

然后不断向远程IP地址连接【27.105.10.180】

这一块我并没有找到相关的执行连接函数,通过动态分析挂起。(记得用虚拟机快照)如下图,确定是该地址。

通过IP定位到台湾

通过威胁情报查询相关信息。

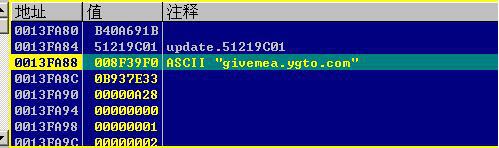

有个域名指向到了该地址

后来我也在call附近处找到了该域名地址(上面的二级域名打了*),下面通过判断可以确定是该地址了(givemea.ygto.com)。

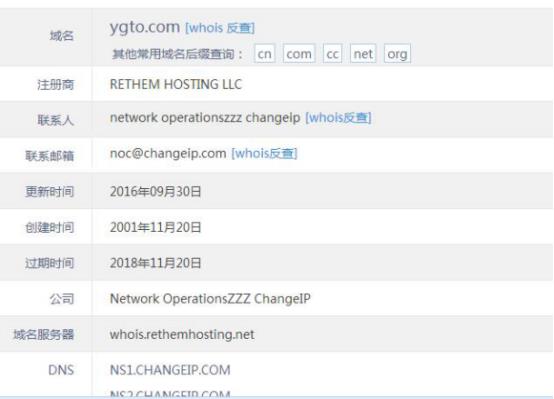

WHOIS信息

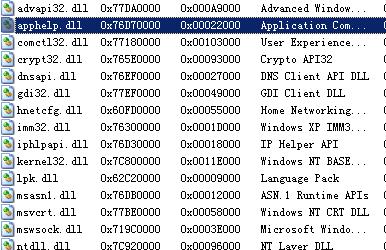

该进程调用的DLL(截取了一部分,实在有点多。)

获取进程信息

经过几天的分析(时间比较少)发现此远控木马跟平时抓鸡阔用的没什么区别,网上下个源码改改就能使得那种。大概有的功能模块都分析出来了(不再去深入去分析功能模块了,因为这种远控跟常用的没什么区别,就那些功能)。

到此就结束了,对于远控木马如何查杀我分配了几套方法给大家,但是方法可能不是最好的:

1、使用安全厂商的杀毒软件(这个木马我亲测是可以被很多杀毒软件查出来的,应该是一个久远的木马,适用于服务器上,因为服务器上不是个人PC机很少会装系统层的杀毒软件,大部分都是装web相关的防护软件)。

2、如果怀疑自己服务器被种了后门或者远控木马先查看日志,如果被清除了。就使用全盘查杀。(一般木马都能查出来,如果个别经过处理的免杀木马,主查看异常进程和外链的端口一般有点经验的管理员都能识别出来的,但是除个别职业写远控的hack负载在其他进程里的线程或者端口复用等)。

3、那个抓鸡的时代跟现在相比没那么容易了,只要做好相关的防护措施和管控好权限,密码都使用特殊字符组合就能很大程度上避免被入侵的可能。但是攻与防谁又能有绝对呢。

以上是关于原创一次远控木马分析的主要内容,如果未能解决你的问题,请参考以下文章