声明

本文仅为技术测试和探讨,请勿用于非法用途。

一、测试硬件和软件要求

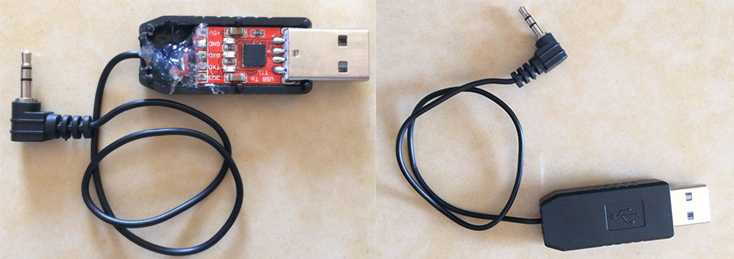

1、摩托罗拉c118手机一部

2、2.5mm 3极耳机线一根

3、USB转TTL模块一个

4、笔记本一个(kali linux 1.0.7)64位

建立Arm码的编译环境

建立Arm码的编译环境

二、建立Arm代码的编译环境

1、打开kali linux1.0.7,用1.0.9版本也可以。首先我们需要安装一下我们必要的编译环境。因为Osmocom-bb嗅探平台是需要自己在本地编译的。所以编译环境一定要先整好,避免编译失败。注意,这里使用的系统是kali linux ,默认目录为/root,使用其他linux版本的童鞋请注意权限和目录。

2、更新kali linux源

$ leafpad /etc/apt/sources.list

deb http://http.kali.org/kali kali main non-free contrib deb-src http://http.kali.org/kali kali main non-free contrib deb http://security.kali.org/kali-security kali/updates main contrib non-free deb http://mirror.nus.edu.sg/kali/kali/ kali main non-free contrib deb-src http://mirror.nus.edu.sg/kali/kali/ kali main non-free contrib deb http://security.kali.org/kali-security kali/updates main contrib non-free deb http://mirror.nus.edu.sg/kali/kali-security kali/updates main contrib non-free deb-src http://mirror.nus.edu.sg/kali/kali-security kali/updates main contrib non-free deb http://ftp.sjtu.edu.cn/debian wheezy main non-free contrib deb-src http://ftp.sjtu.edu.cn/debian wheezy main non-free contrib deb http://ftp.sjtu.edu.cn/debian wheezy-proposed-updates main non-free contrib deb-src http://ftp.sjtu.edu.cn/debian wheezy-proposed-updates main non-free contrib deb http://ftp.sjtu.edu.cn/debian-security wheezy/updates main non-free contrib deb-src http://ftp.sjtu.edu.cn/debian-security wheezy/updates main non-free contrib deb http://mirrors.163.com/debian wheezy main non-free contrib deb-src http://mirrors.163.com/debian wheezy main non-free contrib deb http://mirrors.163.com/debian wheezy-proposed-updates main non-free contrib deb-src http://mirrors.163.com/debian wheezy-proposed-updates main non-free contrib deb-src http://mirrors.163.com/debian-security wheezy/updates main non-free contrib deb http://mirrors.163.com/debian-security wheezy/updates main non-free contrib

apt-get update

3、在默认目录在Root下,依次执行如下命令

apt-get install build-essential libgmp3-dev libmpfr-dev libx11-6 libx11-dev texinfo flex bison libncurses5 libncurses5-dbg libncurses5-dev libncursesw5 libncursesw5-dbg libncursesw5-dev zlibc zlib1g-dev libmpfr4 libmpc-dev

aptitude install libtool shtool automake autoconf git-core pkg-config make gcc

建立 armtoolchain 目录

mkdir armtoolchain

进入armtoolchain。百度网盘(armtoolchain全部文件)

cd armtoolchain/

wget http://bb.osmocom.org/trac/raw-attachment/wiki/GnuArmToolchain/gnu-arm- build.2.sh

赋予权限

chmod +x gnu-arm-build.2.sh

在armtoolchain目录下建立目录src,切入src目录并下载相关文件,并编译。

wget http://ftp.gnu.org/gnu/gcc/gcc-4.5.2/gcc-4.5.2.tar.bz2 wget http://ftp.gnu.org/gnu/binutils/binutils-2.21.1a.tar.bz2

wget ftp://sources.redhat.com/pub/newlib/newlib-1.19.0.tar.gz

cd..

./gnu-arm-build.2.sh

然后看到提示

Press ^C now if you do NOT want to do this.

回车,然后漫长地等待后,接着把路径加入系统变量,执行如下命令:

echo "exportPATH=\\$PATH:/root/armtoolchain/install/bin">>/root/.bashrc source /root/.bashrc source /root/.bashrc

三、下载编译libosmocore进行编译,依次执行如下命令:

1、依赖包:

$ tar -zxvf talloc-2.1.7.tar.gz $ cd talloc-2.1.7/ $ ./configure $ make $ sudo make install

$ sudo apt-get install libpcsclite-dev libcurl4-gnutls-dev sudo apt-get install autoconf automake libtool

2、编译libosmocore

$ git clone git://git.osmocom.org/libosmocore.git $ git clone git://git.osmocom.org/libosmocore.git $ cd libosmocore/ $ autoreconf -i $ ./configure $ make $ sudo make install $ cd .. $ sudo ldconfig

四、 编译OsmocomBB

$ git clone git://git.osmocom.org/osmocom-bb.git $ cd osmocom-bb git checkout --track origin/luca/gsmmap $ git pull --rebase

1、如果要抓取上行数据,需要把:armtoolchain/osmocom-bb/src/target/firmware/下的 Makefile 中的 CONFIG_TX_ENABLE 宏打开,可以直接在文件夹里打开这个文件编辑# Uncomment this line if you want to enable Tx (Transmit) Support.?原来为:#CFLAGS +=-DCONFIG_TX_ENABLE?去掉注释#号为:CFLAGS +=-DCONFIG_TX_ENABLE 然后保存关闭。

2、打上补丁app_ccch_scan.c,把它下载好后,放到 :

armtoolchain/osmocom-bb/src/host/layer23/src/misc,然后执行:

cd /root/armtoolchain/osmocom-bb/src

make

五、安装wireshark及修改

sudo apt-get install wireshark sudo gedit /usr/share/wireshark/init.lua #用gedit修改init.lua文件 倒数第二行原来为: dofile(DATA_DIR.."console.lua") 改为 --dofile(DATA_DIR.."console.lua") #加上两个

六、启动

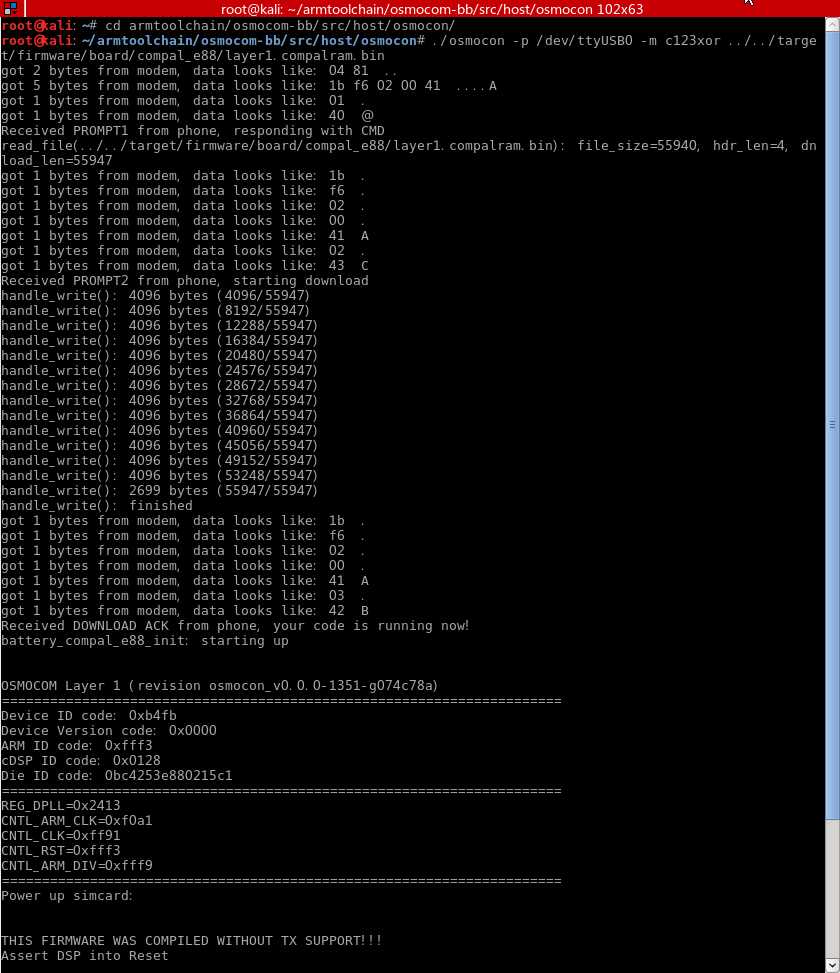

1、把这个连接上c118,然后在shell终端开始执 命令 :

cd armtoolchain/osmocom-bb/src/host/osmocon

./osmocon -p /dev/ttyUSB0 -m c123xor

../../target/firmware/board/compal_e88/layer1.compalram.bin

回车 ,然后按下 机的红 按钮,也就是开机点。轻点就好 显示running now的话基本 机都是刷上,刷机成功后:

注意,此窗口全程不可以关闭,否则将无法继续下面的任何操作,下面的操作均需要的新建的窗口进行。

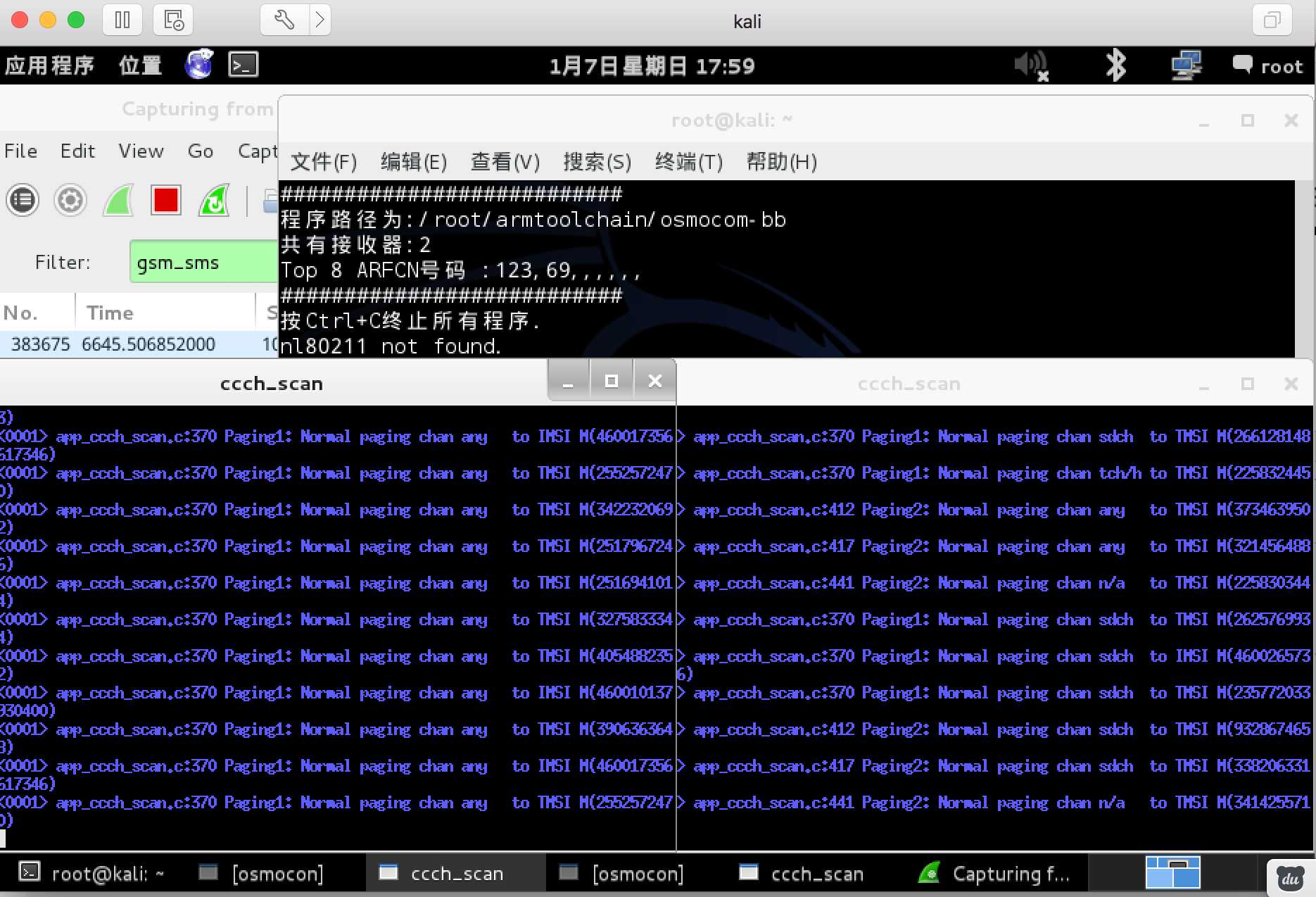

再三个窗 分别执 下 的命令

窗 1:[扫描基站]

1.cd armtoolchain/osmocom-bb/src/host/layer23/src/misc

2../cell_log -O

它会 动扫描你附近的基站,扫描完后执

窗 2:[开始监听]

1.Cd armtoolchain/osmocom-bb/src/host/layer23/src/misc

2../ccch_scan -i 127.0.0.1 -a 基站编号(cell ID)

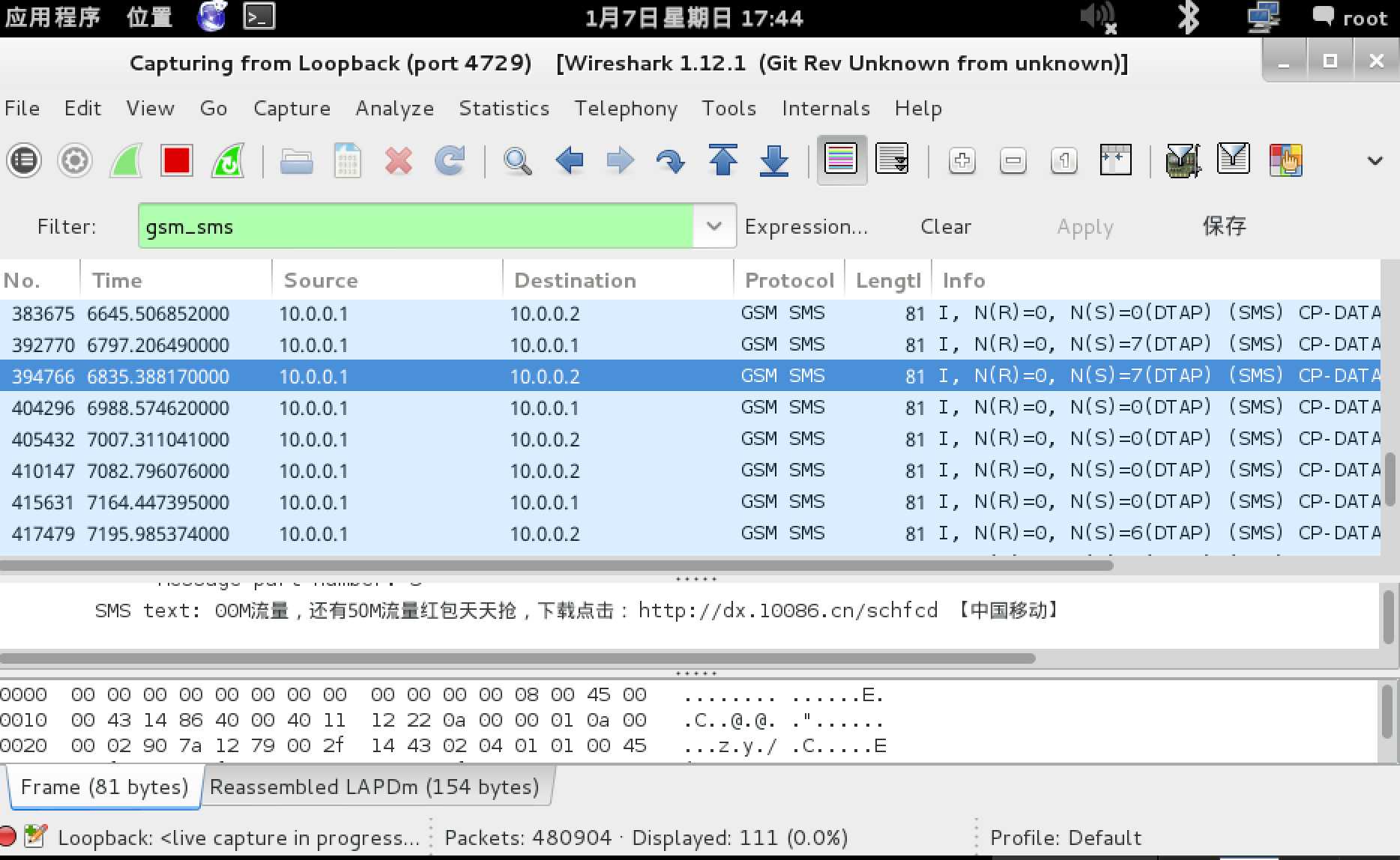

窗 3:[抓包分析]

Shell终端直接执 wireshark -k -i lo -f ‘port 4729‘

效果图:

2、下载c118.sh,可以实现多机傻瓜式操作:

有关GSM Sniffer WEB界面搭建测试在整理后发表。

本文中如有错误欢迎指正。

QQ:124657440

微信:13705730883