Burp Suite重放攻击

Posted 20179216

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Burp Suite重放攻击相关的知识,希望对你有一定的参考价值。

1、重放攻击

重放攻击(Replay Attacks)又称重播攻击、回放攻击或新鲜性攻击(Freshness Attacks),是指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性。它是一种攻击类型,这种攻击会不断恶意或欺诈性地重复一个有效的数据传输,重放攻击可以由发起者,也可以由拦截并重发该数据的敌方进行。攻击者利用网络监听或者其他方式盗取认证凭据,之后再把它重新发给认证服务器。从这个解释上理解,加密可以有效防止会话劫持,但是却防止不了重放攻击。重放攻击任何网络通讯过程中都可能发生。重放攻击是计算机世界黑客常用的攻击方式之一。

2、Burp Suite

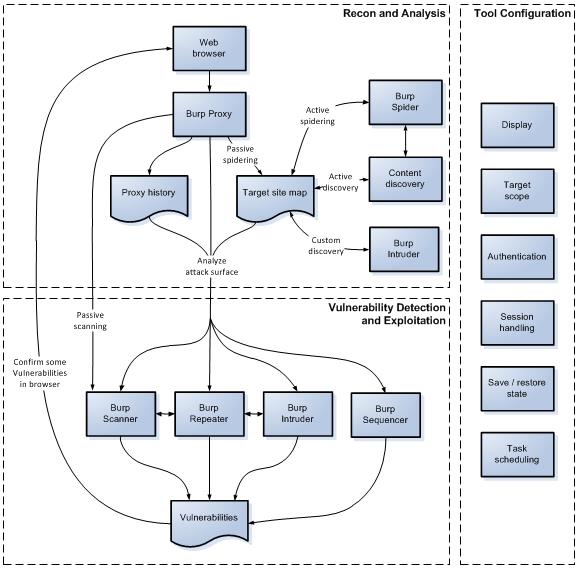

Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。

3、安装Burp Suite

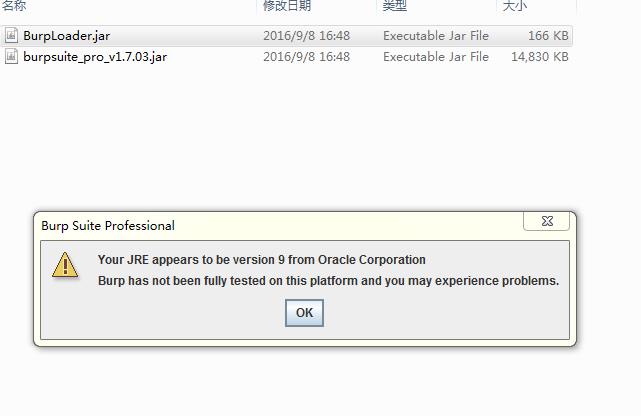

下载下来的文件是.jar包,因此需要JDK,由于之前已经下载了9.0的版本,出现了以下情况:

软件不支持9.0,因此以下内容都在虚拟机中实现,并下载jdk8.0.

4、BurpSuite实现重放攻击

(1)测试工作流程

Burp支持手动的Web应用程序测试的活动。它可有效地结合手动和自动化技术,使用户可以完全控制所有的BurpSuite执行的行动,并提供有关所测试的应用程序的详细信息和分析。

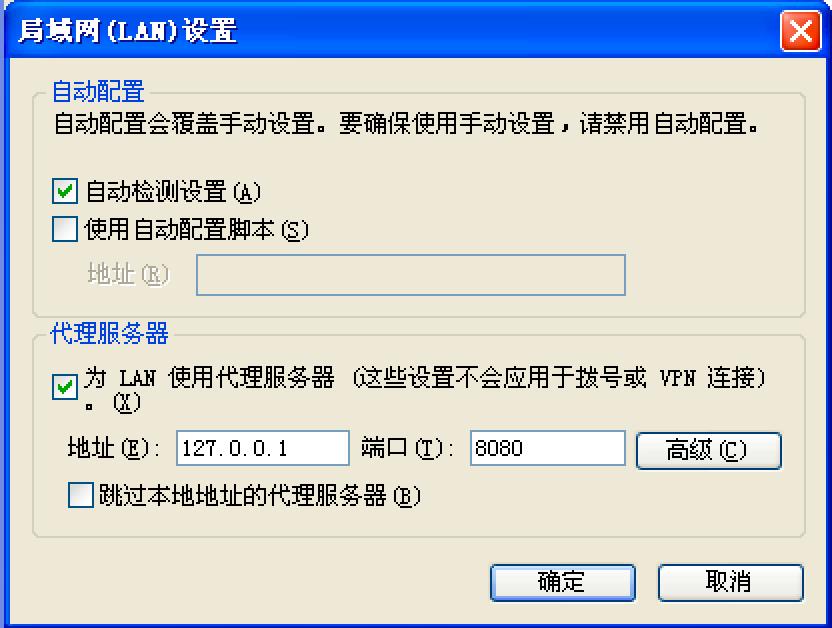

(2)Burp Suite设置

设置浏览器的代理服务器和端口为127.0.0.1:8080,。BurpSuite的工作方式为在浏览器和网站之间做了代理,先进到Proxy-Options选项卡,编辑代理的地址与端口。

(3)进行重放攻击

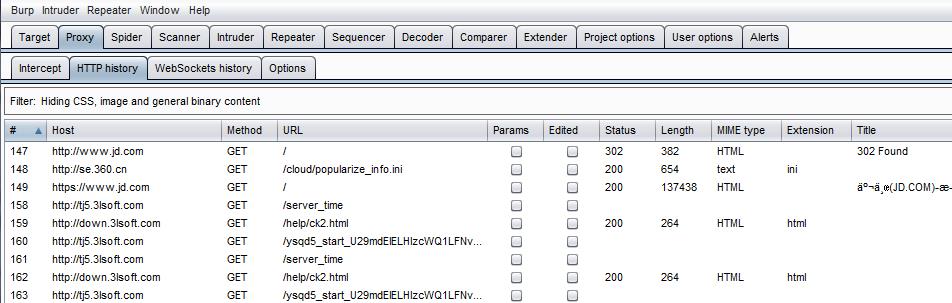

以京东www.jd.com为例

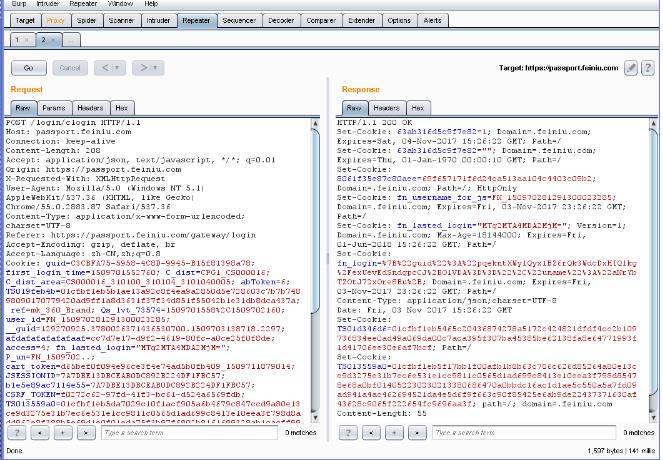

1) burpsuite抓的数据包

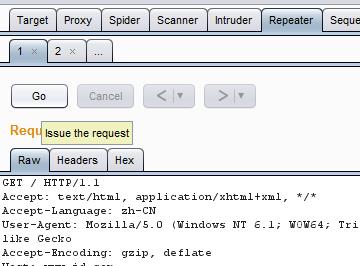

2) 对第一个数据包“147”进行重放攻击,右键send to repeater

(3) 可以点击go,在右侧的“response”可以看到页面的回应数据。

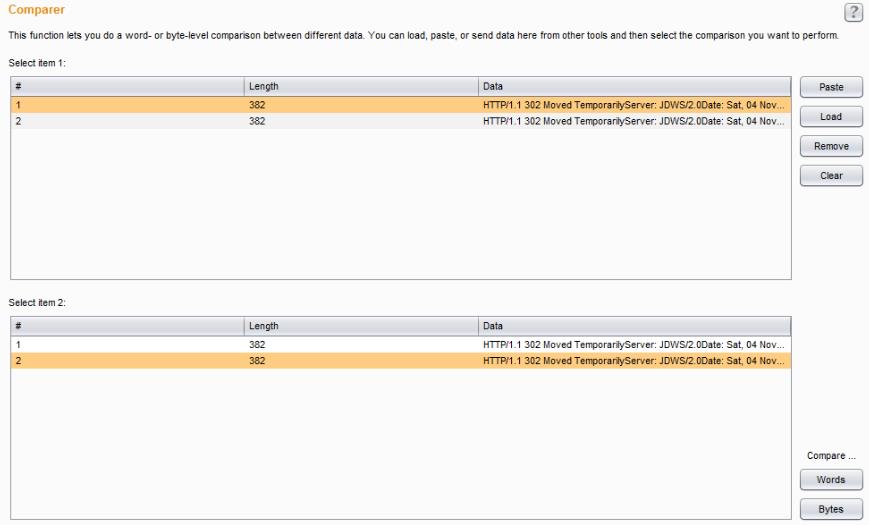

(4)在返回值界面右键:sendto comparer,进行原始回执包和重放回执包比较。

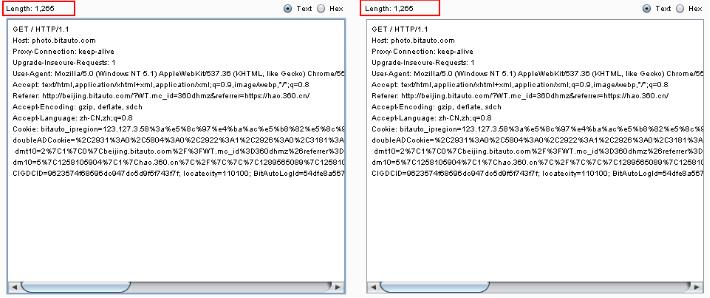

(5)点击words,两者是一样了,说明重放攻击成功了。

5、实验总结

放攻击就是攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程。攻击者利用网络监听或者其他方式盗取认证凭据,之后再把它重新发给认证服务器。从这个解释上理解,加密可以有效防止会话劫持,但是却防止不了重放攻击。重放攻击任何网络通讯过程中都可能发生。

以上是关于Burp Suite重放攻击的主要内容,如果未能解决你的问题,请参考以下文章