缓冲区溢出攻击

Posted chenjx_ucs

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了缓冲区溢出攻击相关的知识,希望对你有一定的参考价值。

图片来源:http://blog.csdn.net/u010651541/article/details/49849557

主要根据此图给出一些程序变量的分配情况,以及缓冲区溢出攻击的简单原理。

上述图主要描述进程虚拟地址空间,即用户空间内容,进程内核地址空间为所有进程共用(Linux内核中)

栈区:理解为函数栈帧的存储位置,在应用层可以通过回溯栈区得到函数调用地址,即栈回溯;

堆区:程序运行过程中动态分配的内存,malloc和new;

静态数据区:static变量,全局变量。

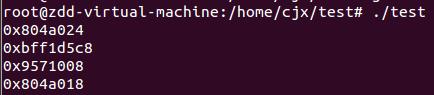

实验测试:

#include <stdio.h> #include <stdlib.h> int a = 0; static int d = 1; int main(void) { int b = 0; int *c = malloc(sizeof(int *)); printf("%p\\n", &a); printf("%p\\n", &b); printf("%p\\n", c); printf("%p\\n", &d); return 0; }

结果:

32位linux系统测试,虚拟地址空间高端内存由内核占用,第二项输出0xbff1d5c8,靠近虚拟地址空间顶,为栈区分配的内存。其余均为由数据段分配的内存。

函数栈帧示意图(图片源自百度百科):

这里主要是关注返回地址和参数部分。参数部分保存了当前函数中声明的变量,比如char buffer[100],其在函数栈帧中将会通过将esp指针向下移动100个字节为其分配内存区域。而在C语言中,使用strcpy函数填充buffer,由于该函数不会对字符边界进行检查,如果strcpy内容长度大于100个字节,则将会覆盖其上的返回地址信息,通过构造合适地址的shellcode,则可以引起缓冲区溢出攻击。Linux操作系统中提供了数据执行保护和地址随机化安全特性来防止这样一种初级利用方法。

以上是关于缓冲区溢出攻击的主要内容,如果未能解决你的问题,请参考以下文章