关于CA自我认证以及向其他服务端发送证书的实验

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了关于CA自我认证以及向其他服务端发送证书的实验相关的知识,希望对你有一定的参考价值。

一、CA证书的制作(CA的主机上)

1、查看是否安装了openssl软件

# rpm -qa openssl

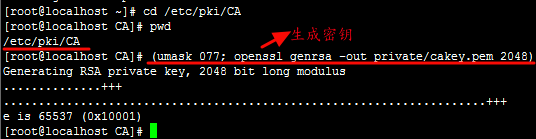

2、生成自签证书(在/etc/pki/CA目录下完成 )

(1)生成私钥

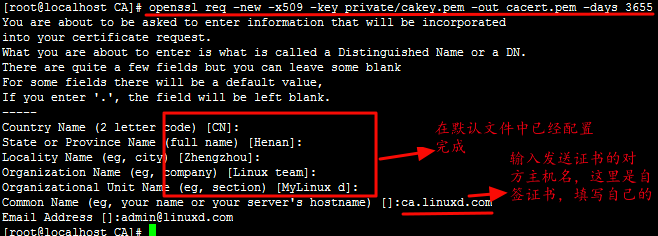

(2)生成自签证书

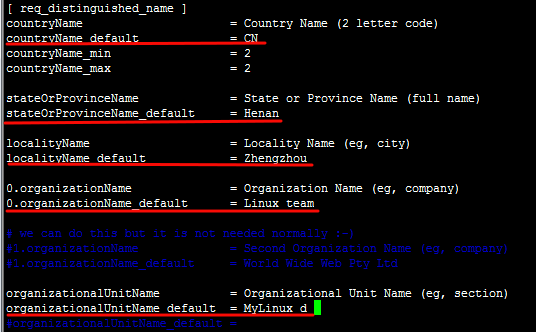

//由于生成证书是需要填写一些国家,省份等信息。这里将这些信息直接写入其默认配置文件中,以后就不用再填写了。

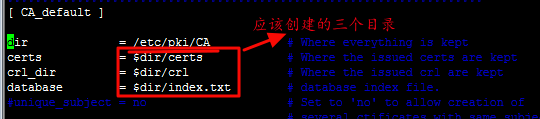

【编辑/etc/pki/tls/openssl.cnf,】找到大约136行左右:

【生成自签证书】

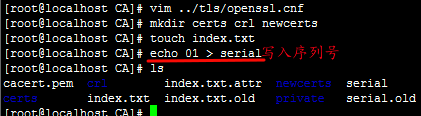

//要想将CA作为私有CA使用,则还需要在/etc/pki/tls/openssl.cnf文件中修改默认路径:

并且将CA工作时所需的目录创建出来。

由此,CA证书便创建完成

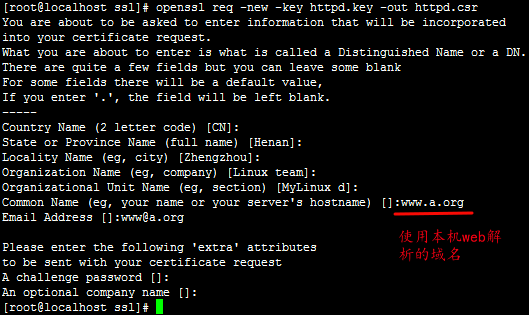

二、配置web服务器为CA客户端(在172.16.13.2主机上)

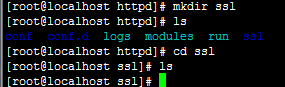

1、在/etc/httpd目录下,创建一个ssl目录

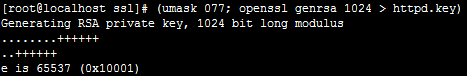

2、在ssl目录下生成一个私钥以及证书颁发请求。

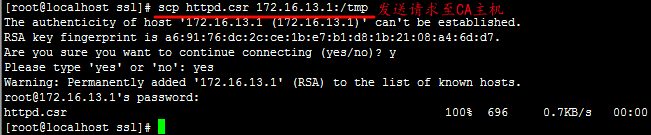

3、将证书颁发请求复制到CA服务器上

三、签署证书(CA服务器上)

使用下边一条命令进行签署:

# openssl ca -in /tmp/httpd.csr -out /tmp/httpd.crt -days 3650

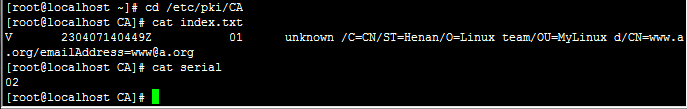

四、验证(CA主机上)

查看/etc/pki/CA目录下的index.txt以及serial,生成了证书索引

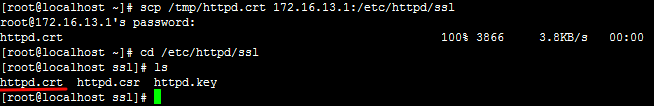

五、将证书发送给客户端(172.16.13.2)

六、重启web服务器

# service httpd restart

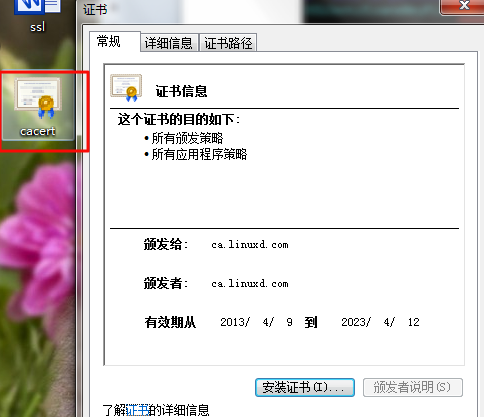

七、在物理机上验证

1、使用u盘或者远程连接等工具将CA服务器上/etc/pki/CA/cacert.pem文件拷贝到自己的window桌面。

2、将cacert.pem的后缀名修改为.crt,打开后安装证书

好啦!一个完整的CA自签证书认证已经完成了,是不是觉得很神奇呢?那么就动手制作吧!

以上是关于关于CA自我认证以及向其他服务端发送证书的实验的主要内容,如果未能解决你的问题,请参考以下文章