记一次CVE漏洞检测过程

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了记一次CVE漏洞检测过程相关的知识,希望对你有一定的参考价值。

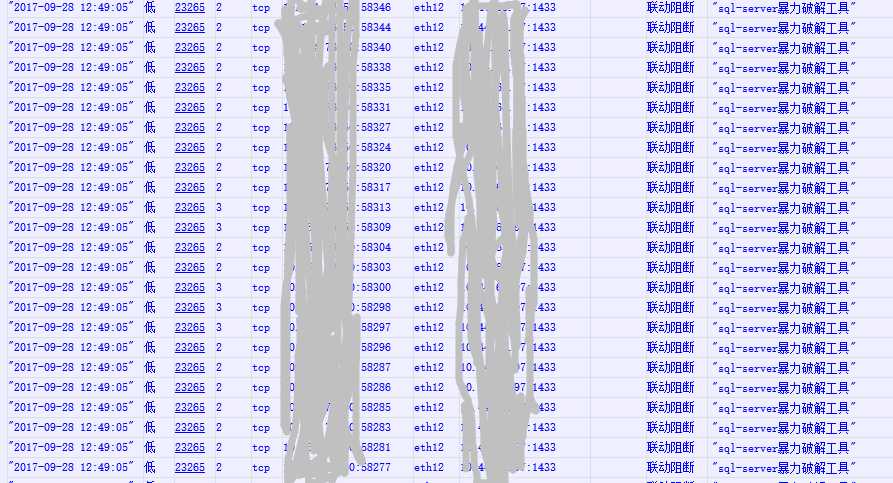

今天对安全防御设备进行安全检查时,发现了中午某一时间段存在有大量攻击,次数600多次

查看下攻击源IP为当前局域网(如果是外网设备一定是攻击行为,需要进行黑名单处理)

不清楚是人工还是认为的爆破,所以我对其进行了一番调查

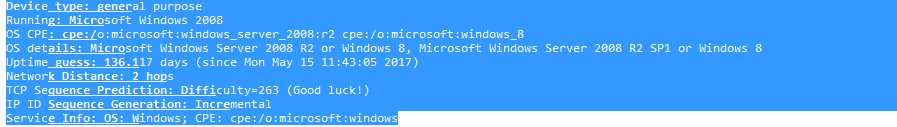

首先使用了nmap进行指纹探测,发现其存在大量端口开放,且服务器为windows2008

既然是winserver的 那应该不是人为了,难道这台机器被人攻击了?(不仅是外网机器,当然内网机器也是有可能被攻击过的)

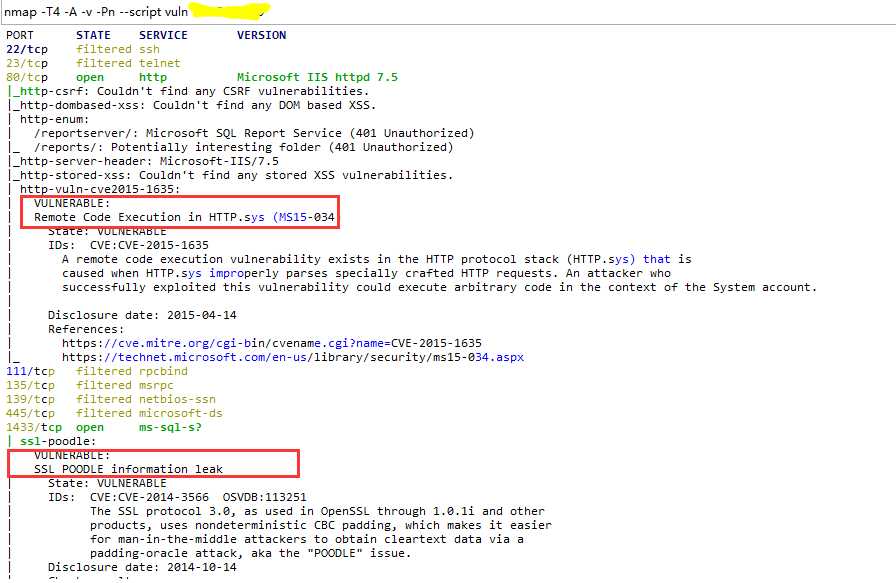

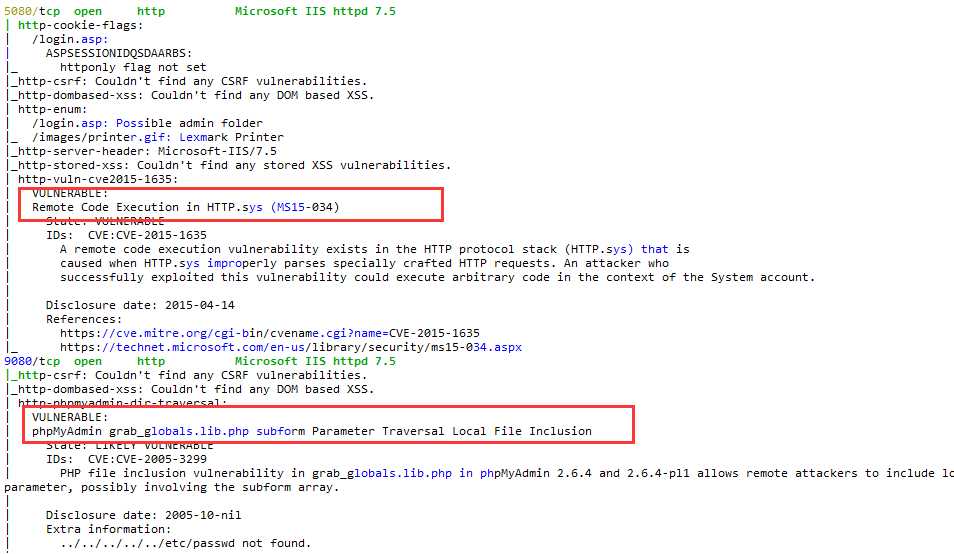

我使用了nse脚本对其进行了漏洞探测:

发现多个端口运行了IIS7 且存在cve漏洞

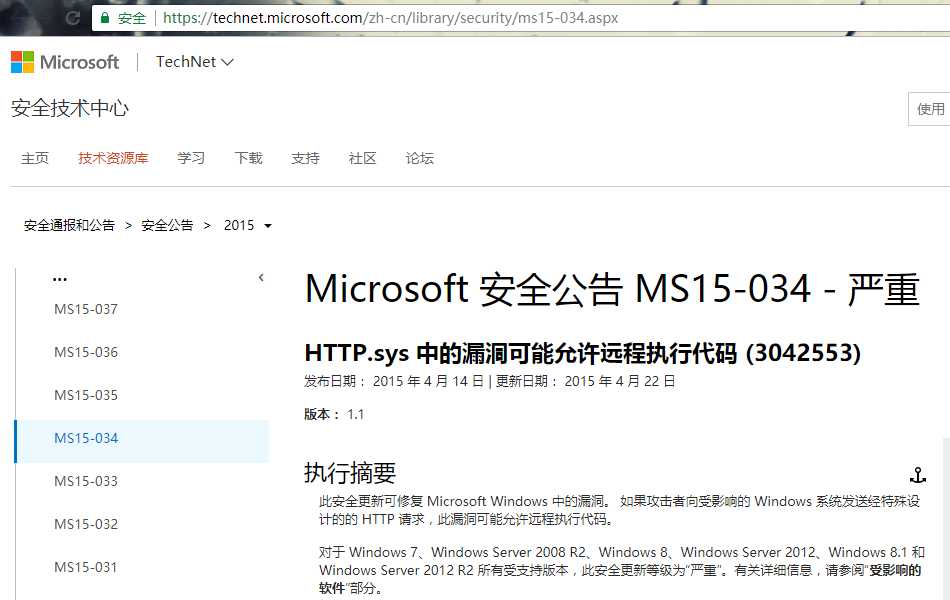

查询了下这个CVE编号,直接google cve-2015-1635

看来这个是严重的微软已知漏洞

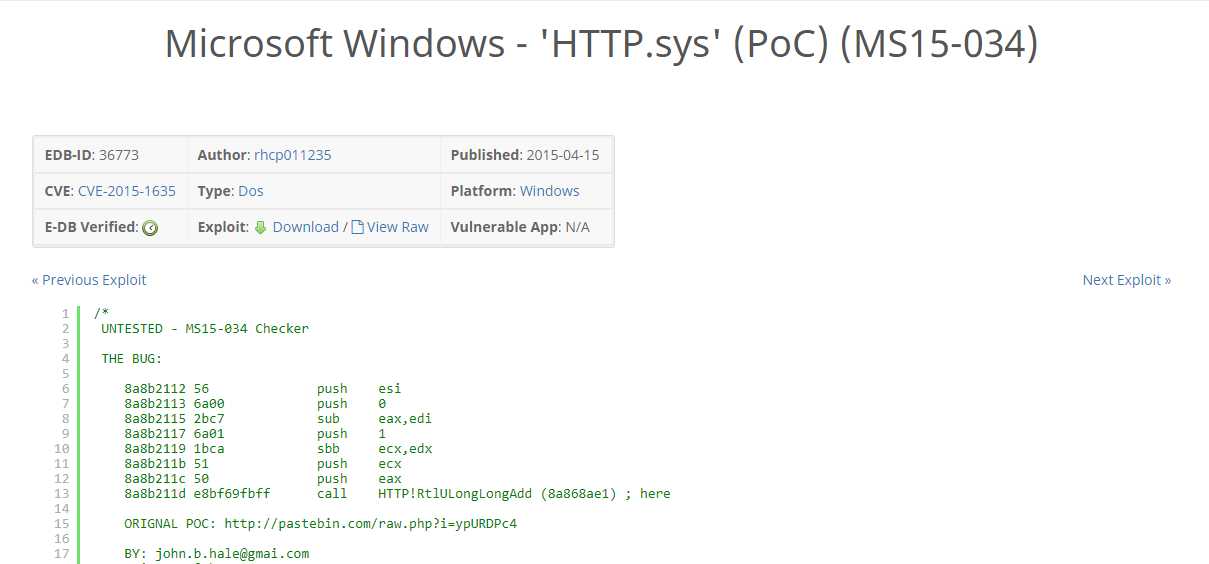

exp-db上已经有可exp检测代码了

汇报完毕,我就没有进一步去验证了,毕竟是攻击行为

剩下的交给运维去处理这台winserver主机了,可能需要打补丁(不仅公网机器需要打补丁,包括这些在内网的也是要打补丁的啊), 至于这台机器为啥会狂发攻击包,还有待查明

以上是关于记一次CVE漏洞检测过程的主要内容,如果未能解决你的问题,请参考以下文章

WebLogic中WLS 组件漏洞(CVE-2017-10271)专项检测工具

Git任意代码执行漏洞检测与修复(CVE-2018-11235)