2015移动安全病毒年报

Posted liguangsunls

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2015移动安全病毒年报相关的知识,希望对你有一定的参考价值。

第一章 2015年病毒和仿冒应用发展分析

在移动互联网快速发展的今天,移动设备给人们的生活带来的诸多便利与变革,但也时刻面临着不同程度的安全风险,当中病毒木马是最为普遍且有效的攻击方式之中的一个。不同于以往PC时代攻击场景相对独立的情况,移动设备作为人们与外界进行绝大部分信息交流的重要工具。同一时候也提供了很多其它被黑客利用的机会。还有一方面,随着移动支付的普及,以及移动设备承载了差点儿全部的隐私信息,使得移动设备成为黑客实施以经济利益为目的理想的攻击对象。

依据阿里移动安全的分析统计,2015年移动恶意代码数量和用户感染量尽管呈现出一定程度的下降趋势。但全年仍有18%的设备感染过病毒,且病毒木马攻击手法的专业性较去年有了明显的提升。比如利用系统漏洞的攻击和安全加固技术的防御,尤其是对于社会project学的利用使得在移动平台上钓鱼诈骗手法差点儿到了登峰造极的地步,这些都使得传统的移动端病毒拦截技术遭遇到了前所未有的挑战。

除android平台以外,2015年苹果的XcodeGhost事件也打破了ios平台不会被病毒染指的神话。鉴于iOS系统漏洞曝光越来越频繁的现状,我们相信XcodeGhost事件仅仅是一个开端,兴许必会出现利用相关漏洞进行攻击的病毒。

1.1、18%的Android设备感染过病毒

2015年度,Android平台约5.6台设备中就有1台染毒。设备感染率达18%。阿里聚安全病毒扫描引擎共查杀病毒3亿。病毒木马的查杀帮助用户抵御了大量的潜在风险。

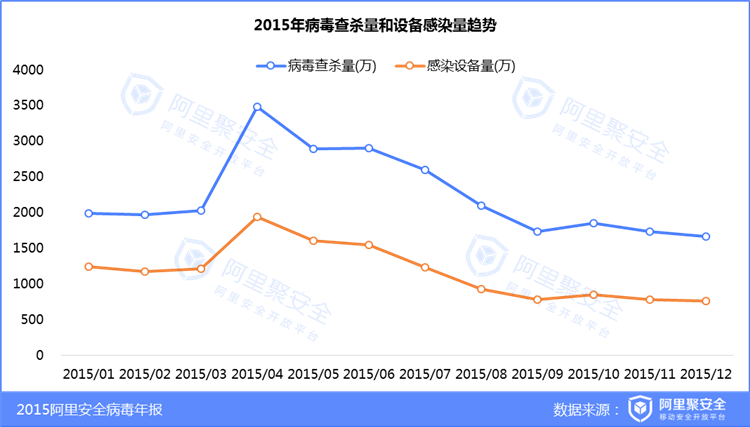

2015年,病毒查杀量和感染设备量呈下降趋势。下半年病毒查杀量比上半年下降23%, 下半年感染设备量比上半年下降38%,病毒数量虽有所降低,但总量依旧十分庞大,2015年月均病毒查杀量达2248万次,网民和安全服务提供商仍不可掉以轻心。

图1 2015年病毒的设备感染量和查杀量

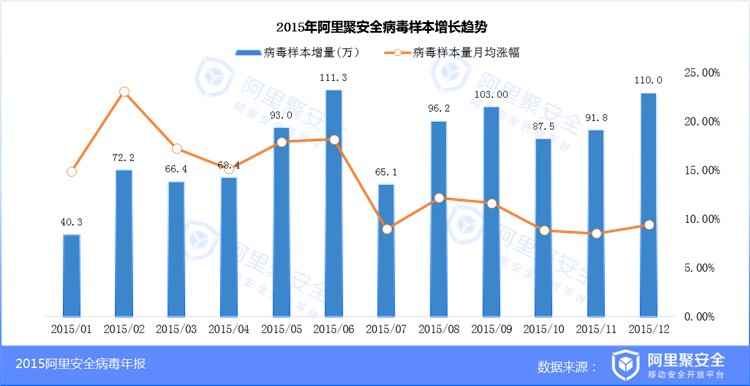

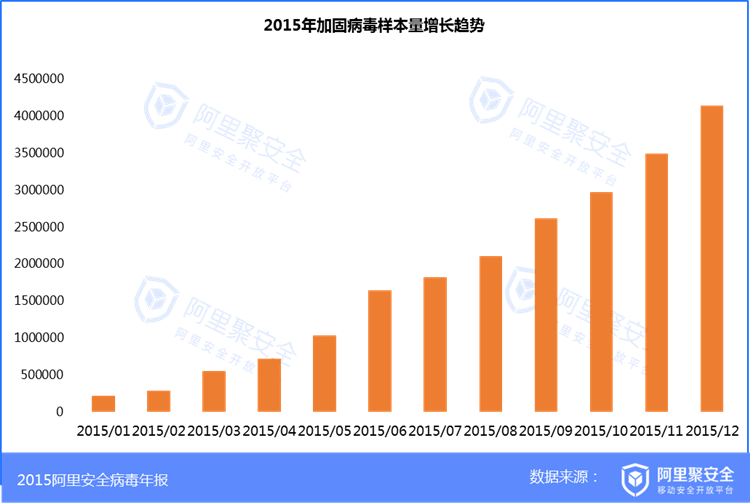

尽管病毒查杀量和感染用户量趋于下降。但阿里聚安全病毒样本库的规模仍持续增长,2015年度新增病毒样本量1005万,病毒样本量月均增长率为12%。整体平稳增长。

图2 阿里聚安全病毒样本库增长趋势

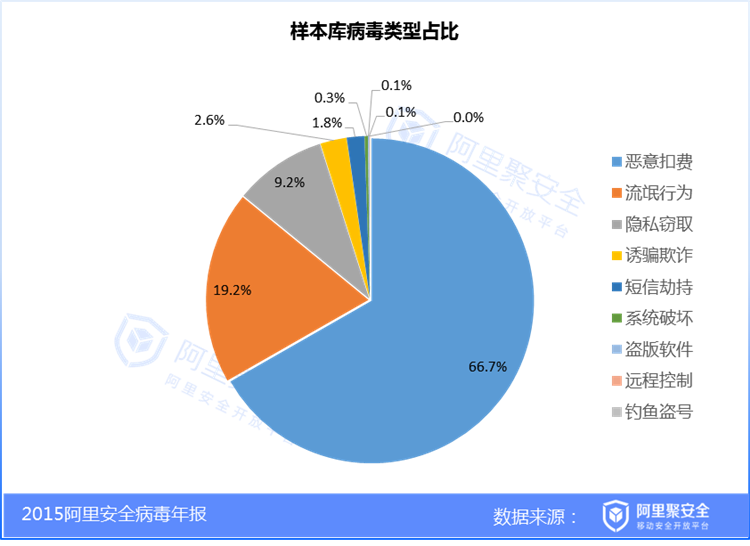

2015年。在阿里聚安全病毒样本库中。恶意扣费类病毒样本量占比最高。达67%。该类病毒应用未经用户同意私自发送短信和扣费指令,对用户手机的资费造成一定风险,需慎重使用。

图3 2015年阿里聚安全病毒样本库各类样本占比

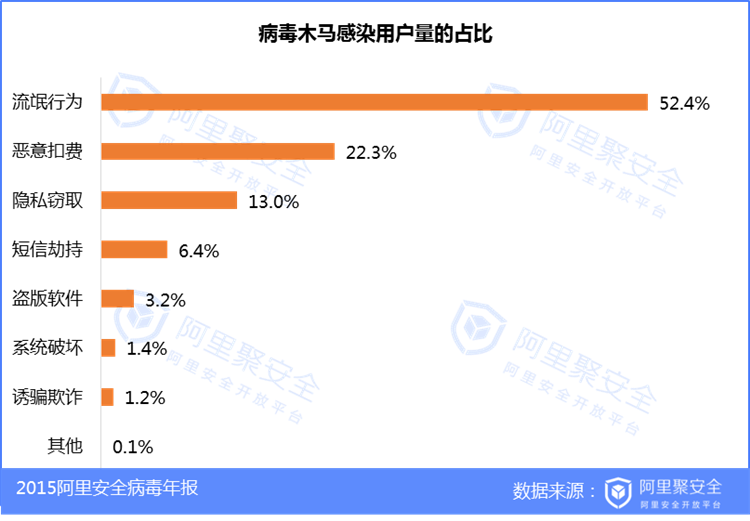

流氓行为类病毒感染用户量最多,占比达52%,这类病毒匿名弹窗、恶意推送广告、私自下载软件等。对用户体验和手机安全造成危害。

图4 2015年各类病毒感染用户量的占比

1.2、广东用户感染病毒最多

2015年,广东是受病毒感染用户量最多的省份,其全年的设备感染量约占全国总感染量的14%。因为广东省经济发达。华为中兴等本土手机品牌的发展。带动本地市场的强劲消费,一人持有多部手机的现象逐渐普遍起来,这些因素都导致广东手机用户的高染毒量。病毒感染的区域整体呈现出以中东部发达省份为主,西部为辅的格局。病毒制造者重点依旧瞄准东部沿海手机用户来掘金。

图5 2015年用户感染病毒Top区域分布

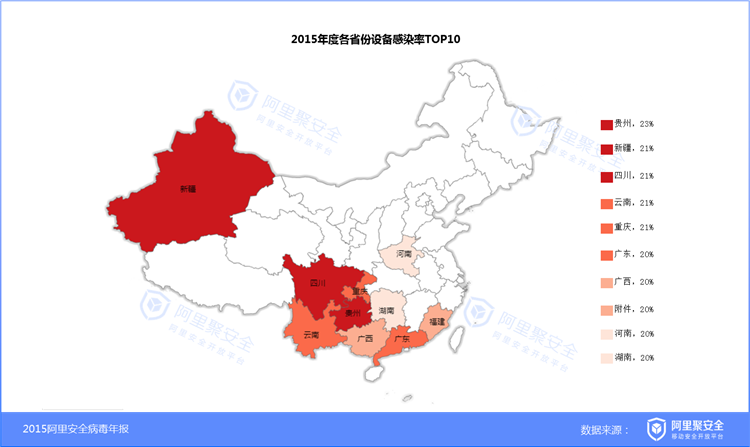

2015年设备中毒比例最高的省份集中在中西部。贵州、新疆、四川是中毒比例最高的三个省份。当中。贵州是最易被病毒感染的省份,中毒比例达23%,每4.3台手机就有1台染毒。比全国平均值高6%。

图6 病毒感染率的用户区域分布

1.3、95%的热门移动应用存在仿冒应用

为分析移动应用行业的仿冒情况,我们在第三方应用市场分别下载了18个行业的top10应用共计180个。并利用阿里聚安全仿冒检測引擎对这批样本进行监測,得出了下面分析结论。

18个APP行业分别为:社交类、游戏类、影音类、摄影类、工具类、金融类、阅读类、旅游类、生活类、教育类、娱乐类、新闻类、安全类、办公类、电商类、健康类、运营商、政务类。

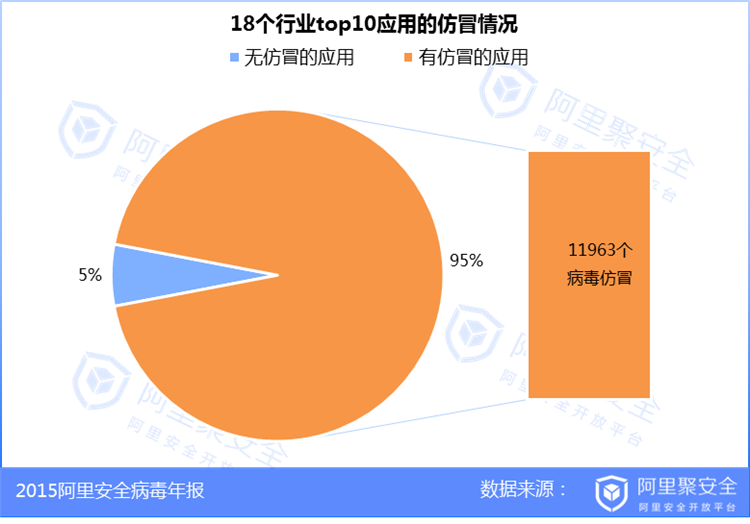

仿冒监測结果显示,这180个行业热门应用中,约95%的应用都存在病毒仿冒,总病毒仿冒量高达11963个,平均每一个热门应用的仿冒量达66个。

图7 18个行业Top10 Android应用的病毒仿冒情况

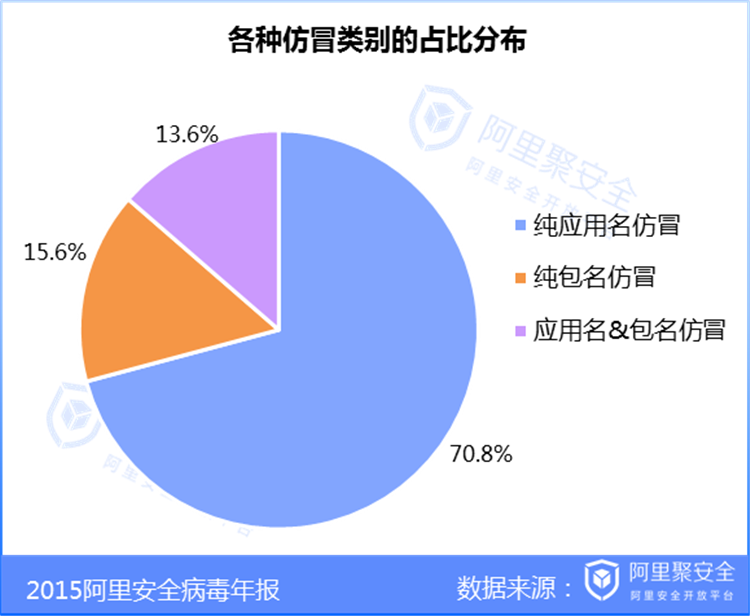

在技术手法上。11963个病毒仿冒应用中,纯粹仿冒正版软件应用名称的占71%(8403个),纯粹仿冒正版软件包名的仿冒量占15%(1845个),两者结合的仿冒量占14%(1616个),可见不良开发人员最喜欢利用正版应用的名称来开发仿冒应用。仿冒软件利用与正版应用相似的特征,诱导用户下载安装。之后实施对应的病毒行为。对用户的危害极大,用户需慎重使用,尽量在官方渠道进行下载。

图8 18个行业Top10应用的仿冒软件採取的仿冒技术

1.4、社交类应用仿冒量最高

18个行业中社交类应用的仿冒量达4958个。占总仿冒量的41%。且这些仿冒应用中96%都具有高风险的病毒行为,如恶意扣费、短信劫持等。游戏类应用的仿冒量次之。占总仿冒量的16%,且这些仿冒应用中34%的仿冒软件具有高风险病毒行为。

值得注意的是,运营商类应用尽管仿冒量较少。仅仅占整体仿冒量的0.4%,但其98%的仿冒应用都有高风险行为,不法分子easy伪造成各大运营商来行使欺骗行为。

能够看出。热门行业如社交、游戏、工具、金融等是仿冒的重灾区,这些仿冒软件对正版应用开发人员和用户都会造成巨大危害,建议正版开发商使用阿里聚安全的扫描引擎来发现仿冒情况,并及早联系各渠道进行下架,维护自己的权益和名誉。此外,建议用户在官方渠道下载正版应用,以免受骗。

图9 18个行业Top10应用的仿冒数量

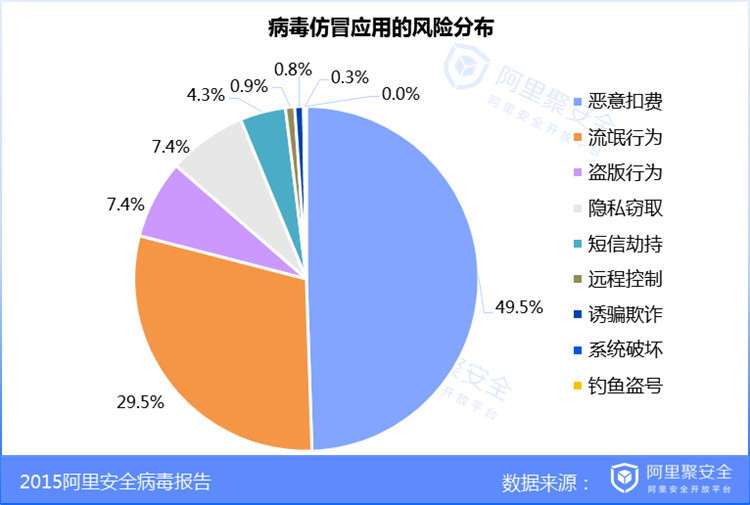

18个行业Top10应用的11963个病毒仿冒中,具有恶意扣费行为的仿冒软件占比高达50%,流氓行为类的病毒仿冒占比30%。该类病毒会匿名弹窗、恶意推送广告。诱导用户下载广告应用,严重影响用户操作体验。

图10 18个行业top10应用仿冒软件的恶意行为分布

1.5、游戏、金融等热门应用100%含仿冒软件

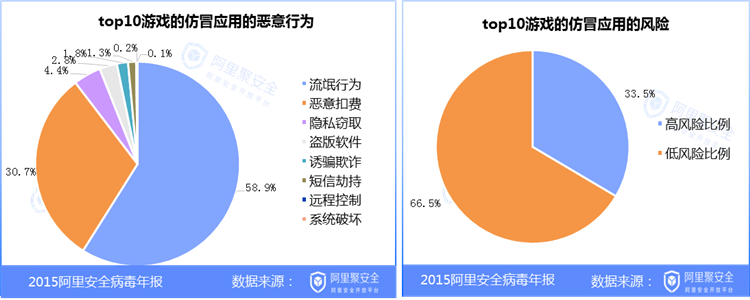

游戏类Top10应用中,100%应用含病毒仿冒软件。总仿冒量1880个,在18个APP行业中排名第二。且当中33%的仿冒应用具有高风险的病毒行为。

1880个病毒仿冒应用中,59%的仿冒应用具有流氓行为,在游戏中弹出骚扰广告、匿名弹窗等。严重影响用户体验。此外31%的仿冒应用具有恶意扣费行为。easy导致用户手机流量消耗,或游戏账户中的资金受损。

游戏应用以数量多、种类杂、变现快、收益高的特性,easy成为不良开发人员争相仿冒的对象,影响正版开发人员和用户的利益,其仿冒问题应该引起重视。

图11 游戏行业Top10应用的仿冒软件的恶意行为分布

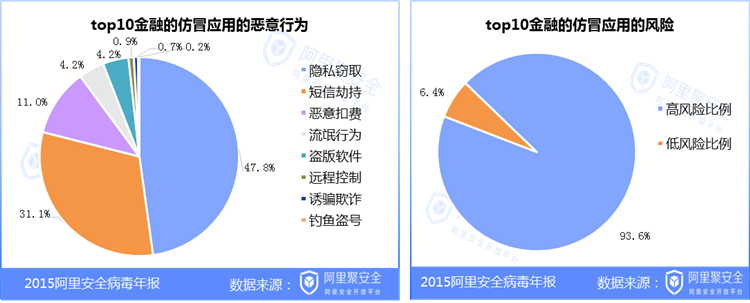

金融类Top10应用中,100%应用含病毒仿冒软件,总仿冒量456个,在18个行业中排名第6,且94%的仿冒应用具有高风险病毒行为。

456个病毒仿冒应用中,48%的仿冒应用有隐私窃取行为,31%的仿冒应用有短信劫持行为,隐私窃取、短信劫持等病毒easy造成用户隐私信息泄露,影响金融账户资金,对用户危害极大,需慎重使用。

图12 金融行业top10应用的仿冒软件的恶意行为分布

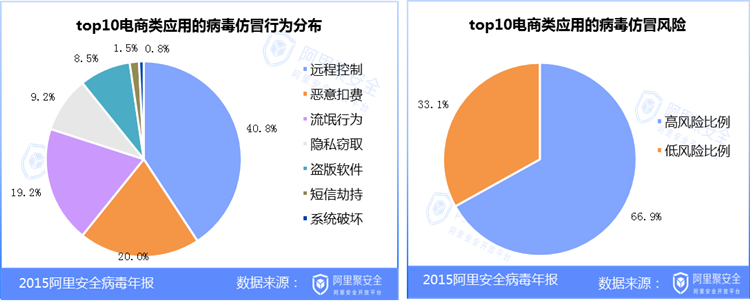

电商类Top10应用中,90%的应用含病毒仿冒软件,总仿冒量130个,在18个行业中排名15,且67%是高风险病毒应用。

130个病毒仿冒应用中。41%的仿冒应用有远程控制行为,easy导致用户手机被黑客控制。引起隐私信息泄露、账号被盗等风险。因为电商类应用涉及用户网购行为、账户资产等敏感信息,这些高风险仿冒应用对用户的危害极大。需提高警惕。

图13 电商行业Top10应用的仿冒软件的恶意行为分布

第二章 2015年病毒的典型行为

2.1、病毒不再依赖设备权限

大多数用户觉得Android设备没有root过,就是安全的,即使感染恶意代码,恶意代码也没有高权限进行恶意操作。然而2015年8月。全球范围内大量用户感染自带root工具包的恶意应用。影响包含Android 5.0及下面系统的设备。该病毒感染设备后,会依据设备对应的系统进行root提权操作,随后静默安装恶意应用。

此类病毒给用户造成了巨大的困扰,用户也纷纷反馈手机中莫名奇异被下载了其它软件,手机即使恢复出厂设置。问题仍然无法解决。

图14 网友反馈

此类恶意应用不再依赖设备root,而是通过云端或本地配置root工具包,对设备强行root。我们发现root工具包除利用已知系统漏洞外,甚至还使用了某些安全厂商的root提权组件以提升root成功率。这类病毒为了保持自身的持久性和模糊性使用了大量自我保护手段。包含配置C&C(指令和控制server)、规避Google Play检測、类载入代码混淆、将恶意应用植入系统分区、改动开机执行的恢复脚本、隐藏图标、激活设备管理权限防卸载等。

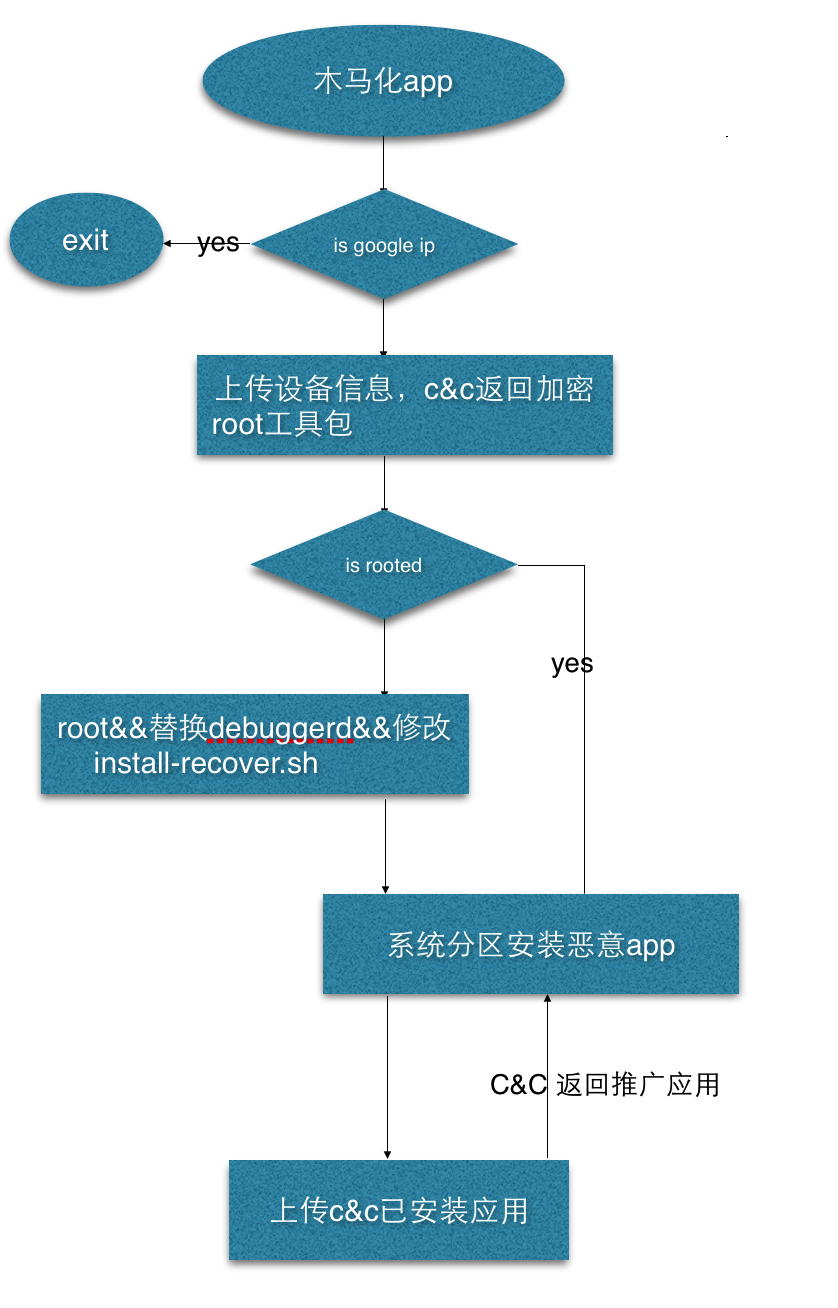

以下是该类病毒的典型执行流程:

图15 病毒执行流程

此类病毒木马的特点:

1. 规避Google Play检測

恶意应用的传播渠道包含各大游戏交友论坛、色情站点、以及Google Play。

而木马化的应用是怎么上传至Google Play的呢?病毒制造者使用多种方法躲避Google检測:

a) 检測病毒自身运行环境的IP,若映射到Google Bouncer,恶意代码将不会运行。因为自身配置C&Cserver,病毒作者能够全然控制恶意代码运行;

b) 延迟启动恶意代码。开启定时器,利用动态载入技术。反射运行恶意代码;

c) 使用第三方加固;

2. C&Cserver

配置云端远程命令和控制server,能够灵活控制恶意代码的运行,规避Google Bouncer和杀毒软件的检測,病毒窃取被感染的设备隐私信息并上传到C&Cserver,同一时候获取对应的控制指令。或恶意应用包。

用户发现自己的设备被感染后,恶意攻击者全然能够通过server指令清理攻击现场。取证很困难。

3. 利用设备漏洞,对手机提权

影响的设备包含Android 5.0以及下面系统。恶意应用通过两种方式进行提权:通过C&Cserver下载root工具包进行提权、自身携带加密的root工具包提权。提权包除了利用包含编号为CVE-2013-6282、CVE-2014-3153、CVE-2014-7911、CVE-2014-4322、CVE-2015-3636在内的多个设备漏洞,也包含某些安全厂商的提权组件。

4. “打不死的小强”

通过替换debuggerd、改动install-recover.sh。保证植入的rom病毒即使刷机也不死。此类病毒包含“伪万年历”、“Ghost Push”、”Kemoge”、“百脑虫”。

详细的行为分析可參考《“伪万年历”Root Exploit恶意应用分析》(点击查看详情)。

2.2、以植入木马为目的的诈骗事件层出不穷

近年来,电信诈骗很猖獗。

相比往年,今年诈骗事件呈上升趋势。而且诈骗手法也更具欺骗性、多样性。

典型的电信诈骗是通过伪基站伪造银行或者移动运营商的官方客服短信。短信中包括木马链接,或者冒充用户比較信任的司法机关给用户打电话,引导用户訪问某个钓鱼站点。无论是哪种方式。其共同特点都是利用社会project学诱骗用户安装木马并套取用户的个人资料。当这些诈骗团伙获取到用户个人信息后会假称用户的好友或是用户本人。对用户或其亲友实施诈骗,很多人根本无法辨别其真伪,据悉,2015年这类诈骗手段成功率相对较高。

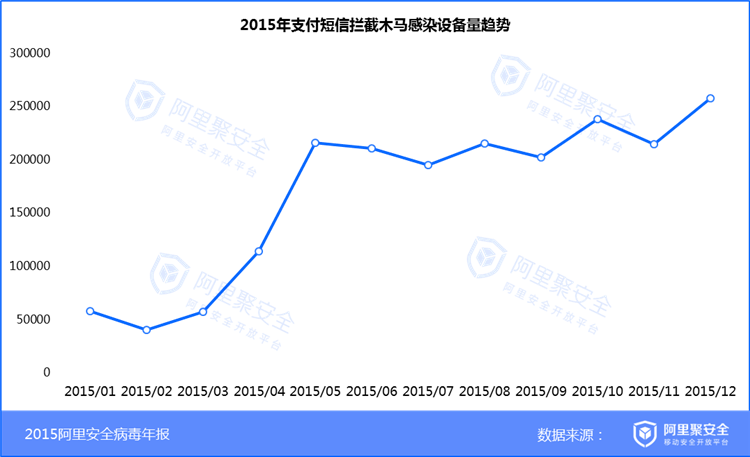

统计数据显示,今年具有短信拦截行为的木马感染设备量高达200万。下图是2015年用户感染量趋势图。

图16 具有短信拦截行为的木马感染用户量

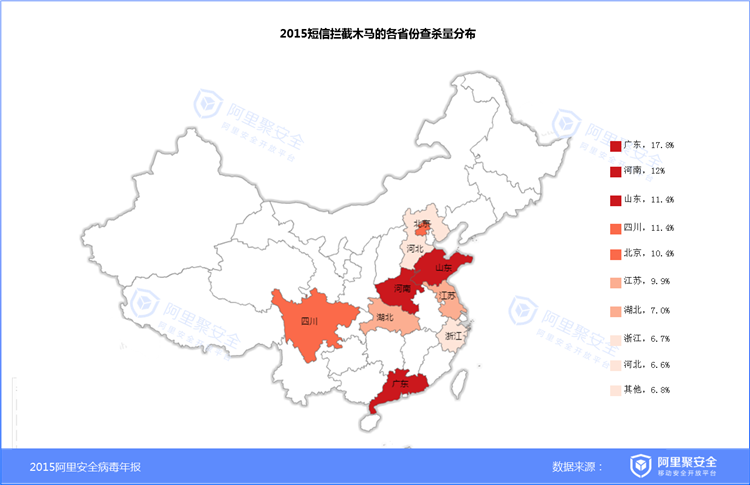

全国手机设备支付短信拦截木马中毒比例最高的省份集中在中南部。广东、河南、山东是中毒比例最高的三个省份。

图17 支付短信木马感染的用户区域分布

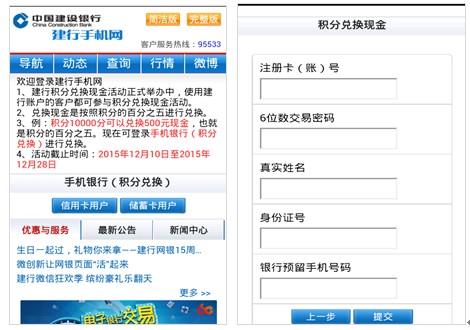

从以上图17可见年末是“短信拦截木马”感染的高峰期,依据阿里钱盾防骗平台的监測结果。此类诈骗短信通常包括“积分兑换”、“银行client升级”、“车辆违规”、“学生成绩单”、“相片”、“老公出轨”、“老婆出轨”等涉及社会热门事件的关键词。这类短信主要通过钓鱼网址诱骗用户网银信息(银行卡号。卡号交易password,姓名身份证,开户预留手机号)。诱骗用户安装“短信拦截木马”。

图18 诈骗短信

图19 钓鱼网址

因为电信诈骗具有操作门槛低,牟利空间大的特点,为保证木马制作者获得源源不断的利益,黑市上逐渐形成了与木马免杀保护相关产业。

免杀保护手段一般包含使用加固技术进行代码保护、设定木马使用有效期、校验签名防止又一次打包等。

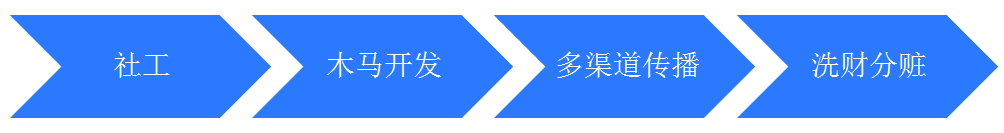

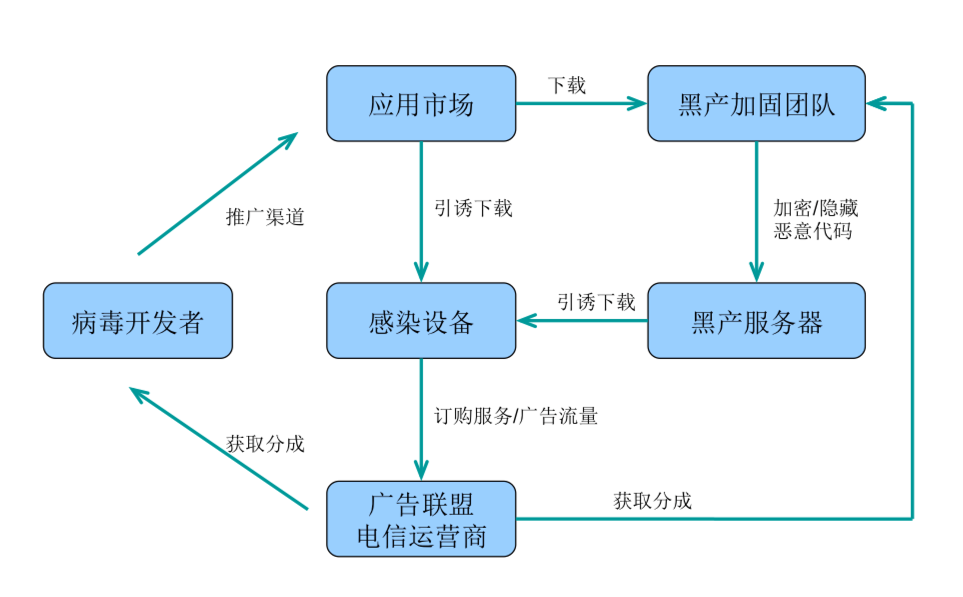

深入分析发现,“短信拦截木马”背后是一个完整的非法营销产业链。包含:

a) 社工人员负责收集社会热门事件。对定向群体发送感兴趣信息;

b) 木马开发人员编写短信拦截木马,贩卖木马给黑产组织,包含配置黑产组织的邮箱、手机号码或云端server,用以上传受骗用户信息(银行卡号。身份证,姓名,手机联系人。拦截的短信等)。

c) 分发传播组织利用伪基站发送诈骗信息、制作钓鱼网址、以及利用联系人转发诈骗短信。

d) 洗料分赃实时对拦截的短信分析,收集贩卖用户信息。

图20 “短信拦截马”的产业链环节

2.3、黑产旁门左道

2015年。从阿里聚安全扫描引擎检測到的病毒中发现,部分攻击者利用用户喜闻乐见的噱头或者社会热门事件趁机而入。据统计。利用Android辅助功能(Accessibility Service)作恶和锁屏勒索,是病毒在2015年呈现出来的两大新的恶意行为。

1. 利用Android的辅助功能实施恶意行为

年末的抢红包热门事件相同被黑产组织盯上,大量非法“抢红包”应用出如今各大论坛和第三方应用渠道。

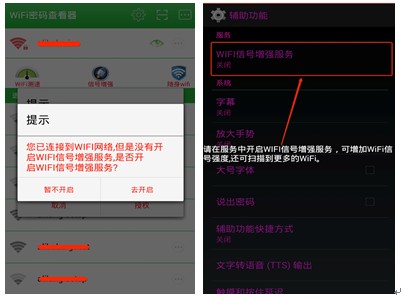

黑产组织以“自己主动抢红包”、“WiFi信号增强”等用户痛点需求作为诱饵。引导用户开启辅助服务,进而控制手机。

部分木马甚至直接用“自己主动抢红包”作为应用名,用户一旦安装,便马上隐藏图标。并在后台恶意监控手机就设备,这类木马多是“短信拦截木马”的变种。

Google开发辅助功能的初衷是帮助肢体有障碍的人自己主动控制移动设备。因此非常多自称实现“自己主动抢红包”功能的应用,都要求用户授予其辅助功能。

然而眼下该功能却被攻击者恶意利用来进行恶意应用推广、安装。木马引导开启辅助功能图例如以下:

图21 引导用户开启辅助功能

病毒详细的行为分析可參考《滥用Accessibility service自己主动安装应用》文章。在此提醒用户到正规渠道下载抢红包应用。

2. 锁屏勒索

2015年5月出现大量锁屏勒索恶意应用,该类应用多伪装成游戏外挂、QQ刷钻等软件。病毒启动后强制锁屏,即使用户重新启动手机也无济于事,病毒制造者有意将自己联系方式留在锁屏界面,等用户联系时进行吓唬、诈骗钱財。使用的锁屏技术大多数通过控制WindowManager.LayoutParams的flags属性制作一个特殊的全屏View并置顶,然而对于普通用户仅仅有通过联系锁屏中留下的QQ号码并支付费用才干解锁手机。

以下是与“兮颜”聊天的过程:

图22 锁屏解锁过程

2.4、色情诱惑类病毒重出江湖

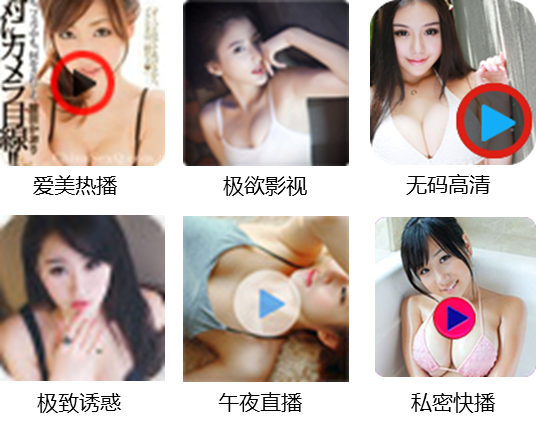

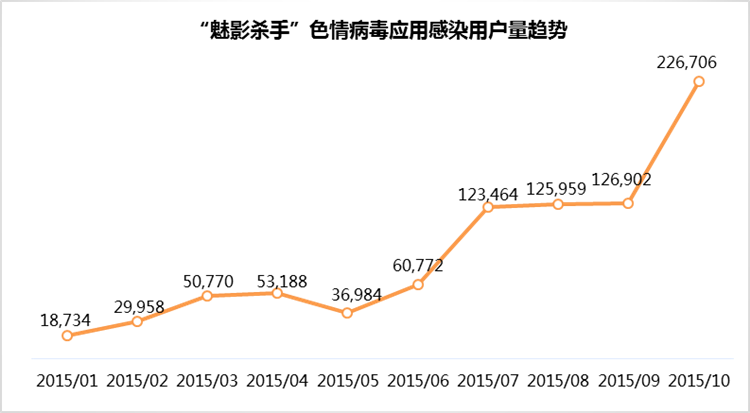

从2015下半年開始。阿里移动安全团队发现大量色情类病毒又一次開始在某些论坛或应用市场上泛滥,通过诱惑性的应用图标或应用名称来刺激用户下载,数月期间就感染了近100万用户。

这类病毒具有恶意扣费、窃取隐私、强制推送并安装其它恶意软件等行为。因为此类病毒可以直接获益,备受不法分子青睐,用户需提高警惕。

图23 “魅影杀手”色情诱导类病毒应用图标

图24 “魅影杀手”色情诱导类病毒感染用户量趋势

这类病毒具有下面特点:

1. 使用代码加固技术,把恶意代码加密,执行后再从内存中解密出来。

2. 安装后伪装成系统组件。同一时候将自身安装隐藏在系统文件夹下。防止卸载的同一时候也躲避了部分安全软件的查杀;

3. 通过云端server配置不断创建虚假快捷方式、弹对话框、伪造通知栏等方式,强制推送安装其他恶意软件。

因为该类色情类应用开发和制作流程简单。推广成本低,而且市场空间巨大。可以在短时间内产生经济效益,因此吸引了大批不法分子參与当中进行利益分成,而且逐渐形成了一条完好的黑色产业链。色情应用的开发人员通过极低的推广费用。把样本上传到某些网络推广平台,比如小众的Android市场、应用推广平台、色情站点、部分游戏或者游戏外挂站点等。因为这类色情应用本身的诱骗特性。easy激发用户的好奇心下载安装。一旦安装成功到用户手机上。它们会在后台偷偷订购一些移动运营商的收费服务,同一时候向用户手机推送很多其它恶意推广软件。这样黑产一方面參与电信收费项目的提成,还有一方面还获得了很多其它的广告流量分成。

图25 “魅影杀手”色情诱导类病毒黑产利益链条

2.5、恶意应用类型更加广泛

1. 病毒制造者開始对热门应用下手。不再仅仅钟爱色情类和系统类应用

对照2014年与2015年截获的新增恶意样本,发现今年恶意应用不再仅钟爱色情、系统类应用,而是对广受用户青睐的应用下手。这一变化的原因是,黑产已考虑到恶意程序安装成功的问题。将广受用户欢迎的应用木马化。从用户的角度来看,改动后的程序看似一个合法的应用,而的确在很多情况下,它们会提供同样的功能和用户体验。可是在后台,它们会检測自身执行系统并试图发起攻击。包含获取root权限、上传用户设备信息、静默安装恶意应用等。

2. 广告插件触及灰色地带

往年广告应用占比最多的是频繁推送广告和静默下载,主要造成用户流量消耗。拦截短信、上传用户信息和静默安装占比較小。但2015年呈现恶意广告插件上升趋势。恶意广告主要表现为下面几点

a) 大量恶意应用以色情内容为诱饵,不断推送各种恶意广告;

b) 利用辅助服务功能,进行无root静默安装;

c) 广告SDK包越来越大。权限滥用,出现间谍类广告。上传用户短信,手机联系人等信息;

d) 广告插件附带root exploit,进行静默安装;

3. 黑产热门事件响应

Hacking Team泄密事件RCS Android间谍软件包被披露,在随后几天就发现黑客利用公开的间谍代码;优衣库试衣间的不雅视频在网络上广泛传播,在成为热门话题的同一时候。网络黑客团队也趁机而入,制作大量的“优衣库视屏”相关病毒木马;黑产伪基站利用社会热点事件。如包括“跑男”、“好声音”等的钓鱼拦截,诱骗用户点击下载。种种事件映射出黑产具备精干的作业团队、强大的用于攻击的基础设施、专业的恶意代码编写小组,以及高速响应的社会热门事件跟踪团队等。

第三章 2016移动病毒发展趋势

1. 利用加固技术隐藏恶意代码逐渐盛行

传统的反病毒引擎多数採用特征码查杀技术,使用加固技术加密后的恶意代码在执行时从内存中解密,能够绕过静态扫描特征码技术,从而实现免杀。

一方面。因为移动应用加固技术门槛逐渐减少,代码加固成了木马对抗安全软件最经常使用的手段,在巨大的利益驱使下,甚至催生出了黑产加固链条。

还有一方面。安全加固作为非常多安全厂商的主打产品。它同一时候也是一把双刃剑,在保护开发人员版权的同一时候,也给了不法分子非常多便利。眼下我们发现非常多木马使用了安全厂商提供的免费加固服务。不仅如此,木马青睐的“壳”呈现出集中化趋势:部分安全厂商的加固平台因为没有使用反病毒引擎过滤包括恶意代码的应用,导致其加固方案被肆意用于木马开发。

因此。我们觉得全部安全厂商在提供加固解决方式的同一时候有责任接入专业的恶意代码扫描服务,防止自己的安全产品助纣为虐。

图26 加固木马的样本量增长趋势

2. 未root过的设备不再安全

众所周知,root过或者越狱过的设备因为系统沙盒限制能够被突破。其安全性会大大减少,因此一般建议普通用户尽可能不要root自己的手机。然而随着一个又一个的系统漏洞被披露。以及相应的root exploit被公开,给作恶者以可乘之机。阿里移动安全团队发现有恶意软件利用开源的root exploit强行获取系统root权限进行恶意推广。一旦应用被植入系统分区,普通用户根本无法卸载。不排除将来病毒会以这样的方式向系统分区植入其他病毒。达到长期驻留在用户手机伺机作案的目的。

3. 广告插件開始触及恶意行为灰色地带

广告插件可以帮助移动应用开发人员直接将流量进行变现。为了提升广告转化率,我们发现部分插件开发商開始跨越行业底线。增加了流氓推广的行列。比如在桌面强行push安装应用快捷方式、自带提权工具包把推广的应用植入系统导致无法卸载、利用Android辅助功能API实现静默安装等。

为了躲避检測,这些恶意广告插件从云端下载加密的恶意代码,在本地解密后动态载入,代码运行完毕后再清理现场,导致用户利益受到侵害后溯源取证变得很困难。

作者:晓丘。迅迪 @ 阿里巴巴移动安全

数据来源:阿里聚安全监控数据

查看完整版2015移动安全病毒年报,点击下载PDF

以上是关于2015移动安全病毒年报的主要内容,如果未能解决你的问题,请参考以下文章