GitHub现VMware虚拟机逃逸EXP,利用三月曝光的CVE-2017-4901漏洞

Posted 小小猫钓小小鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了GitHub现VMware虚拟机逃逸EXP,利用三月曝光的CVE-2017-4901漏洞相关的知识,希望对你有一定的参考价值。

今年的Pwn2Own大赛后,VMware近期针对其ESXi、Wordstation和Fusion部分产品发布更新,修复在黑客大赛中揭露的一些高危漏洞。事实上在大赛开始之前VMware就紧急修复了一个编号为CVE-2017-4901的虚拟机逃逸漏洞。

而近日,有人在GitHub上公布了一个VMWare虚拟机逃逸利用工具,工具正是这个CVE-2017-4901,它能够攻击12.5.5版本之前的VMware WorkStation,目标主机为Windows 10 x64。漏洞利用工具所使用到的编译器是Visual Studio 2013。作者测试的VMware版本是VMware 12.5.2 build-4638234。

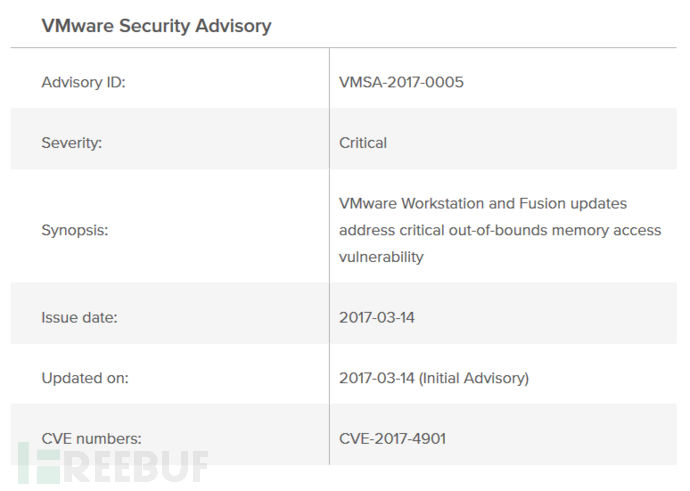

这款工具利用的正是Pwn2Own大赛中的一个逃逸漏洞,编号CVE-2017-4901。今年3月14日,VMware官方已经进行了更新。

虽然上传者并没有公布身份,从动图可以推测这位上传者有可能来自中国。感兴趣的同学可以点击这里进行测试。如果你在虚拟机内运行测试程序后重启VMware出现问题,记得把vm目录下的.lck文件夹删除,也可以使用这里的脚本完成操作。以下是关于该漏洞的简述:

漏洞编号

CVE-2017-4901

VMSA-2017-0005

影响范围

VMware Workstation Pro / Player(12.5.5版本之前)

VMware Fusion Pro / Fusion

漏洞评级

严重(Critical)

漏洞详情

VMware Workstation和Fusion中的拖放(DnD)功能含有越界内存访问漏洞。 这会允许访客在运行Workstation或Fusion的操作系统上执行代码。

修复方案

更新至新版本

从GitHub上的动图可以看到,攻击者在VMware中启动程序后能够成功打开宿主机中的计算器,造成虚拟机逃逸。

以上是关于GitHub现VMware虚拟机逃逸EXP,利用三月曝光的CVE-2017-4901漏洞的主要内容,如果未能解决你的问题,请参考以下文章