什么是“熊猫烧香”啊

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了什么是“熊猫烧香”啊相关的知识,希望对你有一定的参考价值。

“熊猫烧香”其实是一种蠕虫病毒的变种,而且是经过多次变种而来的。尼姆亚变种W(Worm.Nimaya.w),由于中毒电脑的可执行文件会出现“熊猫烧香”图案,所以也被称为“熊猫烧香”病毒。用户电脑中毒后可能会出现蓝屏、频繁重启以及系统硬盘中数据文件被破坏等现象。同时,该病毒的某些变种可以通过局域网进行传播,进而感染局域网内所有计算机系统,最终导致企业局域网瘫痪,无法正常使用。熊猫烧香是近期流传的一个相当厉害的病毒,属于威金的一个最新变种蠕虫病毒。很多朋友中了以后用杀毒软件根本杀不死,只能忍痛割爱删除硬盘里所有的程序文件。这个病毒严格的说是去年12月份开始流行的,按说杀毒软件应该已经升级解决了,但由于熊猫烧香的生命力惊人,经过这样长的一段时间仍然没有死绝。 参考技术A 熊猫烧香”其实是一种蠕虫病毒的变种,而且是经过多次变种而来的。尼姆亚变种W(Worm.Nimaya.w),由于中毒电脑的可执行文件会出现“熊猫烧香”图案,所以也被称为“熊猫烧香”病毒。用户电脑中毒后可能会出现蓝屏、频繁重启以及系统硬盘中数据文件被破坏等现象。同时,该病毒的某些变种可以通过局域网进行传播,进而感染局域网内所有计算机系统,最终导致企业局域网瘫痪,无法正常使用。

“熊猫烧香”(“威金”病毒变种)

病毒特征

1、这个病毒关闭众多杀毒软件和安全工具

2、循环遍历磁盘目录,感染文件,对关键系统文件跳过

3、感染所有EXE、SCR、PIF、COM文件,并更改图标为烧香熊猫

4、感染所有.htm/.html/.asp/.php/.jsp/.aspx文件,添加木马恶意代码

5、自动删除*.gho文件

6,病毒攻击计算机弱口令以及利用微软自动播放功能

“尼姆亚(Worm.Nimaya)”病毒:警惕程度★★★☆,蠕虫病毒,通过感染文件传播,依赖系统:WIN 9X/NT/2000/XP。

诱使用户运行。病毒运行后,会自动查找Windows格式的EXE可执行文件,并进行感染。由于该病毒编写存在

问题,用户的一些软件可能会被其损坏,无法运行。

建议你去瑞星官网下个专杀工具:

http://it.rising.com.cn/Channels/Service/2006-11/1163505486d38734.shtml

熊猫烧香病毒专杀及手动修复方案

http://www.pconline.com.cn/pcedu/soft/virus/safe/0701/942893.html

参考资料:http://zhidao.baidu.com/question/19356606.html?fr=qrl3

参考技术B 一、病毒描述:含有病毒体的文件被运行后,病毒将自身拷贝至系统目录,同时修改注册表将自身设置为开机 启动项,并遍历各个驱动器,将自身写入磁盘根目录下,增加一个Autorun.inf文件,使得用户打开该盘时激活病毒体。随后病毒体开一个线程进行本地 文件感染,同时开另外一个线程连接某网站下载ddos程序进行发动恶意攻击。

中毒后的症状如图:

二、病毒基本情况:

[文件信息]

病毒名: Virus.Win32.EvilPanda.a.ex$

大 小: 0xDA00 (55808), (disk) 0xDA00 (55808)

SHA1 : F0C3DA82E1620701AD2F0C8B531EEBEA0E8AF69D

壳信息: 未知

危害级别:高

病毒名: Flooder.Win32.FloodBots.a.ex$

大 小: 0xE800 (59392), (disk) 0xE800 (59392)

SHA1 : B71A7EF22A36DBE27E3830888DAFC3B2A7D5DA0D

壳信息: UPX 0.89.6 - 1.02 / 1.05 - 1.24

危害级别:高

三、病毒行为:

Virus.Win32.EvilPanda.a.ex$ :

1、病毒体执行后,将自身拷贝到系统目录:

%SystemRoot%\system32\FuckJacks.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run Userinit "C:\WIN2K\system32\SVCH0ST.exe"

2、添加注册表启动项目确保自身在系统重启动后被加载:

键路径:HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

键名:FuckJacks

键值:"C:\WINDOWS\system32\FuckJacks.exe"

键路径:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

键名:svohost

键值:"C:\WINDOWS\system32\FuckJacks.exe"

3、拷贝自身到所有驱动器根目录,命名为Setup.exe,并生成一个autorun.inf使得用户打开该盘运行病毒,并将这两个文件属性设置为隐藏、只读、系统。 C:\autorun.inf 1KB RHS

C:\setup.exe 230KB RHS

4、关闭众多杀毒软件和安全工具。

5、连接*****.3322.org下载某文件,并根据该文件记录的地址,去www.****.com下载某ddos程序,下载成功后执行该程序。

6、刷新bbs.qq.com,某QQ秀链接。

7、循环遍历磁盘目录,感染文件,对关键系统文件跳过,不感染Windows媒体播放器、MSN、IE 等程序。

Flooder.Win32.FloodBots.a.ex$ :

1、病毒体执行后,将自身拷贝到系统目录:

%SystemRoot%\SVCH0ST.EXE

%SystemRoot%\system32\SVCH0ST.EXE

2、该病毒后下载运行后,添加注册表启动项目,确保自身在系统重启动后被加载:

键路径:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

键名:Userinit

键值:"C:\WINDOWS\system32\SVCH0ST.exe"

3、尝试关闭窗口

QQKav

QQAV

天网防火墙进程

VirusScan

网镖杀毒

毒霸

瑞星

江民

黄山IE

超级兔子

优化大师

木马克星

木马清道夫

木马清道夫

QQ病毒注册表编辑器

系统配置实用程序

卡巴斯基反病毒

Symantec AntiVirus

Duba

Windows 任务管理器

esteem procs

绿鹰PC

密码防盗

噬菌体

木马辅助查找器

System Safety Monitor

Wrapped gift Killer

Winsock Expert

游戏木马检测大师

小沈Q盗杀手

pjf(ustc)

IceSword

4、尝试关闭进程

Mcshield.exe

VsTskMgr.exe

naPrdMgr.exe

UpdaterUI.exe

TBMon.exe

scan32.exe

Ravmond.exe

CCenter.exe

RavTask.exe

Rav.exe

Ravmon.exe

RavmonD.exe

RavStub.exe

KVXP.kxp

KvMonXP.kxp

KVCenter.kxp

KVSrvXP.exe

KRegEx.exe

UIHost.exe

TrojDie.kxp

FrogAgent.exe

Logo1_.exe

Logo_1.exe

Rundl132.exe

删除以下启动项

SOFTWARE\Microsoft\Windows\CurrentVersion\Run\RavTask

SOFTWARE\Microsoft\Windows\CurrentVersion\Run\KvMonXP

SOFTWARE\Microsoft\Windows\CurrentVersion\Run\kav

SOFTWARE\Microsoft\Windows\CurrentVersion\Run\KAVPersonal50

SOFTWARE\Microsoft\Windows\CurrentVersion\Run\McAfeeUpdaterUI

SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Network Associates Error Reporting

ServiceSOFTWARE\Microsoft\Windows\CurrentVersion\Run\ShStatEXE

SOFTWARE\Microsoft\Windows\CurrentVersion\Run\YLive.exe

SOFTWARE\Microsoft\Windows\CurrentVersion\Run\yassistse

禁用以下服务

kavsvc

AVP

AVPkavsvc

McAfeeFramework

McShield

McTaskManager

McAfeeFramework McShield

McTaskManager

navapsvc

KVWSC

KVSrvXP

KVWSC

KVSrvXP

Schedule

sharedaccess

RsCCenter

RsRavMon

RsCCenter

RsRavMon

wscsvc

KPfwSvc

SNDSrvc

ccProxy

ccEvtMgr

ccSetMgr

SPBBCSvc

Symantec

Core LC

NPFMntor

MskService

FireSvc

搜索感染除以下目录外的所有.EXE/.SCR/.PIF/.COM文件,并记有标记

WINDOWS

Winnt

System Volume Information

Recycled

Windows NT

Windows Update

Windows Media Player

Outlook Express

Internet Explorer

NetMeeting

Common Files

ComPlus

Applications

Messenger

InstallShield Installation Information

MSN

Microsoft Frontpage

Movie Maker

MSN Gamin Zone

删除.GHO文件

添加以下启动位置

\Documents and Settings\All Users\Start Menu\Programs\Startup\

\Documents and Settings\All Users\「开始」菜单\程序\启动\

\WINDOWS\Start Menu\Programs\Startup\

\WINNT\Profiles\All Users\Start Menu\Programs\Startup\

监视记录QQ和访问局域网文件记录:c:\test.txt,试图QQ消息传送

试图用以下口令访问感染局域网文件(GameSetup.exe)

1234

password

……

admin

Root

所有根目录及移动存储生成

X:\setup.exe

X:\autorun.inf

[AutoRun]

OPEN=setup.exe

shellexecute=setup.exe

shell\Auto\command=setup.exe

删除隐藏共享

cmd.exe /c net share $ /del /y

cmd.exe /c net share admin$ /del /y

cmd.exe /c net share IPC$ /del /y

创建启动项:

Software\Microsoft\Windows\CurrentVersion\Run

svcshare=指向\%system32%\drivers\spoclsv.exe

禁用文件夹隐藏选项

SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced

\Folder\Hidden\SHOWALL\CheckedValue

[瑞星熊猫烧香病毒专杀工具]

NimayaKiller.rar ( 340.96 K)PandaKiller.rar (269.13 K)本回答被提问者采纳 参考技术C 一种威金的变种病毒

图标为熊猫烧香图案

中了的话.....很难杀出

也是一种AUTO类病毒

更多:

http://www.chinapc.com/ShowSpecial.asp?SpecialID=24 参考技术D 是熊猫三株香,会使电脑现试出熊猫烧香的图片,但能杀除!

熊猫烧香病毒分析

标题:熊猫烧香病毒分析

作者:断桥烟雨旧人伤

参考书籍:《C++反汇编与逆向分析技术揭秘》

0x00 前述

为了培养我们独自分析病毒能力,老师发了一个病毒文件给我们分析,并要求写一份病毒分析报告,正因为这是我第一次写这种报告,所以我打算把过程记录下来。

0x01 初步分析

病毒文件如下:

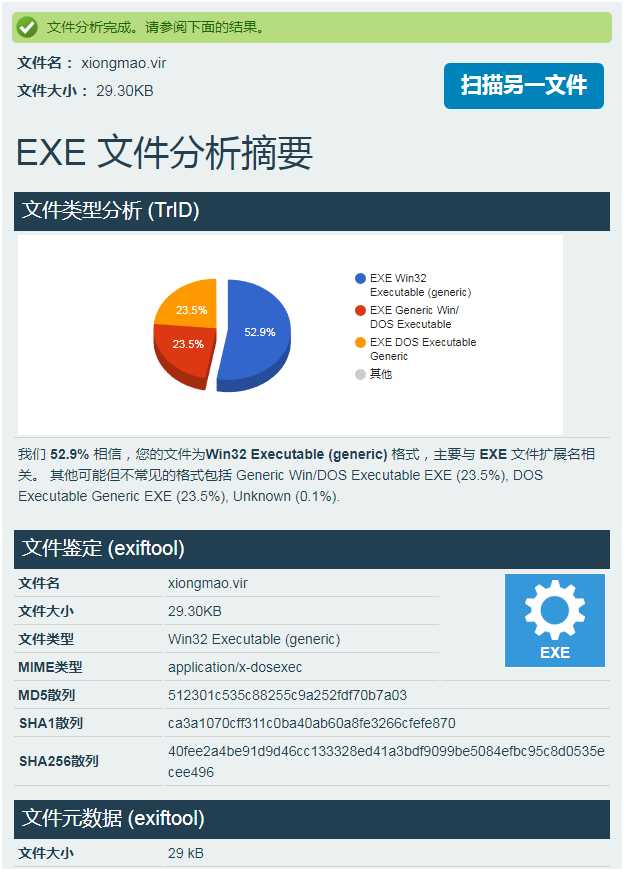

由上图可知,该文件为一个 vir 文件,很明显是一份病毒文件,为了探知原病毒文件的真实格式,这里我用了一个在线检测 vir 文件的第三网站,检测结果如下:

由图可知,该文件有 52.9% 概率为 win32 可执行格式,也就是 exe 格式,所以把它的后缀改为 exe 格式,不出所料,改完后为如下:

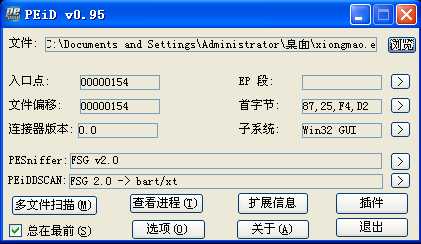

看到这,你们也明白这是著名一时的熊猫烧香病毒,切忌,不要在真机下直接双击,后果自负。把它拖到虚拟机里,按照以往的套路,先查壳,结果如下:

由上图可知,该病毒加了一个 FSG 壳,版本 2.0,如果你不放心,可以用其他查壳软件对此进行查壳,从中再做出决定。我们知道,FSG 壳 为压缩壳,你可以用脱壳机去脱,你也可以手工脱,这里我用手工方式对其进行脱壳,顺便提升下自己的脱壳能力。

0x02 手脱 FSG 壳

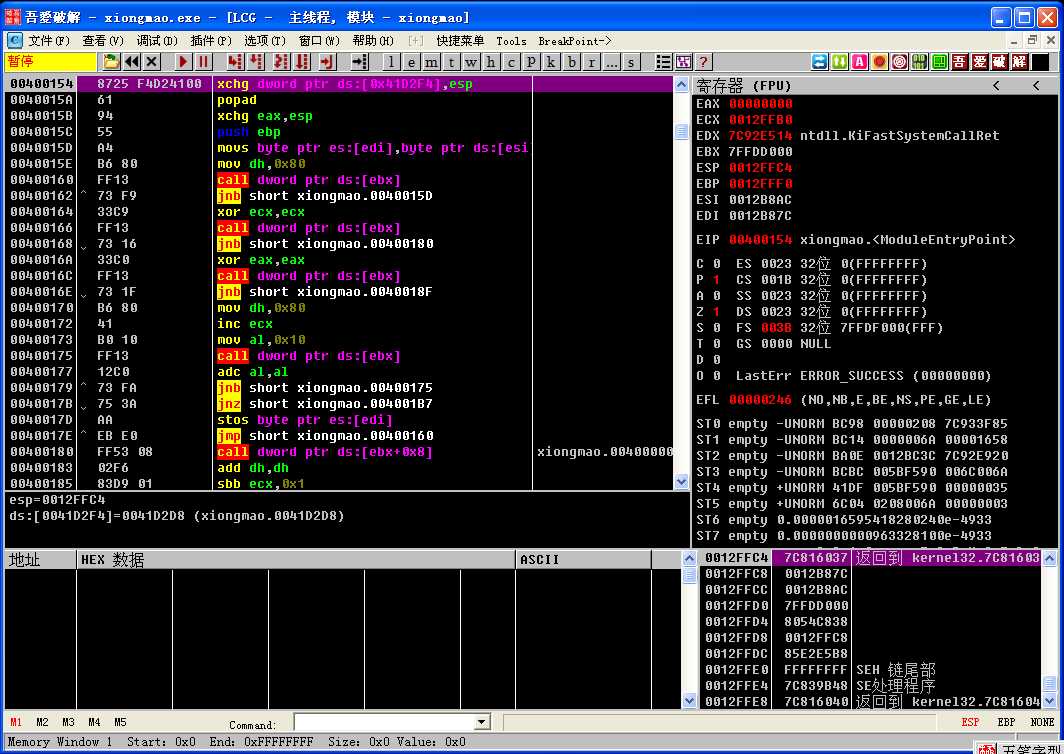

把 xiongmao.exe 拖放到 OD 中,如下:

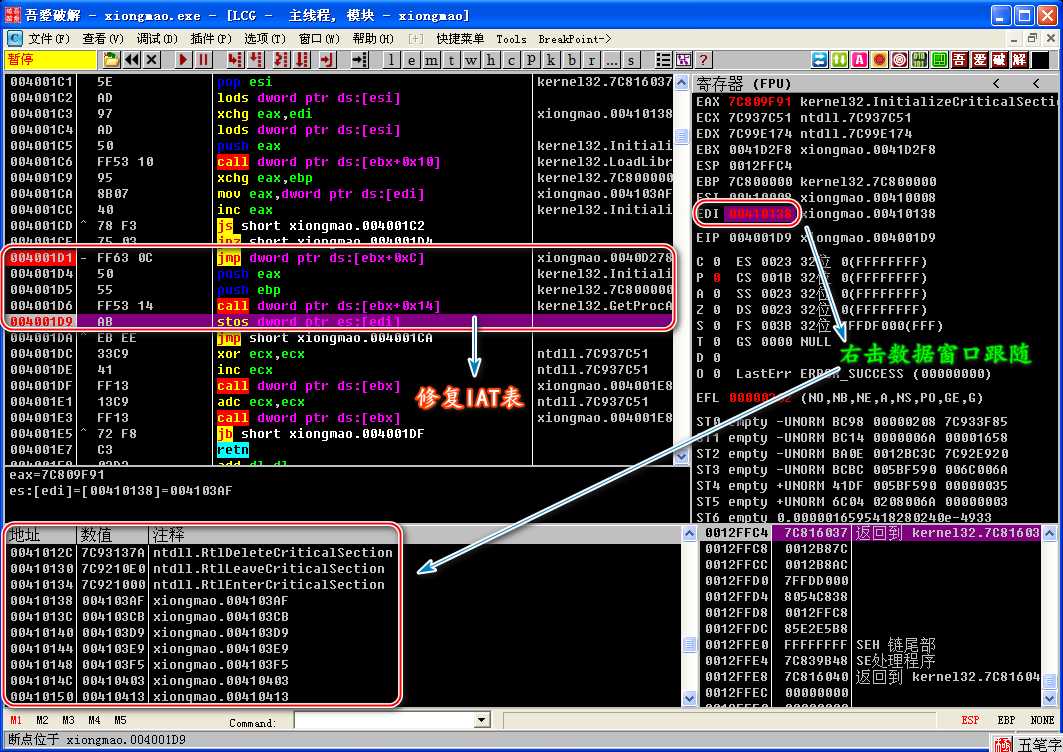

然后一路 F8 下去,会发现一直处在一个来回循环中,经过初步分析,程序在地址 0x004001D1 和 0x004001D9 处之间在修复 IAT 表,如下:

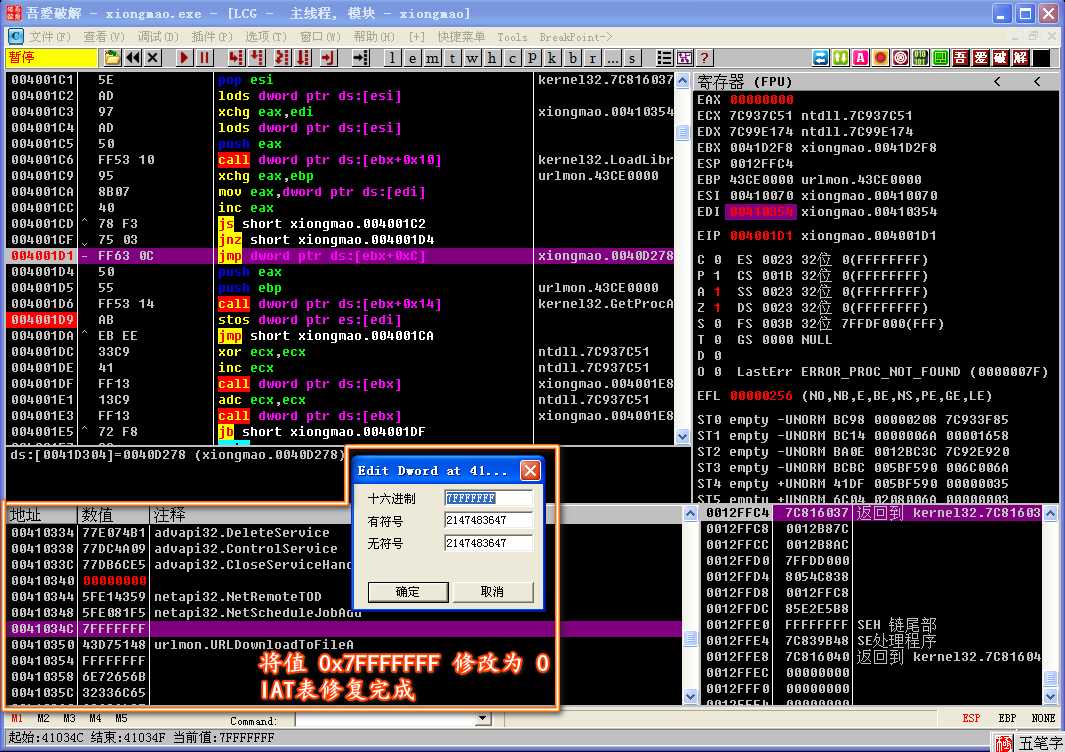

在修复 IAT 表完成后,需将值 0x7FFFFFFF 依次修改为 0,如下:

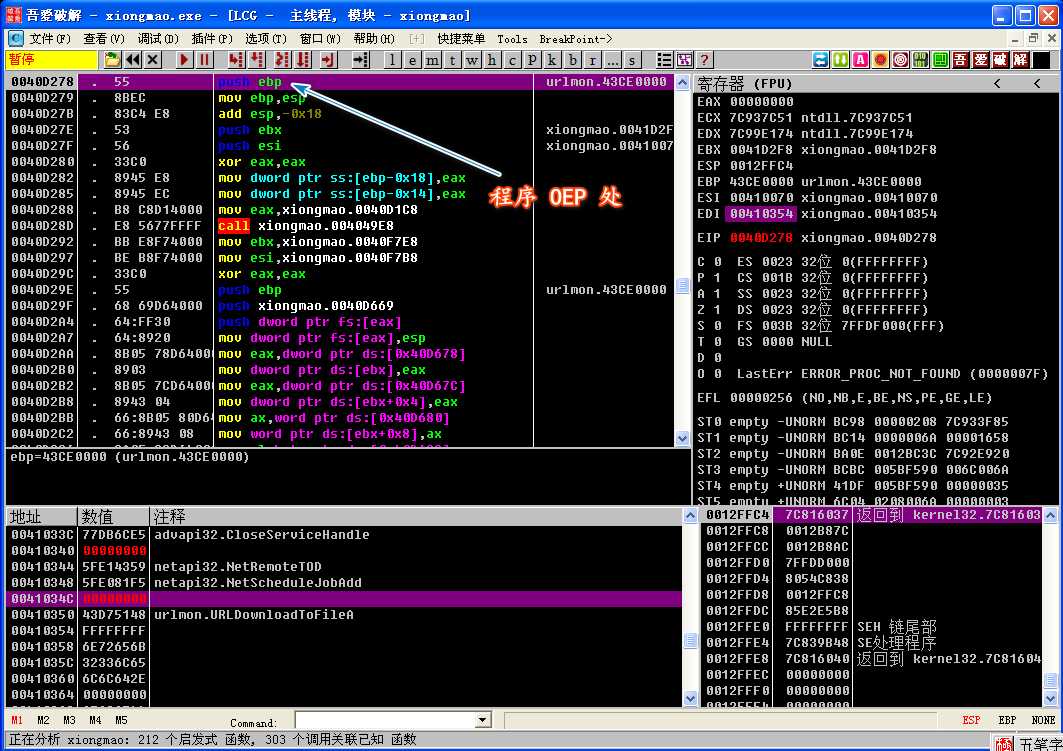

待壳修复完成后,在 JMP 处按 F7 跳转至 OEP 处,并按 Ctrl + A 强制分析,如下:

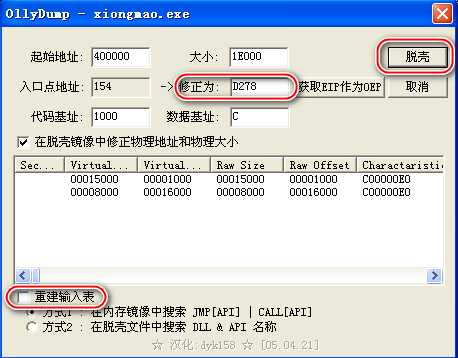

地址为 0x0040D278,我们用 OD 插件 OllyDump 脱壳,将入口点地址修正为 0xD278,如下:

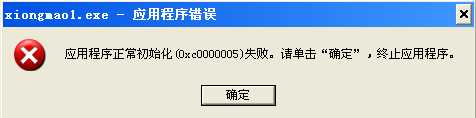

将文件名命名为 xiongmao1.exe,这时双击它并不会直接运行,如下:

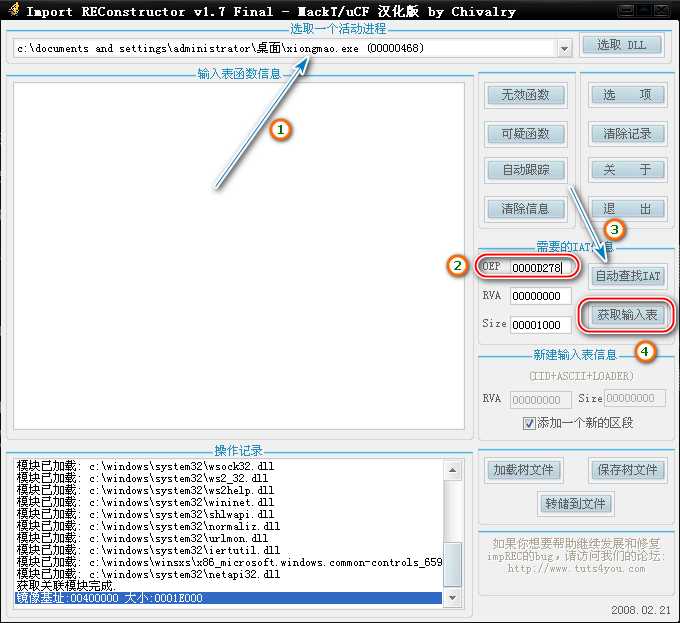

此时我们需要手动来修复 IAT 表,打开 Import REC,我们借助这个工具来对 IAT 表进行修复,选择 xiongmao.exe,如下:

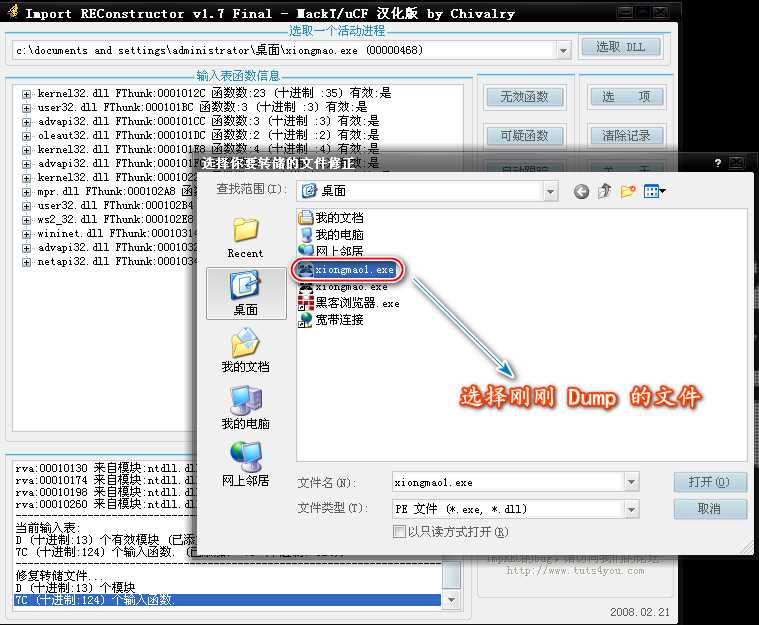

选择刚刚 Dump 出来的文件,如下:

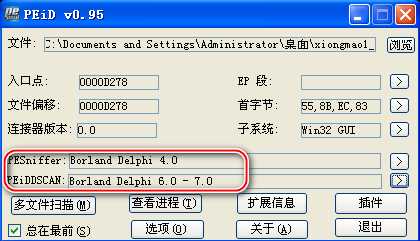

之后,会生成 xiongmao1_.exe 文件,我们再对其进行查壳,如下:

由此可见,这是用 Delphi 编写的病毒。那么,脱壳就到此结束。

以上是关于什么是“熊猫烧香”啊的主要内容,如果未能解决你的问题,请参考以下文章