cisco交换机安全配置设定命令(2)

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了cisco交换机安全配置设定命令(2)相关的知识,希望对你有一定的参考价值。

参考技术A

MAC地址绑定端口安全设定

switch(config-if)#switchport port-security /启用端口安全

switch(config-if)#switchport port-security maximum number /默认每个接口最大的值为1

switch(config-if)#switchport port-security violation

protect|restrict|shutdown /启用安全违规行为

protect:当接口学习到设定数量的MAC后,后来的MAC信息将直接丢弃,且不产生通知

restrict: 当接口学习到设定数量的MAC后,后来的MAC信息将直接丢弃并发送snmp trap,syslog信息。

shutdown: 当接口学习到设定数量的MAC后,后来的MAC信息将不再解析并直接关闭该端口,除非手动shut,no

shut或通过errdisable recovery cause 原因 来进行恢复

switch(config-if)#switchport port-security mac-address sticky

/启用mac自动学习功能,无需手动进行绑定

端口错误检测和自动恢复设定

switch(config)#errdisable detect cause all /启用所有类型错误检测

switch(config)#errdisable recovery cause all /启用所有类型错误发生后在30s后自动恢复

switch(config)#errdisable recovery interval 30 /自动恢复间隔时间为30s

四、三层交换机常用路由协议安全配置

1、RIP协议

建议不采用RIPV1,使用支持md5认证的RIPV2版本

switch(config)#key chain chain_name /设置密钥链名

switch(config-key-chain)#key 1 /设置密钥号

switch(config-key-chain)#key-string pass_string /设置密钥字符串

switch(config)#router rip

switch(config-router)#version 2 /启用RIP-V2

switch(config-router)#network x.x.x.x

switch(config-router)# passive-interface x/x

/启用passive-interface禁用一些不需要接收和转发路由信息的端口(只是禁止转发路由信息,并没有禁止接收)

switch(config)#interface x/x

switch(config-if)#ip rip authentication mode md5 /指定认证方式为md5

switch(config-if)#ip rip authentication key-chain chain_name /调用定义的密钥链名

注意:启用RIPV2协议的互连路由接口其密钥Key ID和Key string必须相同才可通过认证!

2、EIGRP协议

eigrp仅支持md5认证

switch(config)#key chain chain_name /设置密钥链名

switch(config-key-chain)#key 1 /设置密钥号

switch(config-key-chain)#key-string pass_string /设置密钥字符串

switch(config)#router eigrp as-num /设置eigrp自治系统号,在本地有效

switch(config-router)#network x.x.x.x

switch(config-router)#no auto-summary /关闭自动汇总功能

switch(config)#interface x/x

switch(config-if)#ip authentication mode eigrp 100 md5 /指定eigrp

100区域的认证方式为md5

switch(config-if)#ip authentication key-chain eigrp 100 chain_name

/调用定义的密钥链名

注意:启用EIGRP md5认证的.互连路由接口其密钥Key ID和Key string必须相同才可通过认证!

3、OSPF协议

由于明文认证在更改密码时会出现断流且容易比抓包破解,推荐采用md5认证;另OSPF在接口上的认证和区域内的认证是不同的,只要两端的一样就可以通信!

switch(config)#router ospf 100 /设置本地有效的标识符100

switch(config-router)#area area_id authentication message-digest

/在区域内启用md5认证

switch(config-if)#ip ospf authentication message-digest /在接口下启用md5认证

switch(config-if)#ip ospf message-digest-key id md5 pass_string

/在接口下设置md5密钥id及密钥字符串,两端启用OSPF路由协议的端口必须相同

4、HSRP/VRRP协议

switch(config)#key chain chain_name /设置密钥链名

switch(config-key-chain)#key 1 /设置密钥号

switch(config-key-chain)#key-string pass_string /设置密钥字符串

switch(config-if)#standby group_num authentication md5 key-chain chain_name

/在启用hsrp协议的接口下启用md5认证并调用设定的密钥链名

switch(config-if)#vrrp group_num authentication md5 key-chain chain_name

/在启用vrrp协议的接口下启用md5认证并调用设定的密钥链名

五、交换机日志收集审计安全配置

trunk接口日志事件设定

switch(config)#int gi x/x/x

switch(config-if)#sw mode trunk

switch(config-if)#sw trunk encaps dot1q

switch(config-if)#logging event trunk-status

switch(config-if)#logging event link-status

switch(config-if)#logging event spanning-tree

switch(config-if)#logging event bundle-status

switch(config-if)#logging event status

access接口日志世界设定

switch(config)#int gi x/x/x

switch(config-if)#sw mode access

switch(config-if)#sw access vlan xx

switch(config-if)#logging event link-status

switch(config-if)#logging event spanning-tree

switch(config-if)#logging event bundle-status

switch(config-if)#logging event status

日志收集分析设定

switch(config)#logging on /启动日志

switch(config)#logging host x.x.x.x /设定收集日志的syslog server

switch(config)#logging source-interface loopback0 /设定发送日志的原地址

switch(config)#logging facility local6 /cisco设备的默认类型

switch(config)#logging trap 7 /设定记录日志服务的类型,数据越大,威胁程度越低,分为0-7,

设置为7表示包含所有日志类型

switch(config)#logging buffered number /设定本地日志buffer size 大小

时区和时间设定(确保日志记录的准确性)

switch(config)# clock timezone UTC 8 /设定时区为UTC 8

switch(config)#ntp server x.x.x.x /设定NTP Server时间同步服务器

switch(config)#ntp source loopback0 /设定ntp时间同步原地址

switch(config)#ntp authenticate /启用ntp认证

switch(config)#ntp authentication-key 1 md5 pass-string /设置认证密钥和密码

switch(config)#ntp trusted-key 1

六、交换机其他安全配置

1、即时关注cisco ios漏洞信息,为漏洞ios安装补丁或升级ios

2、定期备份交换机设备配置文件及ios文件

3、严格设置登录Banner。必须包含非授权用户禁止登录的字样

4、禁用DNS查找

switch(config)#no ip domain-lookup

Cisco PT模拟实验 交换机的端口安全配置

Cisco PT模拟实验(7) 交换机的端口安全配置

实验目的:

掌握交换机的端口安全功能,控制用户的安全接入

实验背景:

公司网络采用个人固定IP上网方案,为了防止公司内部用户IP地址借用、冒用,私自接入交换机等违规行为,同时防止公同内部的网络攻击和破坏行为,公司要求对网络进行严格的控制,为此需要在交换机做适当配置。

技术原理:

端口安全:可根据MAC地址来对网络流量的控制和管理,比如MAC地址与具体的端口绑定,限制具体端口通过的MAC地址的数量,或者在具体的端口不允许某些MAC地址的帧流量通过。稍微引申下端口安全,就是可以根据802.1X来控制网络的访问流量。

Cisco交换机端口默认处于可取模式(指当检测到其他交换机连接时,端口倾向于中继连接),因此要保证交换机端口安全功能的正常工作,必须先将端口模式修改为接入端口或中继端口(3层交换机上须指定封装类型)。

安全地址表项配置:交换机内有mac-address-table表,表示端口与MAC地址的对应关系,当设备接入时,交换机可学习到设备的MAC地址,并加入该表中。

动态MAC地址:交换机主动学习MAC地址,当端口状态改变时,将重新学习并更新MAC地址表

静态MAC地址:人为将”端口与MAC地址“进行绑定,并加入表中,该端口不再主动学习

粘性MAC地址:首次主动学习MAC地址并绑定,当端口状态再次改变时,该端口不再主动学习

当端口接收到未经允许的MAC地址流量时,交换机会执行以下违规动作:

保护(Protect):丢弃未允许的MAC地址流量,但不会创建日志消息。

限制(Restrict):丢弃未允许的MAC地址流量,创建日志消息并发送SNMP Trap消息

关闭(Shutdown):默认选项,将端口置于err-disabled状态,创建日志消息并发送SNMP Trap消息。若要重新开启该端口,需要"先关闭再打开"端口或使用errdisable recovery命令。后者在模拟器上无法使用。

实验设备:Switch_2960 2台;PC 4台;直通线;交叉线。

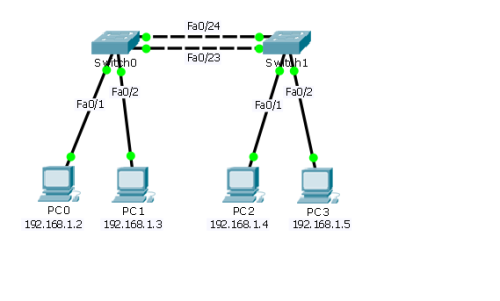

实验拓扑:

实验步骤:

开启交换机的端口安全功能

配置交换机的最大连接数限制

查看主机的IP和MAC地址信息

配置交换机的地址绑定

查看交换机上端口安全配置

注意:模拟器上,无法在3层交换机上使用show port-security命令

PC设置 192.168.1.2 //PC0 192.168.1.3 //PC1 192.168.1.4 //PC2 192.168.1.5 //PC3 //子网掩码和网关 255.255.255.0 192.168.1.1

PC(命令提示符CMD下) ipconfig //分别查看4台PC的MAC地址

Switch0配置 Switch>en Switch#conf t Switch(config)#inter rang f0/1-22 Switch(config-if-range)#switchport mode access //配置端口为接入类型 Switch(config-if-range)#switchport port-security //开启端口安全功能 //设置端口最大连接数为1,即启用动态MAC安全地址 Switch(config-if-range)#switchport port-security maximum 1 //若发现违规动作,处理方式为关闭端口 Switch(config-if-range)#switchport port-security violation shutdown Switch(config-if-range)#end Switch#show port-security //查看端口安全配置

Switch1配置 Switch>en Switch#conf t Switch(config)#inter rang f0/1-2 //启用粘性MAC地址,自动绑定接入的MAC地址 Switch(config-if-range)#switchport port-security sticky //ping测试,结果链路均通 //然后互换PC2和PC3在交换机上的端口,ping测试,结果链路均不通 Switch(config-if-range)#end Switch#show mac-address-table //查看端口MAC地址绑定配置 Switch#clear port-security sticky //清除所有已绑定的粘性MAC地址

实验环境: Windows 7 ,Cisco PT 7.0

参考资料:CCNA学习指南(第7版)

以上是关于cisco交换机安全配置设定命令(2)的主要内容,如果未能解决你的问题,请参考以下文章