WireShark解析数据包

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了WireShark解析数据包相关的知识,希望对你有一定的参考价值。

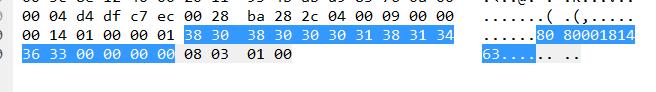

有哪位大神可以帮忙分析下下图的解析原理

我想问的是为什么前面蓝色这一部分能够解析成后面蓝色的部分

WireShark 安装及帧格式解析(以太帧IP包ARP包)

WireShark 安装

- 安装的话,直接一路默认就ok,中间有个安装路径换一下就好了。

WireShark 帧格式解析

数据链路层

Ethernet II | 以太网协议版本 II |

Source: IntelCor_49:30:59 (厂名_序号)(38:ba:f8:49:30:59) (网卡地址) | 源地址 |

Destination: TaicangT_3d:9b:a8 (厂名_序号) (6c:c6:3b:3d:9b:a8) (网卡地址) | 目的地址 |

Type: IPv4 (0x0800) | 协议类型 |

网络层

Src: 192.168.1.5 | 源地址 |

Dst: 203.119.247.189 | 目的地址 |

Version: 4 | 互联网协议 IPv4 |

Header Length: 20 bytes (5) | IP包头部长度 |

Differentiated Services Field: 0x00 (DSCP: CS0, ECN: Not-ECT) | 差分服务字段 |

Total Length: 41 | IP 包的总长度 |

Identification: 0x3e8f (16015) | 标志字段 |

Flags: 0x4000, Don’t fragment | 标记字段(在路由传输时,是否允许将此IP 包分段) |

Fragment offset: 0 | 分段偏移量(将一个IP 包分段后传输时,本段的标识) |

Time to live: 128 | 生存期 ITL |

Protocol: TCP (6) | 上层协议 |

Header checksum: 0x0000 [validation disabled] | 头部数据的校验和 |

[Header checksum status: Unverified] | 头部数据的校验和状态 |

Source: 192.168.1.5 | 源IP 地址 |

Destination: 203.119.247.189 | 目的IP 地址 |

ARP

捕获一个ARP协议过程,解释相应的值

ARP 请求包

Address Resolution Protocol (request)

Hardware type: Ethernet (1) | 硬件类型 |

Protocol type: IPv4 (0x0800) | 协议类型 |

Hardware size: 6 | 硬件长度 |

Protocol size: 4 | 协议长度 |

Opcode: request (1) | 操作 |

Sender MAC address: TaicangT_3d:9b:a8 (6c:c6:3b:3d:9b:a8) | 发送方 MAC |

Sender IP address: 192.168.1.1 | 发送方 IP |

Target MAC address: 00:00:00_00:00:00 (00:00:00:00:00:00) | 目标 MAC |

Target IP address: 192.168.1.4 | 目标 IP |

ARP回应包

Address Resolution Protocol (reply)

Hardware type: Ethernet (1) | 硬件类型 |

Protocol type: IPv4 (0x0800) | 协议类型 |

Hardware size: 6 | 硬件长度 |

Protocol size: 4 | 协议长度 |

Opcode: reply (2) | 操作 |

Sender MAC address: IntelCor_49:30:59 (38:ba:f8:49:30:59) | 发送方 MAC |

Sender IP address: 192.168.1.5 | 发送方 IP |

Target MAC address: TaicangT_3d:9b:a8 (6c:c6:3b:3d:9b:a8) | 目标 MAC |

Target IP address: 192.168.1.1 | 目标 IP |

链接:https://pan.baidu.com/s/1PqImWwe0FusjbYiDOBHt5A

提取码:qnhp

以上是关于WireShark解析数据包的主要内容,如果未能解决你的问题,请参考以下文章

WireShark 安装及帧格式解析(以太帧IP包ARP包)