IEEE 802.1X标准

Posted blacksunny

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了IEEE 802.1X标准相关的知识,希望对你有一定的参考价值。

1、介绍

802.1X是一个IEEE标准,通过对用户进行基于端口的安全认证和对密钥的动态管理,从而实现保护用户用户的位置隐私和身份隐私以及有效保护通信过程中信息安全的目的。

在802.1X协议中,只有具备了以下三个元素才能够完成基于端口的访问控制的用户认证和授权。

1、客户端

一般安装在用户的工作站上,当用户有上网需求时,激活客户端程序,输入必要的用户名和口令,客户端程序将会送出连接请求。

2、认证系统

在以太网系统中认证交换机,其主要作用是完成用户认证信息的上传、下达工作,并根据认证的结果打开或关闭端口。在无线网络中就是无线接入点。

3、认证服务器

通过检验客户端发送来的身份标识(用户名和口令)来判断用户是否有权使用网络系统提供的网络服务,并根据认证结果向交换机发出打开或保持端口关闭的状态。

2、802.1X认证步骤

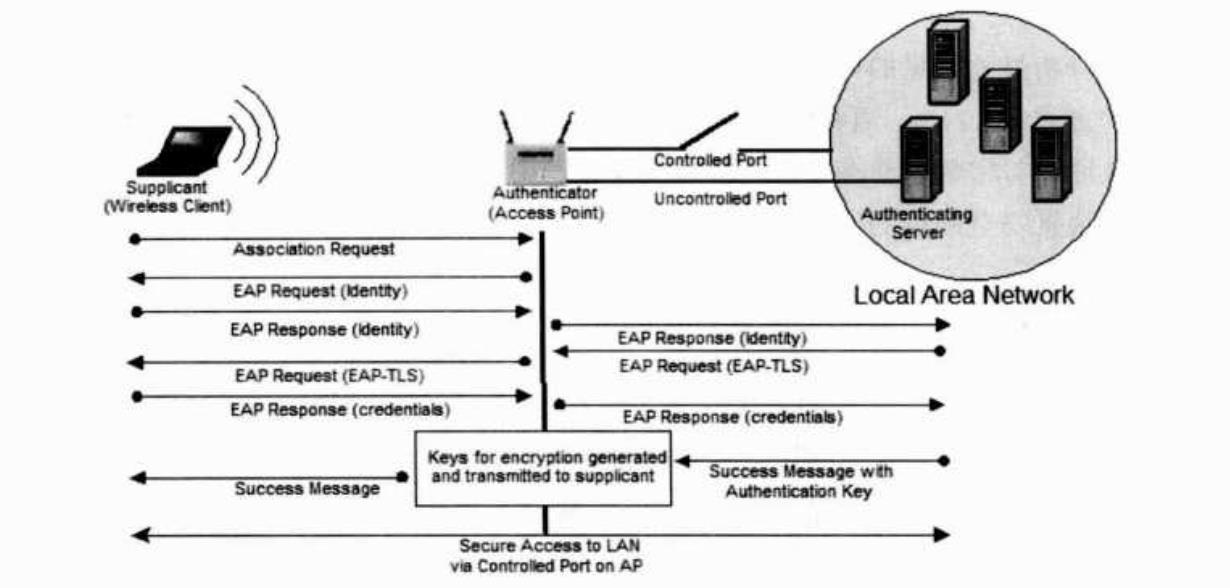

802.1X中EAP-TLS认证在实现的具体交互内容:

1、最初的802.1X通讯开始以一个非认证客户端设备尝试去连接一个认证端(如AP),客户端发送一个EAP起始消息。然后开始客户端认证的一连串消息交换。

2、AP回复EAP请求身份消息。

3、客户端发送给认证服务器的EAP的响应信息包里包含了身份信息。AP通过激活一个允许从客户端到AP有线端的认证服务器的EAP包的端口,并关闭可其他所有的传输,像HTTP、DHCP和POP3包,直到AP通过认证服务器来验证用户端的身份。

4、认证服务器使用一种特殊的认证算法去验证客户端身份。同样它也可以通过使用数字认证或其他类型的EAP认证。

5、认证服务器会发送同意或拒绝信息给这个AP。

6、AP发送一个EAP成功信息包(或拒绝信息包)给客户端

7、如果认证服务器认可这个客户端,那么AP将转换这个客户端到授权状态并转发其他的通信。最重要的是,这个AP的软件是支持认证服务器里特定的EAP类型的,并且用户端设备的操作系统里或“Supplicant"(客户端设备)应用软件也要支持它。AP为802.1X消息提供了“透明传输”。这就意味着可以指定任一EAP类型,而不需要去升级一个自适应802.1X的AP。

3、802.1X支持的认证类型

802.1X可扩展身份验证协议(EAP)类型提供的支持,允许用户为无线客户端和服务器从多种身份验证方法中选择身份验证方法。

所支持认证类型包括:

EAP TLS、EAP GTC、EAP MD5、EAP MSCHAPV2、PEAP GTC、PEAP MD5等等。

4、802.1X和IAS

在Windows下,要支持身份验证、授权以及无线网络连接记账,可以将802.1X与IAS一起使用。IAS是微软设计的远程身份验证拨号用户服务(RADIUS)服务器和代理服务器的实现。执行RADIUS时,无线访问点阻止在没有有效身份验证密钥的情况下把数据通信转发到有线网络或另一个无线客户端。获取有效身份验证密钥的过程如下:

1、无线客户端在某个无线访问点的有效范围内时,该无线访问点质询客户端。

2、无线客户端把其标识发送到无线访问点,无线访问点再将此信息转发到RADIUS服务器。

3、RADIUS服务器请求无线客户端的凭据来验证客户端的身份。作为此请求的组成部分,RADIUS服务器指定所需凭据的类型。

4、无线客户端将其凭据发送到RADIUS服务器。

5、RADIUS服务器验证无线客户端的凭据。如果凭据有效,RADIUS服务器会把一个加密的身份验证密钥发送到无线访问点。

6、无线访问点使用此身份验证密钥,安全地把每站单播会话和多身份验证密钥传输到无线客户端。

5、AAA与RADIUS

AAA是鉴别、授权和记账的简称,它是运行于NAS上的客户端程序,提供了一个用来对鉴别、授权和记账这三种安全功能进行配置的一致的框架。AAA的配置实际上是对网络安全的一种管理,这里的网络安全主要指访问控制,包括哪些用户可以访问网络服务器,具有访问权的用户可以得到哪些服务,如果对正在使用网络资源的用户进行记账。

待续。。。

以上是关于IEEE 802.1X标准的主要内容,如果未能解决你的问题,请参考以下文章