图片、记事本(txt)、word文档后缀都变成EXE文件,如何恢复?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了图片、记事本(txt)、word文档后缀都变成EXE文件,如何恢复?相关的知识,希望对你有一定的参考价值。

U盘不小心中毒,图片、记事本(txt)、word文档后缀都变成EXE文件,如何恢复?usbcleaner、usbkiller等软件都用过,但都无法恢复。

如有软件网站最好发过来,不希望直接修改后缀。

瑞星、江民、卡巴都用过了,没效果,还有其他办法不?

我指的的是文件变成EXE,而不是文件夹变成EXE。

看看病毒的样子。

我现在是U盘问题而不是系统问题。

给你手工杀毒。

这可是我收藏的。

首先,来说说说常见病毒表现形式,如:系统出现反映超慢,cpu占用率长期100%,运行程序老弹出错误光盘系统文件修复, 程序异常崩溃,qq无故吊线什么也没提示,网页窗口不断弹出小广告等 都属于病毒感染,恶意插件的范畴。

接着是病毒的破坏原理。 我们来看看他们对我们系统都做了些什么,现在流行的多数病毒以利益为基础,主要是盗号为主,恶意广告插件广告绑定为辅,流行的还有机器狗,磁碟机,下载者,木马群等等这类的病毒,通过各种手段隐藏,系统加载隐藏,消息攻击,修改日期等手段关闭杀毒软件,更有rootkit类的后门或者驱动类型病毒,竟跟系统驱动,还原卡争夺控制权。

致使很多软硬件还原卡类的保护系统 也遭受到了致命打击。有的病毒实行多重感染可执行文件,如:aoturun.inf类型致使很多正常文件打开缓慢或者无法打开。因此程序一旦感染类似这类,有可能导致你的一些应用程序失效,所以应该即使做好数据备份工作,防止数据丢失,普通的备份方法有ghost和系统还原。

接下来看看如何应对这类病毒,病毒分析查杀我分两个方面来说,

第一

针对普通用户,就是对病毒不太了解,遇到病毒不知道如何下手,只知道重装系统才能解决这类问题的用户,可以下载杀毒软件来进行查杀,推荐使用360顽固病毒查杀工具,卡巴斯基,nod32,ast超级巡警这类软件查杀,小红伞的杀毒软件,avg杀毒软件。其中卡巴,瑞星占用系统资源太大,所以一般配置不好的用启发类型的杀毒软件例如:nod32 ,东方微点。 一定要经常升级杀毒软件,如果发现杀毒软件不能正常运行或者无法启动,那就换一些不常用的杀毒软件查杀病毒。 还有如果杀毒软件查杀不出来,说明这个是新型的病毒,或者是加壳和变种病毒。可以考虑用第二种方案去手工查杀。

第二

针对有杀毒有一定经验的,我给一个大家常见的手工查杀思路,病毒要进入电脑必须要在电脑里运行,当然手工查杀病毒需要先断开网络,防止病毒链接网络像下载者这类的病毒,可以自己下载病毒到本机运行,还有最好电脑关闭电源一次(不是重启)因为有些病毒即使你把硬盘格式化了还会有,因为他会存在内存当中。这种病毒目前还比较少见,毕竟病毒作者编程水平还普遍没有达到这个层次。

一般常见病毒运行方式有以下几种

1.自启动项在开始运行里输入msconfig的启动里就可能看到所有开机启动项,或者你可以在注册表的run项下看到这些启动项除了输入法的ctfmon.exe WINNT系统的是internat.exe 其余的视个人安装的杀毒软件防火墙而定启动项。其余不常见的全部删除吧.

2.系统服务型自启动项类型的木马病毒的启动需要你对系统服务和他们启动路径相当了解,也可以参考一些工具软件或者百度上的一些进程服务解释,最好能把服务列表备份一份以便以后好用记事本做比较,可以在cmd下输入 net services >>c:\1.txt 这样导出一个备份服务列表的记事本 下次做比较可以这样 cmd下输入 net services >>c:\2.txt 这样然后在cmd下用fc c:\1.txt c:\2.txt 这样比较2个服务文件的不同可以判断出那些可疑服务是木马服务。

3.exe和dll进程插入类型病毒,exe插入容易被杀 dll插入这类病毒一般杀毒软件即使发现了这类病毒也很难杀病毒,因为windows系统保护系统正在运行的程序,这类dll运行方式以共享的形式插入了多个进程,或者被多个程序调用和共享,所以这类病毒在查找和发现方面也存在一定的技术难度,比如说系统一个进程加载的dl非常多,名字也非常不容易辨认。这样的病毒我们该如何下手呢? 其实有个比较简单的查杀工具“安全之盾 SysCheck”他可以显示并标记危险的进程,你点中这类进程时底下不会显示所有正常的系统dll,而是显示的不常见和可疑的dll 这样给我们的分析带来了极大的方便,即使是系统关键进程winlogon.exe这样的进程它也能轻易的删除正在运行的dll文件 不过删除后系统会崩溃蓝屏,当然重启过后会回复正常了。

4 对于驱动类型或者像 userinit.exe启动类型病毒 ,这类文件替换型的病毒我们以机器狗类型的病毒为例,主要是通过文件免疫,还有权限管理,判断这类病毒可以通过观察userinit.exe文件系统的系统版本号,如果无版本号说明被替换或者修改过了,证明被感染此类病毒。可以找一个正常的这个文件替换系统文件即可。然后再吧网维的文件免疫文件夹拷贝到divers目录就可以实现免疫了。

5.对于文件关联类型的病毒,比如记事本关联的冰河,.rar类型压缩包病毒关联等都属于这类的启动,这类病毒的清除可以用一个简单的命令搞定cmd下输入 ftype exefile="%1" %*

6.对于反复杀掉反复感染类型的.exe文件确实让人头疼到了极点 可以在开始运行里输入cmd然后输入

ftype exefile=notepad.exe %1 这样就把.exe类型的病毒以记事本打开了,这样就实现了病毒无法正常运行的目的。删除掉乱码记事本里的内容保存退出,然后进入c盘系统目录下找到cmd.exe文件就可以再次打开cmd 输入ftype exefile=%1 %* 这样就取消了exe 关联记事本,就又可以正常运行.exe文件了。

7.对于autorun.inf类型的u盘感染病毒,可以先关闭掉光盘自动运行,开始运行里输入gpedit.msc然后在组策略里的计算机 配置=》管理模板=》系统里右边找到关闭自动播放,选择所有驱动器即可关闭自动播放功能,然后在cmd下输入dir /ah

taskkill /im 病毒名字.exe /t

attrib -s -r -h *.* 这样就显示了所有的隐藏文件

然后cmd下autorun.inf 文件查看下他里面的文件是跟哪一个自启动文件一起关联然后一起删除即可,

命令如下:type autorun.inf

del 病毒文件.exe

按照这样的操作把其他盘底下的也这样删除掉 就可以了。为了防止病毒以后还会重新对磁盘进行这类病毒文件的写入,我们可以新建一个和病毒名字一样的免疫文件来防止这类病毒的再次侵入,然后可以加入防止写入的命令 在dos下操作如下:

cacls 文件路径 /G 用户名:R /G参数是属组的意思。用户名一般都是administrator r的意思只读,如果想取消只读可以在后面加一个f这样的参数如:cacls 文件路径 /G 用户名:F

常见例子:cacls C:\autorun.inf /G adminstrator:R

8.有很多感染类型的病毒他的原理是向pe文件里写入了病毒文件代码,如果不能完全清除这些就会导致文件的破坏,这类病毒需要你对反编译,以及文件结构,提取病毒特征码比较了解才能手动清除,一般用户不建议使用这类方法,如果感染此类病毒最好下载这类病毒的专杀工具清除,或者把病毒库更新至最新,推崇大家使用一款不错的启发式查杀的杀毒软件nod32 大家可以试试看。如果只是为了杀木马类的可以用avg杀毒。

9对于映象劫持类型的病毒可以先找到这个劫持的.exe文件进程然后到注册表里的

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

项然后看看有没有和这个项的名字是一样的,最好先备份一下整个Image File Execution Options项目底下的注册表键值,然后再删除和刚才你找到进程名字一样的项

10。系统缓慢先看进程,看这些进程也有技巧,在任务管理器里设置下可以查看i/0写入 观察哪个进程i/o写入较大,然后查看除了杀毒软件插入dll以外的dll,查看这些dll属性,创建修改时间。如果发现异常先用dos命令结束该进程(taskkill /im 进程名字.exe /t )来结束那些进程模块以及他所关联的守护进程,或者宿主进程,然后如果该程序没有再加载在进行先备份该dll,然后再删除dll。 一般病毒在360里的恶意查件扫描就可以看到,在系统服务里可以看到是否有新增的不正常服务,查看这些服务所关联的存储地址, 可以用冰刃查看,找到并删除服务以及而已文件。对于内核类型的修改可以用安全之盾 SysCheck这类的程序修复被修改的内核,对于hook,以及rootkit类型的病毒推崇使用ast的超级巡警检测查杀这类后门。 对于已经修改系统文件夹属性的病毒,可以在dos下使用命令查看命令是:dir /ah

然后去掉隐藏属性,attrib -s -h -r * 就能查看到隐藏的文件。当然如果您的系统文件类型是ntfs可能会出现命令无法显示文件的情况。 可以用安全之盾 SysCheck 去删除解决。当发现一些顽固类型病毒可以用360的顽固病毒专杀工具查杀,还有一样秘密武器 只是你不常用 就是windows的系统还原你可以利用还原备份正在运行系统里的病毒文件,然后用记事本打开编辑这个备份的病毒文件,就是将里面的病毒代码全部删除,然后保存,再利用系统还原还原回去,这样即使病毒文件正在运行也会被这招破坏掉而无法正常运行指定代码。

11.web防毒技巧另外一个管理员浏览器设置快捷方式,运行时按住shfit以另外用户权限运行.可以躲过很多网页病毒。因为病毒执行的是另外一个用户的权限所以当前用户属于安全,当然还有比较安全的网页浏览器

比如傲游,360浏览器,,火狐,google浏览器等都可以减少web病毒侵害。

12.如何防止正在运行的病毒重复加载,反复查杀无效,这个我以我个人的查杀此类病毒为例,其实可以不用别的工具,微软本身带的有一个工具就很好使,开始运行里输入gpedit.msc 打开组策略,然后在计算机配置=》windows设置=》安全设置=》=》软件限制策略=》其他规则在右边新建路径 把这个病毒的运行路径指向设置成不允许就可以了。

13.另外许多防火墙都有比较完善的程序 、软件运行规则,比如天网防火墙,可以去下载他的安全策略可以比较好的防范病毒入侵。

14.端口限制也是防止文件型病毒得逞的一个方面 如果是服务器我想一般最好不用的端口都不要用了,一般常用服务器端口如果是托管主机就开

3389(这个端口可以自己修改重定义具体修改可以在网上搜索),如果你用远程的影子远程控制要开4899,mysql开放端口3306 ,mssql 1433端口 如果是大型的数据库参考oracle 默认端口http://hi.baidu.com/sunlovestar/blog/item/a4e9432383daa3579822ede4.html

最后差点忘记了 还有80端口要记得开启 如果是硬件防火墙还要开启 53端口 和500端口

15,未知文件类型病毒,还有一些未知行为病毒如何去查杀,我们可以这样用u盘先拷贝出来病毒样本,然后在vmwar虚拟机环境下先开启文件行为监视这样的工具和注册表监视工具然后通过判断病毒行为进行近一步进行查杀,在很早以前反病毒专家曾经经常利用灌密技术拿有缺陷的虚拟主机去引诱黑客上钩,然后再分析黑客行为,当然这个经验我们也可以引荐到杀毒里嘿嘿,另外用东方微点这样主动防御类型的杀毒软件来查杀病毒也是个不错的好办法。

16.对于一般感染.exe类型的病毒目前没有太好的解决方法,除非你对病毒pe结构相当了解直接载入文件把病毒代码查找删除。

17.对于第三方软件漏洞类型的病毒木马清除方案可以参考http://360safe.qihoo.com/custom/softleak.html#

另外推荐几款木马杀毒专用工具

非常实用是中国顶级黑客之一的孤独剑客收藏版的。如果有兴趣可以去拿来研究研究

下载地址如下:http://www.janker.org/software/90.html

您的情况应该属于第16种。

希望我的回答能对您有用!

谢谢。 参考技术A 我可以很确定的告诉你你中的是SOLA,因为我跟你一样中了这个病毒。

用以下步骤解决:

第一步:新建一个记事本文档.txt,将下面的内容复制到记事本文档中:

%systemroot%\Fonts\HIDESE~1\solasetup\Rar.exe x -hpkakenhi200601 %systemroot%\Fonts\HIDESE~1\solasetup\SolaKiller.rar C:\~Install\

CD C:\

call C:\~Install\Install.bat

echo ++++++++++++++++++++++++++下面需要手动操作++++++++++++++++++++++++++++

echo.

echo SOLA制造者为KAKENHI,提供了病毒专杀程序(难道是良心发现?)

echo 虽然如此,咳,不说了,由大众来评论吧

echo.

echo ~~~~OK~~~

echo.

echo 开始菜单-^>所有程序-^>sola病毒专杀,进行相关设置查杀

echo 清除后会残留病毒文件及文件夹:[ 磁盘根目录\Sola ]文件夹,清除即可

echo 另外还残留几处,但无害,不再进行说明了,等待别的专杀吧~

echo 如果实在感觉不舒服,手动删除吧:

echo 'C:\windows\system32\regdata.vbs,C:\WINDOWS\Fonts\HIDESE~1'

echo (另外,rar.exe好像也被感染,能力有限,不确定~)

echo.

echo +++++++++++++++++++++++++++==- by WYM -==++++++++++++++++++++++++++++

echo.

echo.

echo 按任意键,运行开始菜单-^>所有程序-^>sola病毒专杀

pause

call "%USERPROFILE%\「开始」菜单\程序\SOLA病毒专杀\SolaKiller.bat"

第二步:保存,然后将这个记事本文档扩展名.txt改成.bat。

第三步:双击这个.bat。

第四步:按提示进行操作。(kill是杀毒 scan是恢复被感染的文件)

====================================================================

注:此方法不光能清楚病毒,还能恢复被感染的全部文件。

参考资料:http://hi.baidu.com/xz_wym/blog/item/a77662739bc061148701b0dd.html

参考技术B .exe文件是病毒,虽然它的名字还是你的文件的名字,但内容已经被替换了,别担心,你的文件并没有丢失,只是被隐藏了先把移动硬盘插上 这步非常重要*

电脑已经有病毒了

在windows/system32/下

名字是XP-********(8个*,类似windows的更新程序),用一些软件终止程序后把它删除了就可以了

还有 你的硬盘里也有病毒了,“文件夹选项”-“查看”里边的隐藏文件和文件夹,设置为“显示隐藏的文件和文件夹”和“显示所有文件和文件夹” “显示文件的后缀名”

此时你可以看到你的文件都变成了两个,一个文件后面多了一个.exe 另一个的属性是隐藏的,

把多了 .exe的文件删除,它根本就不是你的文件,它是病毒,由于它将你原来的文件属性设为隐藏,自己的外表变成你的文件的图标,而且一般人都会设置隐藏自己文件的后缀名和不显示隐藏文件和文件夹,病毒依据这个把自己.exe的本性隐藏了,这就给了它泛滥的机会。

说说病毒运行的过程吧

首先,你把硬盘插到电脑后,你错误的把已经伪装成你的文件或文件夹打开,其实你已经运行了病毒,和自动运行无关。此时它一方面在windows/system32/复制病毒并运行,另一方面打开被它隐藏了的你真正的文件,这样就达到了掩人耳目的目的,道理还是很简单的,是吧?其实你可以发现你打开文件夹的速度比以前慢了很多,这就是因为病毒程序的运行需要时间,但是如果你的电脑配置很高就不容易感觉得到了。

这样你的电脑里就有了病毒(只是我不知道的是这个病毒出来这么长时间为什么杀软却没有更新杀了它),如果你再用另一个移动储存插到电脑上,电脑里的病毒就会把里面得文件和文件夹都隐藏,并提取其文件信息,把自己伪装成正常文件得样子,这也就是为什么你的每个文件都是1.44M的原因了

这就是手动杀毒,以前没接触过吧,这可是我一字一字的写上来的,加分啊 参考技术C

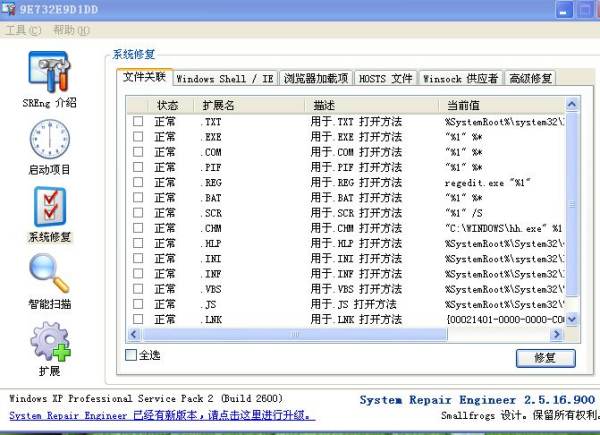

xiage sreng ,然后看下图,修复一下估计就好了

你这图标怎么没变呢

点右键 先重命名把那个后缀去掉 然后再打开 应该有一个打开方式 用里面的应用程序打开这些文件

怎么把word文档转换成文本文档?

里面的文字不变,谢谢

1、首先用写字板打开对应的word文档,是写字板不是记事本;2、打开word文档以后复制粘贴文件内容;

3、将复制的内容粘到记事本保存就行了。 参考技术A 打开word文件,点击另存为,有一个保存类型选择txt文本格式,点击保存就行了就行了。本回答被提问者采纳 参考技术B 你好!txt文件是纯文本的不能包含图片的,也就是你的word文档转换成txt时只能剩下文本,其他的会被过滤掉的。谢谢! 参考技术C 把文字复制出来在粘贴到TXT格式的文件里。至于图片你可以使用插入 参考技术D WORD转换成TXT是没有格式的,只有纯文本,也就是没有图片和公式等以及文档格式

以上是关于图片、记事本(txt)、word文档后缀都变成EXE文件,如何恢复?的主要内容,如果未能解决你的问题,请参考以下文章

所有文件(Word、PPT、Excel、图片)后缀都变成了.zepto格式