gitlab一会儿403 一会儿又能用 怎么回事?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了gitlab一会儿403 一会儿又能用 怎么回事?相关的知识,希望对你有一定的参考价值。

gitlab一会儿403 一会儿又能用 怎么回事

首先查看服务器资源,最重要的是看内部是否不足,一般 gitlab使用buffer比较多,可以使用 echo 1 > /proc/sys/vm/drop_caches 命令把buffer清除掉。

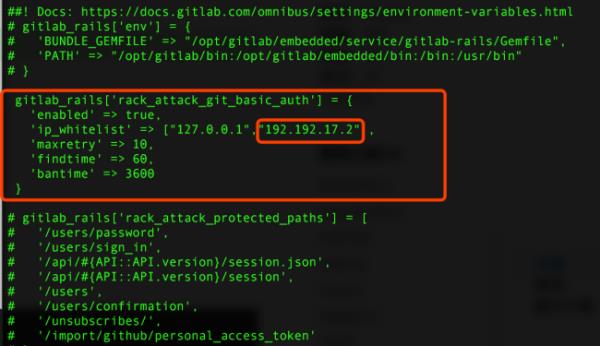

其次查看gitlab的白名单是否设置OK,把你本地访问的IP加进去,然后gitlab-ctl reconfigure

最后查看服务器本身的防火墙和selinux是否开启了

参考技术A 首先上服务器,查看各服务均正常gitlab-ctl logs 查看日志 你检查看看,是不是有什么地址被禁止访问。另外看看《Linux就该这么学》 里面有个专栏是 Linux命令大全(手册检查 session 检查 nginx 配置 检查 attack

楼下邻居总偷网,改密码也没用,过一会他们又能连上,该怎么办?

蹭网最大的两种可能性:

这里先排除用了万能wifi钥匙

邻居使用WPS PIN Code破解脚本,成功将PIN码得到,进而毫无障碍连接你的无线路由器。由于PIN码认证和密码认证是两个相互独立的认证方法,所以你修改密码亡羊补牢一点用没有。你家有两个门,一个门是传统门锁,可以通过钥匙进入。一个门是电子门锁,可以通过密码进入。小偷已经破解你家的密码锁,试问你换传统的物理门锁有用吗?

如果无线路由器的WPS功能已经关闭,邻居无法通过破解PIN码进入。还有一种破解密码的工具,这种工具不是暴力破解。而是将地球人最常用的上网密码做了一个排行,生成一个10万个常用密码的排行榜,然后一个一个试,在大多数的情况下,同学们的无线密码是包含在10万个之列的。如果问这10万个常用密码是怎么统计的,这已超出本文的覆盖范围。

上面的文字已经简略回答了题主的问题,详细的科普请继续阅读。一些读者质疑题主没有点击页面的“确定”按钮将修改的配置保存下来,这个可能性非常小。

接下来的文章默认题主的修改配置已经保存并生效。第一个问题,既然题主已经将蹭网邻居的MAC地址拉黑,为何他依然可以蹭网?

蹭网的邻居一旦发现自己无法上网,可能意识到被拉黑了。只要启用网卡MAC地址随机化就可以规避你的拉黑,不再使用原有的MAC地址就可以继续上网。

因为你采用的是黑名单机制,你限制的是某个、或者某几个MAC地址不能上网,那么其它的默认就全是可以的。

如果你采用白名单机制,即只明确允许自家几个特定设备MAC地址上网,其他统统拒绝。蹭网的邻居依然可以将自己的MAC地址修改成你允许的MAC地址,照样可以上网。

写到这里,是不是觉得无线网络安全形同虚设?

NO。无线网络安全,是有一些漏洞,但是只要按照本文的建议,是可以保证安全并避免被邻居蹭网的。

大家都使用过银行卡,而且大多数银行卡的取款密码为6位,大家依然认为很安全。因为6位数的密码一共有100万种组合,每天试错的机会只有三次,超过了三次立马吞卡。这样就不给任何伪造你银行卡的犯罪分子盲猜密码太多的机会,只要你的密码足够随机。但是如果你的密码很简单,比如123456,或者直接是初始密码000000、666666、888888、999999,犯罪分子运气好的话,试一两次就可以猜对密码。

假如你使用上述简单的密码,被犯罪分子盲猜对了,是银行卡不安全的问题,还是你个人安全意识不高的问题?当然是后者!写这段文字是为了介绍接下来的无线WPS认证方式。

无线WPS认证

WPS是Wi-Fi Protected Setup首字母的缩写,由Cisco公司2006年提出,并与2007年被Wi-Fi联盟认证的技术。是为了让非专业的用户不需要懂什么PSK、802.1x、WEP、TKIP、WPA、WPA2、CCMP这些专业名词,只要用户输入正确的PIN Code,就可以认为是合法的用户,就可以上网。如以下两图显示,PIN Code通常为8位数。

有同学会说,8位数的PIN Code一共1亿种组合,蹭网的邻居需要尝试1亿次才能获得正确的PIN Code。按照一秒钟尝试一次的频率,理论上需要3.17年才能猜出来,咱不相信那么有耐心的邻居,可以等三年!

PIN Code如果真是同学们想象的那样就好了,其实PIN Code认证方式本身出了问题,主要表现为:

8位数的PIN Code最后一位是校验位,比如图片中的PIN Code = 54132603,最后一位的3是校验码(Checksum),有效位数只有7位,即5413260。即使7位数也有1千万种可能,理论上需要4个月破解时间。蹭网的邻居早就放弃了。。。

可是PIN Code认证继续犯错误,剩下的7位,分成两个部分,第一部分4位,第二部分3位。

先认证第一部分,如果出错,会返回错误消息,那么只要尝试10000次即可猜出第一部分5413。

然后再认证第二部分,如果出错,依然会返回错误消息,那么只需要1000次即可猜出第二部分的260。

综上所述,蹭网的邻居只需要10000 + 1000 = 11000次尝试即可成功破解PIN Code。按照1秒一次的频率,那么三个多小时即可破解。三个小时对于蹭网的邻居来说,毛毛雨啦。一旦破解,以后就可以一直蹭网啦!

所以,PIN Code薄弱点在于,将本来的乘法运算(10000 * 1000),退化成加法运算(10000 + 1000),大大缩小了破解的成本。

自从WPS PIN Code被轻易破解,各大厂商用最小的代价进行修补以亡羊补牢。那就是每错误一次,将设备(特定MAC)锁定,在30-60分钟内无法继续尝试。这样就大大拉长蹭网邻居的尝试时间成本。这个想法固然好,但是道高一尺,魔高一尺一寸。蹭网的邻居如果使用MAC地址随机化,即每一次的尝试,都使用不一样的MAC地址,奈之何?

没招了吧?

既然WPS PIN Code认证不安全,那么就老老实实将它关闭掉。这样任何设备如果想通过无线路由器上网,必须使用密码认证才可以。

如果你的密码很简单,比如纯数字、或者纯字母的密码,不幸落入10万排行榜的行列,那么你的无线网络依然不安全。怎么才安全呢?

让你的密码变得异常复杂,你的密码必须包含以下内容:

数字

小写字母

大写字母

特殊符号

长度最短不要小于10位,最好为16位最大长度

另外,要采用WPA2 PSK认证方式。

严格遵守以上建议,蹭网的邻居就无机可乘。两道门中薄弱的WPS门已经关闭,剩下的一道密码锁的门,密码异常复杂,有亿万种组合,让蹭网的邻居在小黑屋里瑟瑟发抖吧。。。

源:车小胖谈网络

专注企业数据分析应用和数字化转型。关注公众号“商业智能研究”,回复“资料”,整理了6G的数仓、数据中台、数据治理、企业数据化管理案例,供免费领!

以上是关于gitlab一会儿403 一会儿又能用 怎么回事?的主要内容,如果未能解决你的问题,请参考以下文章

楼下邻居总偷网,改密码也没用,禁止他们联网,可过一会他们又能连上,该怎么办?...

termuxubuntu桌面版vnc显示一会就闪退是怎么回事