高危Windows系统 SMB/RDP远程命令执行漏洞 手工修复办法

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了高危Windows系统 SMB/RDP远程命令执行漏洞 手工修复办法相关的知识,希望对你有一定的参考价值。

|

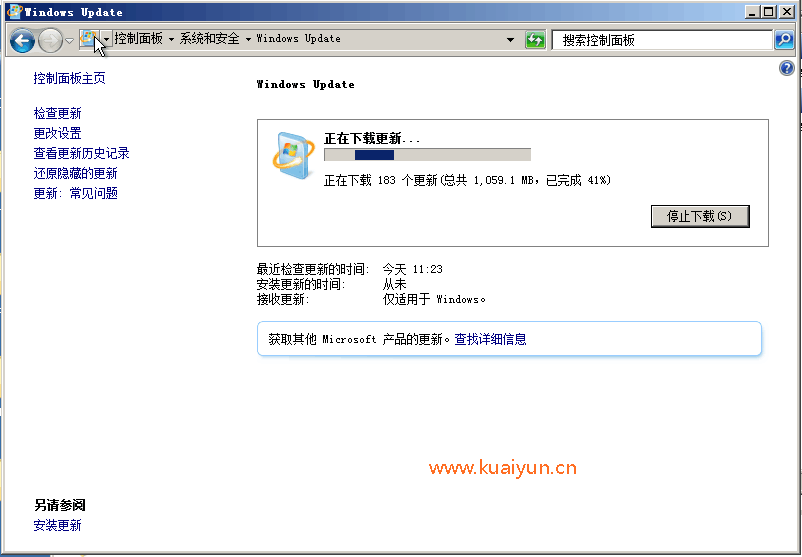

1、Windows Update更新补丁方式:

更新方法:点击“开始”->“控制面板”->“Windows Update” ,点击“检查更新”-“安装更新”:

2、检查安装结果: 点击“查看更新历史记录”,检查安装的补丁: 3、重启系统生效 漏洞参考: https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

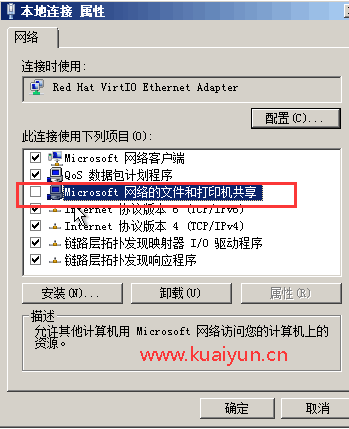

针对可能造成的危害快云制定了如下优化方案 一、推荐根据您的实际使用情况关闭非必要服务 1>“开始”->”控制面板”->”所有控制面板项”->”网络和共享中心” ->“更改适配器设置”->“本地连接”->“属性”,关闭网络的文件和打印机共享(此操作的目的是禁止445端口),如图

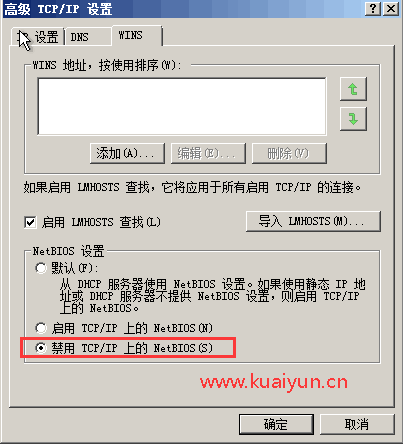

2>“开始”->”控制面板”->”所有控制面板项”->”网络和共享中心” ->”更改适配器设置”->”本地连接”->”(TCP/IPV4)属性”->”高级”->”WINS”,禁用netbios(此操作的目的是禁止137,139端口)如图

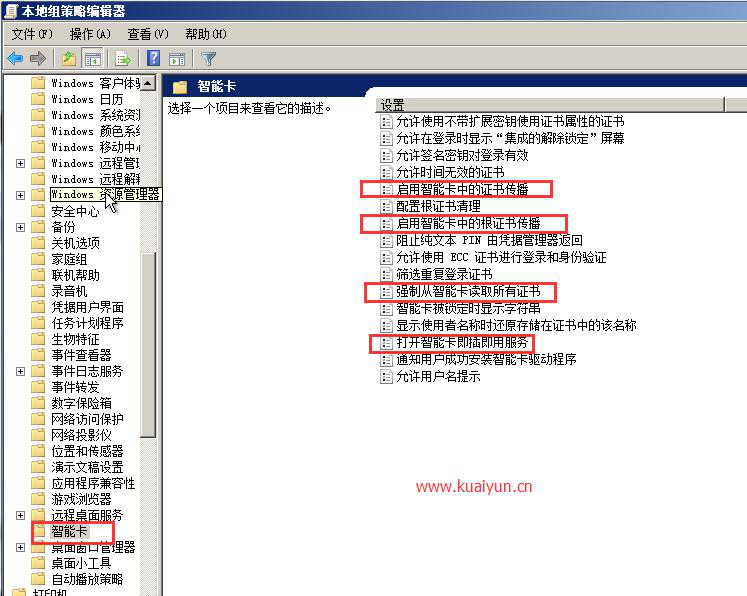

3>”开始”->”运行”->输入gpedit.msc依次打开->”计算机配置->”管理模块windows组”->”智能卡”,关闭远程智能卡(此操作避免rdp服务被攻击利用),如图

|

以上是关于高危Windows系统 SMB/RDP远程命令执行漏洞 手工修复办法的主要内容,如果未能解决你的问题,请参考以下文章

[高危预警]Apche solr全版本XXE远程命令执行漏洞

网络安全关于SaltStack远程命令执行高危漏洞的预警通报

高危漏洞预警:Struts2 远程命令执行漏洞(CVE-2018-11776/S2-057)