20145239杜文超《网络对抗》- 信息搜集与漏洞扫描

Posted 20145239杜文超

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20145239杜文超《网络对抗》- 信息搜集与漏洞扫描相关的知识,希望对你有一定的参考价值。

20145239杜文超《网络对抗》- 信息搜集与漏洞扫描

基础问题回答

(1)哪些组织负责DNS,IP的管理?

- 美国政府授权ICANN统一管理全球根服务器,负责全球的域名根服务器、DNS和IP地址管理,全球根域名服务器绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息?

- 3R注册信息:注册人-注册商-官方注册局

实验总结与体会

本次实验主要是通过各种扫描工具对攻击目标进行有关信息搜集。步骤较为简单,但需要掌握多种不同的扫描工具的用法,还有要学会利用百度这个强大的搜索引擎(以前没想到百度还能干那么多事情,以为只是简单的关键字匹配)。本次实验我整体实验步骤都较为顺利,openvas遇到error也是用了一句指令就fix了。以下是实验过程记录。

实践过程记录

主机(靶机):Windows 10 IP地址:192.168.199.145

kali IP地址:192.168.248.128

信息搜集

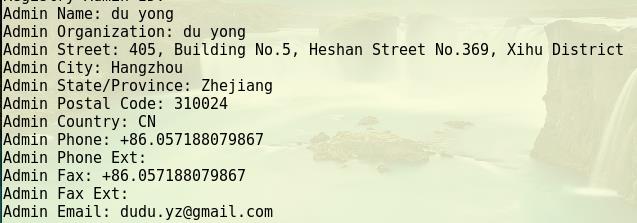

whois工具

在kali端输入whois+网址就可以查看网站相关注册信息。比如查看博客园的服务器。

注册信息和管理员信息。

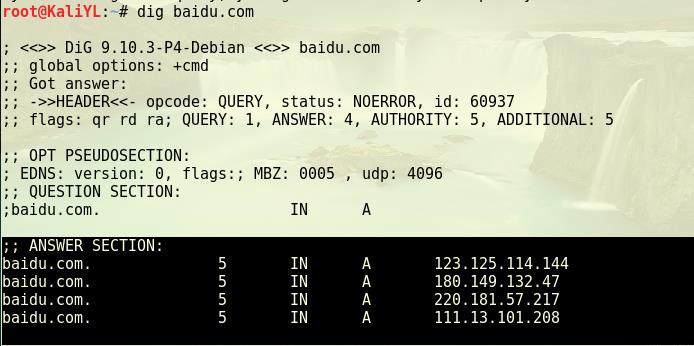

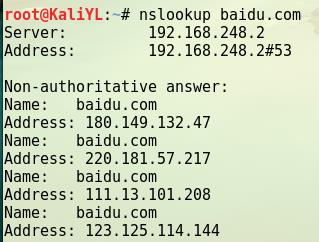

dig工具&nslookup工具

在kali终端输入dig 网址或nslookup 网址,可以查看网址对应的IP地址。

可以看出来百度是有很多个IP地址的。

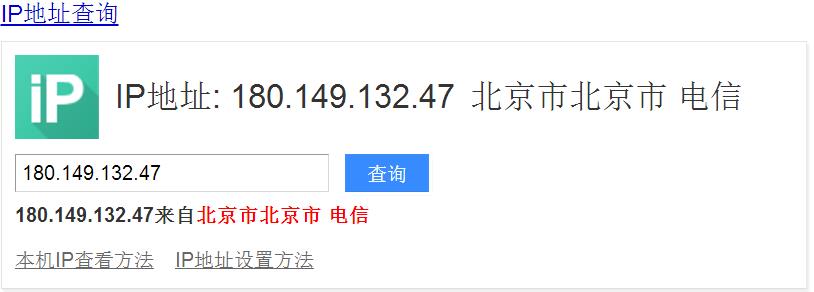

通过站长之家或者其他ip搜索工具获得这个ip所在的具体位置。

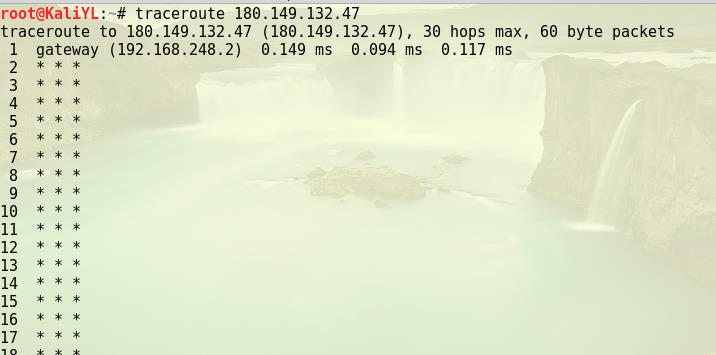

tracert路由探测

Tracert命令会显示出数据包经过的ip,可以通过ip查询到这些路由或者机器的地理位置。

在win10下使用tracert命令:

在Kali下输入类似的指令Traceroute IP地址,然而失败了。这是因为当虚拟机网络设置为NAT模式时traceroute返回的消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

搜索引擎

在百度的搜索栏里输入filetype:xls XXX site:edu.cn可以搜索到包括关键字在内的具有xls格式文件的网址。

类似的

- filetype——要搜索的文件类型;

- site——要搜索的网址类型(后缀);

- "XXX"——关键字;

这两年随着大家信息安全意识的提高,搜索结果已经不多了。

![]()

nmap扫描

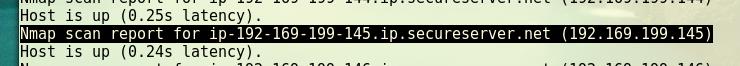

使用nmap -sn IP 扫描存活主机,我扫描了一个网段的主机。

找到了我自己的win10主机。

使用nmap -sS IP 可以扫描目标主机开放的tcp端口。-sS表示属于tcp syn扫描,属于一种半开放扫描。

可以看出从默认的1000个端口中扫描出了10个开放的端口。

使用nmap -sV IP地址检测目标主机的服务版本。

漏洞扫描

OpenVAS是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

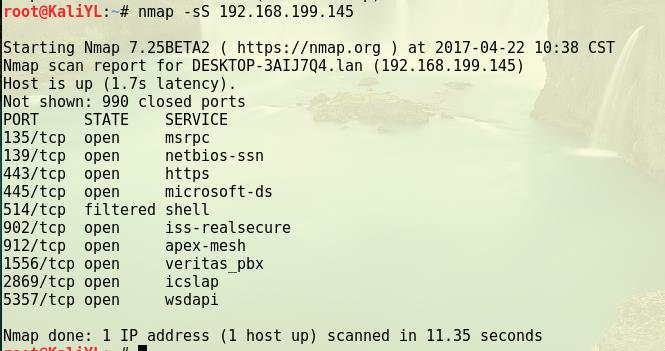

首先执行命令:openvas-check-setup来查看下openvas的安装状态,发现错误。

输入openvasmd指令fix一下这个错误。

再次输入openvas-check-setup命令,看到openvas安装成功。

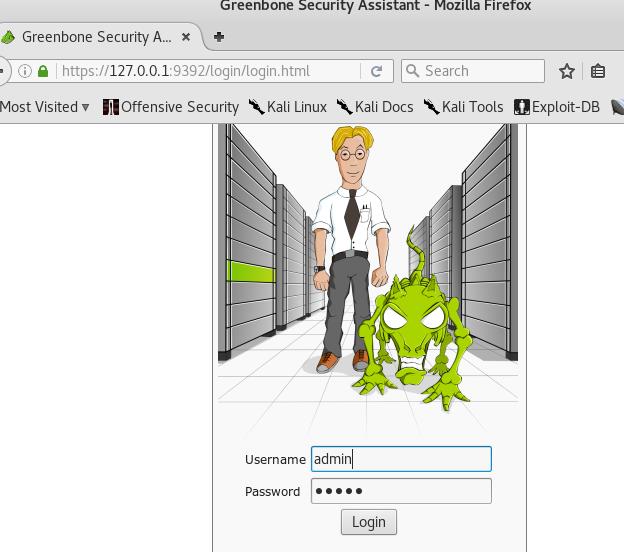

输入openvasmd --user=admin --new-password=admin命令添加用户账号和密码,然后输入openvas-start开启openvas。

在kali浏览器中访问https://127.0.0.1:9392/可以看到登录界面。

输入win10的IP地址,开始扫描。

![]()

扫描完成。看到目标主机的安全等级为中等。

![]()

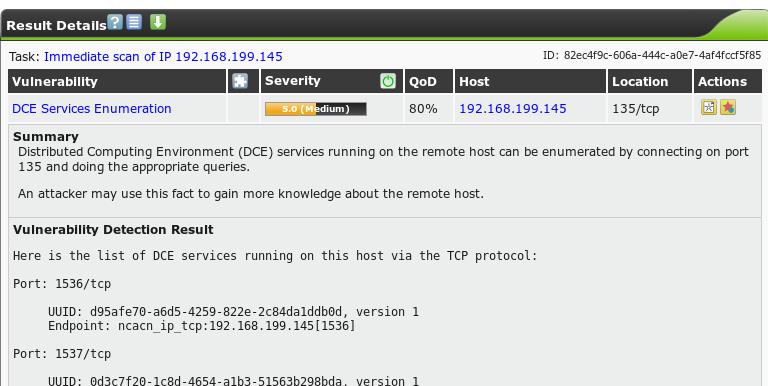

本次扫描windows10只扫描出了一个漏洞,点开它查看详细信息。

Summary简介了这个漏洞。大概是说攻击者可以通过135端口从远程主机获得更多信息。

还有详细的检测报告。

除此之外还提供了解决办法:限制端口。以及漏洞检测方法。

以上是关于20145239杜文超《网络对抗》- 信息搜集与漏洞扫描的主要内容,如果未能解决你的问题,请参考以下文章