RFID Hacking②:PM3入门指南

Posted 快乐的GTD吧

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了RFID Hacking②:PM3入门指南相关的知识,希望对你有一定的参考价值。

0×00 前言

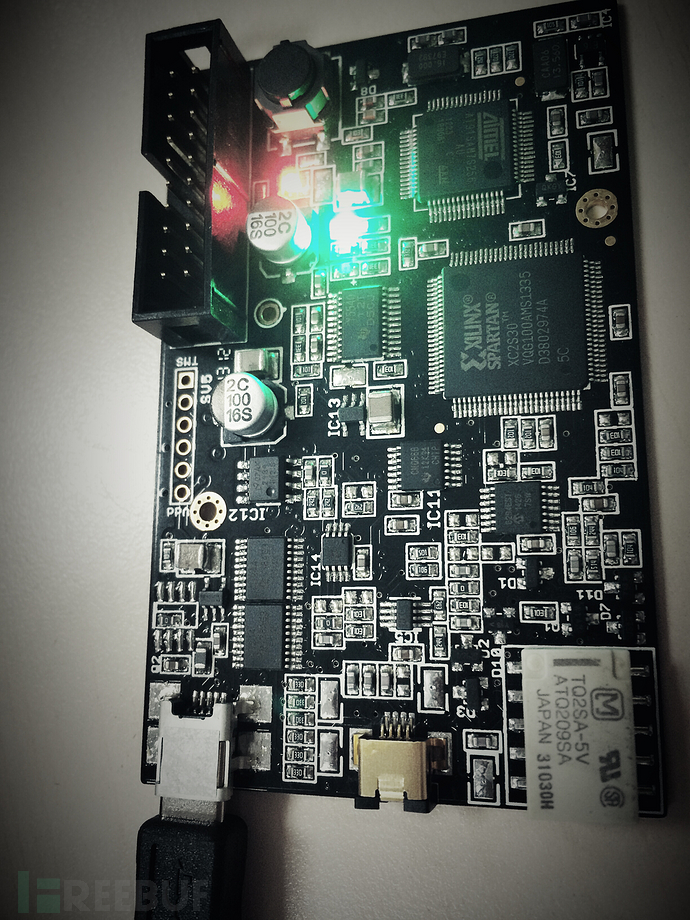

Proxmark3是由Jonathan Westhues在做硕士论文中研究Mifare Classic时设计、开发的一款开源硬件,可以用于RFID中嗅探、读取以及克隆等相关操作,如:PM3可以在水卡、公交卡、门禁卡等一系列RFID\NFC卡片和与其相对应的机器读取、数据交换的时候进行嗅探攻击,并利用嗅探到的数据通过XOR校验工具把扇区的密钥计算出来,当然PM3也能用于破解门禁实施物理入侵。

0×01 环境搭建

1.1 windows环境

PM3的固件和软件通常是配套使用,也就是说每个固件版本都有一个硬件的elf固件和与它对应的软件。

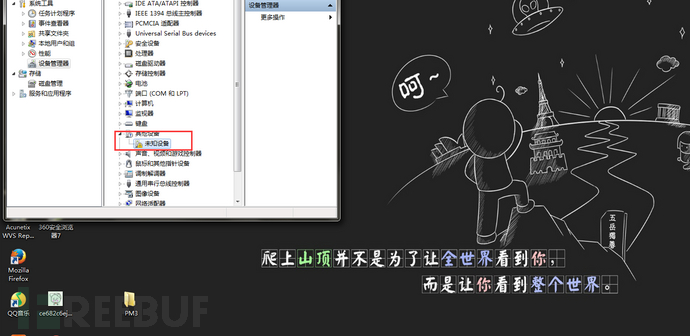

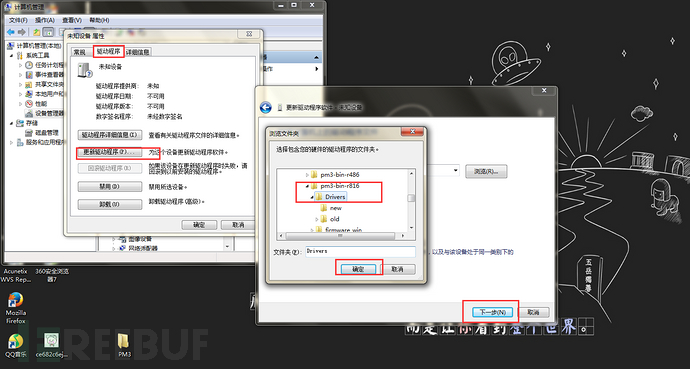

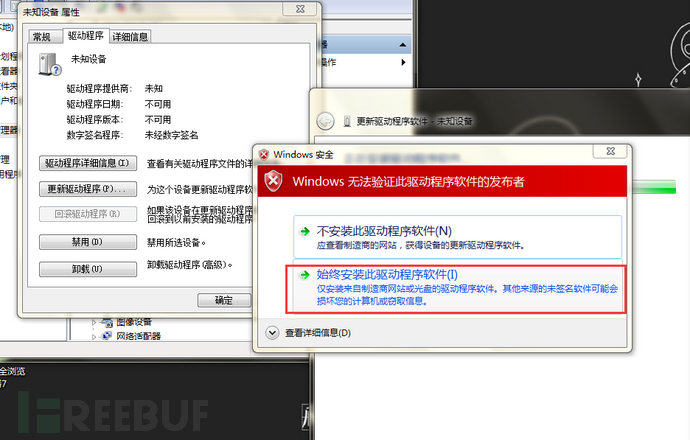

在RadioWar购买的PM3默认使用r486版本的固件(固件&App下载地址), 第一次使用需要在PC上安装PM3的驱动:

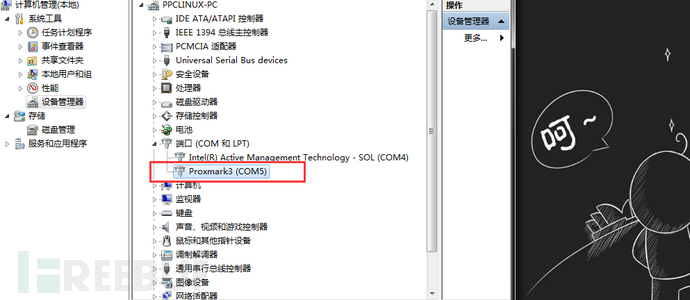

设备管理

更新驱动

信任驱动

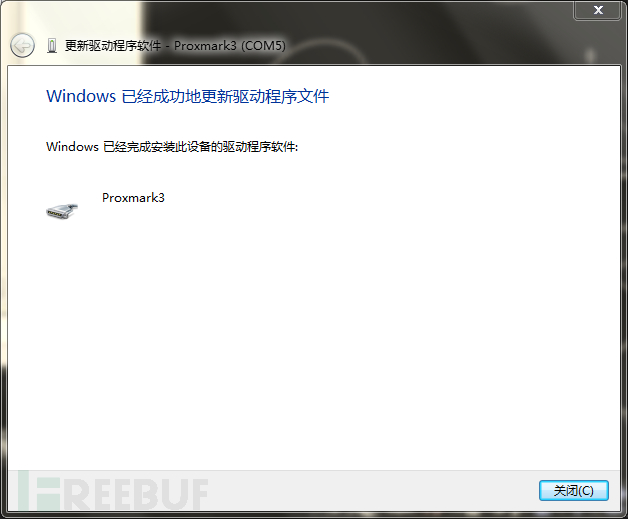

安装成功

1.1.1硬件测试

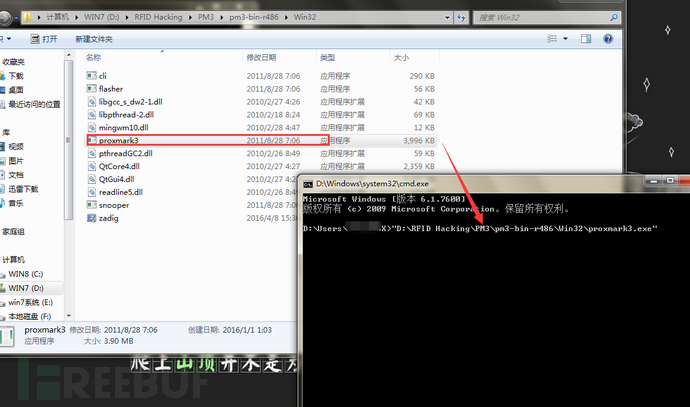

在r486\Win32\目录中找到proxmark3.exe,将其拉入cmd窗口中,回车确认便进入了PM3的工作终端:

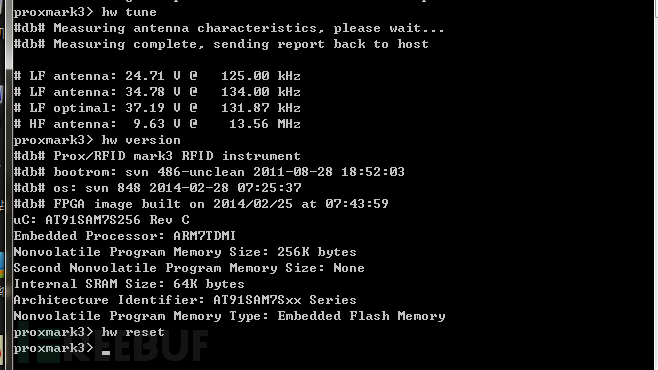

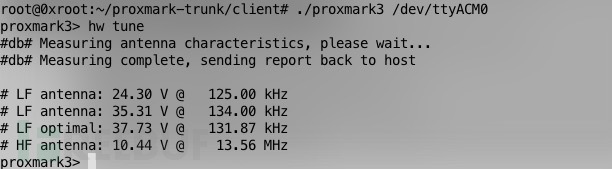

hw tune //测量天线的调谐

hw ver //打印显示Proxmark3的固件版本信息

hw reset //重置PM3

1.1.2 Bug

经测试,PM3兼容性、稳定性存在问题,导致经常崩溃,问题的原因个人猜测可能是r486版本固件问题,导致经常在windows平台崩溃。解决方案:升级固件、使用Linux平台,这些都将在文章的后续内容中分享。

1.2固件升级(本文以升级为848固件版本为例)

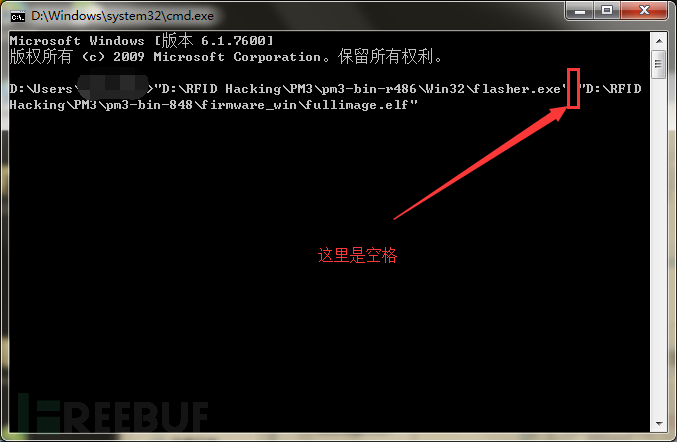

在r486\Win32目录中找到烧写PM3固件的工具:flasher.exe,将该文件拖入cmd窗口再敲个空格,接着在新固件848\firmware_win目录中找到fullimage.elf 也将其拖入cmd窗口:

回车确认等待一小会就ok了。

1.3 Linux

本文以kali为例,介绍如何在Linux中搭建PM3的工作环境。

apt-get update

apt-get install build-essential libreadline5 libreadline-dev libusb-0.1-4 libusb-dev perl pkg-config subversion

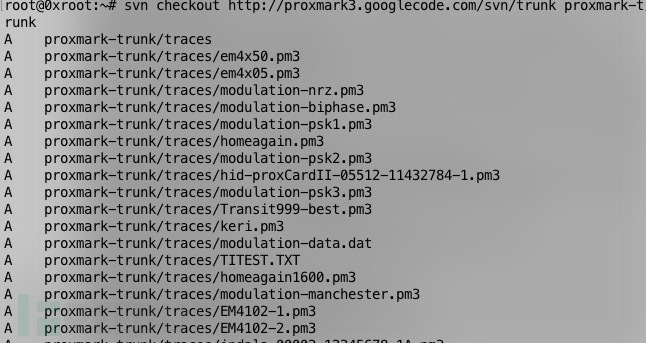

svn checkout http://proxmark3.googlecode.com/svn/trunk proxmark-trunk //由于这里是通过svn从谷歌克隆代码,执行这条命令的时候记得FQ

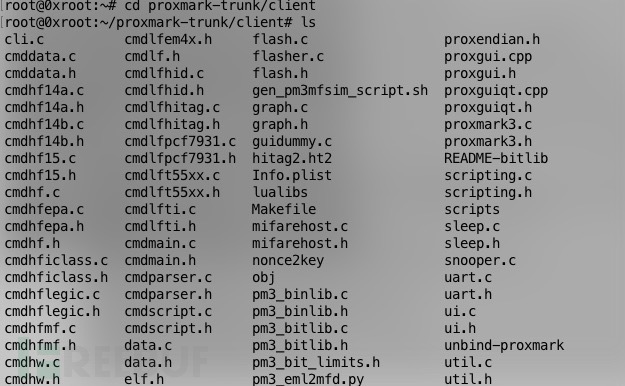

cd proxmark-trunk/client

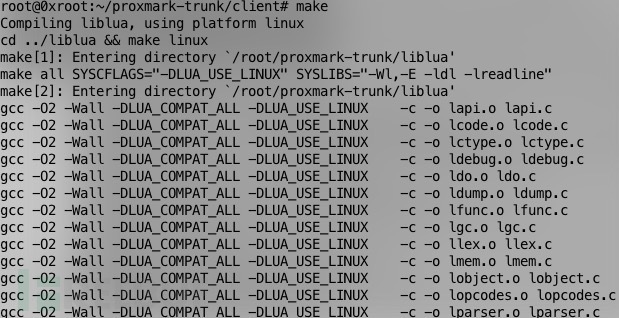

make

./proxmark3 /dev/ttyACM0 //进入PM3的工作终端

hw tune //测试设备

0×02 结语

环境搭建完毕,正如文章开头说到:PM3可以在水卡、公交卡、门禁卡等一系列RFID\NFC卡片和与其相对应的机器读取、数据交换的时候进行嗅探攻击,并利用嗅探到的数据通过XOR校验工具把扇区的密钥计算出来。先上两张图片:

本文先写到这里,后续会有RFID破解的案例分享,敬请期待。

扩展阅读

RFID Hacking:看我如何突破门禁潜入FreeBuf大本营

资料下载

Proxmark-Trunk代码包: http://pan.baidu.com/s/1dFyOFjN

以上是关于RFID Hacking②:PM3入门指南的主要内容,如果未能解决你的问题,请参考以下文章

Devstack搭建openstack hacking 环境