任务4-1:配置跨交换机实现 VLAN方式操作

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了任务4-1:配置跨交换机实现 VLAN方式操作相关的知识,希望对你有一定的参考价值。

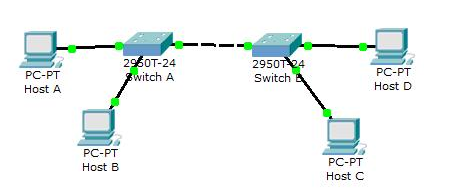

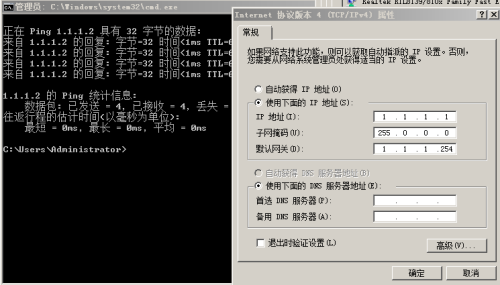

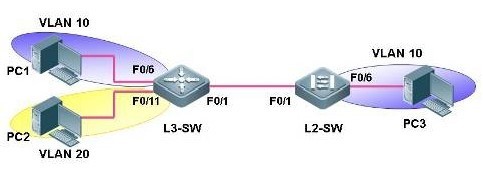

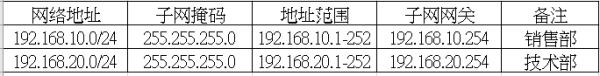

任务4-1:配置跨交换机实现 VLAN方式操作一、实验目的1、掌握在交换机上划分基于端口的 VLAN的相关配置2、理解跨交换机之间 VLAN 的特点二、实验环境Windows 操作系统的计算机,具备交换机的仿真实验室。三、实验内容【背景描述】假设某企业公司的网络地址为192.168.X.0/24规划部门:其中X代表有个学号数字代替,销售部和技术部,其中销售部门的个人计算机系统连接在不同的交换机上,他们之间需要相互进行通信,但为了数据安全起见,销售部和技术部、需要进行相互隔离,现要在交换机上做适当配置来实现这一目标。【需求分析】销售部门有45台,技术部门有20台,要求每个部门处于不同的子网,确定每个子网主机的IP地址范围,且每个部门处于不同虚拟局域网按要求为2个部门划分子网,求出划分子网的个数和每个子网主机的IP地址范围通过划分 Port VLAN 实现交换机的端口隔离,然后使在同一 VLAN 里的计算机系统能跨交换机进行相互通信,而在不同 VLAN 里的计算机系统不能进行相互通信。图-000地址规划表如下:图-111步骤二 测试验证配置:PC3 和PC1 都属于VLAN 10,它们的IP地址都在C类网络 192.168.10.0/24 内,PC2属于VLAN 20,它的IP地址在C类网络 192.168.20.0/24 内,可以看到从PC3 是可以ping通PC1 的,如图 3-2所示,而从PC3 是不能ping通PC2 的,如图 3-3所示。 图 3-2 从 PC3 可以 ping 通 PC图 3-3 从 PC3 不能 ping 通 PC2此时,如果把PC1 的连线转移到属于VLAN 20 的端口上去,PC3 和PC1 将不再能够ping通了,如图 3-4所示。图 3-4 把 PC1 移到 VLAN 20 后也不能 ping 通四、实验报告要求1、实验步骤。2、记录在每一步操作中观察到的现象。3、有什么体会和建议。

一、实验环境:

1、两台CISCO WS-C2960X-24TS-L交换机,交换机名称分别为L2-SW、L3-SW,其中L2-SW作为网关使用。

2、三台安装windows 7电脑,计算机名分别为PC1、PC2、PC3,且微软防火墙关闭。

3、网络拓扑:L2-SW Fa0/1光纤连接L3-SW Fa0/1,PC1网线连接L3-SW Fa0/6,PC2网线连接L3-SW Fa0/11,PC3网线连接L2-SW Fa0/6。

4、VLAN:VLAN 10、VLAN20

5、ACL:VLAN10、VLAN20

6、IP地址规划:

7、一台安装windows 7电脑,计算机名为PC-T,且带COM接口的电脑(或USB转COM线,且安装好驱动)

二、实验步骤:

1、用PC-T通过Console线连接到L2-SW,打开超级终端,建立连线。

2、修改交换机名、设置密码

Switch>enable #进特权模式

Switch#configure #进入全局配置模式

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#hostname L2-SW #设置交换机名为L2-SW

L2-SW(config)#enable password cisco

L2-SW(config)#exit #退出全局配置模式,返回上一层

L2-SW#exit #退出特权模式

L2-SW>enable #输入指令enable进入特权模式,提示输入密码

Password:

L2-SW#

3、开启Telnet服务

L2-SW>enable

L2-SW#configure

L2-SW(config)#user cisco password cisco #设置用户名和密码

L2-SW(config)#enable password cisco #设置特权密码,与用户密码是不同的

L2-SW(config)#line vty 0 4 #进入vty接口

L2-SW(config-line)#login local #配置vty接口,使用本地数据库用户密码登入

L2-SW(config-line)#end #返回全局配置模式

L2-SW#

4、开启Web服务

L2-SW>enable

L2-SW#configure

L2-SW#ip http server #启用Web管理(ip http secure-server启用HTTPS安全连线)

L2-SW#ip http authentication local #设置口令验证方式是本地验证

L2-SW#username cisco privilege 15 password 0 cisco #在本地添加用户名和密码

L2-SW(config-line)#end #返回全局配置模式

L2-SW#

5、建立VLAN10、20

L2-SW>enable

L2-SW#vlan database #进入vlan配置模式

L2-SW(vlan)#vlan 10 name VLAN10 #划分vlan 10,名字为VLAN10

VLAN 10 added:

Name: VLAN10

L2-SW(vlan)#vlan 20 name VLAN20 #划分vlan 20,名字为VLAN20

VLAN 20 added:

Name: VLAN20

L2-SW(vlan)#exit #返回特权模式

L2-SW#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

L2-SW(config)#interface vlan 10 #进入VLAN10配置界面

L2-SW(config-if)#ip address 192.168.10.254 255.255.255.0 #配置VLAN10管理IP地址

L2-SW(config-if)#exit

L2-SW#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

L2-SW(config)#interface vlan 20 #进入VLAN10配置界面

L2-SW(config-if)#ip address 192.168.20.254 255.255.255.0 #配置VLAN10管理IP地址

L2-SW(config-if)#end

6、划分端口至对应VLAN

L2-SW#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

L2-SW(config)#interface fastEthernet 0/1 #进入FA0/1端口配置界面

L2-SW(config-if)#switchport trunk allowed vlan all

#将FA0/1端口工作模式改为Trunk,且允许所有VLAN数据

L2-SW(config-if)#no shutdown #启用Fa0/1端口

L2-SW(config-if)#exit #返回全局配置模式

L2-SW(config)#interface range fastEthernet 0/2-10 #进入Fa0/2-10端口配置界面

L2-SW(config-if-range)#switchport access vlan 10 #将端口Fa0/2-10划分到VLAN10

L2-SW(config-if-range)#no shutdow #启用端口Fa0/2-10

L2-SW(config-if-range)#exit

L2-SW(config)#interface range fastEthernet 0/11-20 #进入Fa0/11-20端口配置界面

L2-SW(config-if-range)#switchport access vlan 20 #将端口Fa0/11-20划分到VLAN20

L2-SW(config-if-range)#no shutdow #启用端口Fa0/11-20

L2-SW(config-if-range)#end

L2-SW#write memory #保存配置信息

Building configuration...

[OK]

L2-SW# #至此,L2-SW配置完成

7、配置L3-SW,参照以上步骤,配置L3-SW相关参数(帐号密码、VLAN、端口归属),IP地址与默认网关配置如下

L3-SW#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

L3-SW(config)#interface vlan 10

L3-SW(config-if)#ip address 192.168.10.253 255.255.255.0 #配置VLAN10管理IP地址

L3-SW(config-if)#exit

L3-SW(config)#interface vlan 20

L3-SW(config-if)#ip address 192.168.20.253 255.255.255.0 #配置VLAN20管理IP地址

L3-SW(config-if)#exit

L3-SW(config)#ip default-gateway 192.168.10.254 #配置默认网关

L3-SW(config)#end

L3-SW#write memory #保存配置信息

Building configuration...

[OK]

L3-SW# #至此,L3-SW配置完成

8、在L2-SW交换机上建立ACL控制列表

L2-SW#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

L2-SW(config)#ip access-list extended VLAN10 #建立ACL列表,名字VLAN10

L2-SW(config-ext-nacl)#permit ip any 192.168.10.0 0.0.0.255 #允许所有IP访问VLAN10网段的IP

L2-SW(config-ext-nacl)#deny ip any 192.168.20.0 0.0.0.255 #禁止所有IP访问VLAN20网段的IP

L2-SW(config-ext-nacl)#exit

L2-SW(config)#ip access-list extended VLAN20 #建立ACL列表,名字VLAN20

L2-SW(config-ext-nacl)#permit ip any 192.168.20.0 0.0.0.255 #允许所有IP访问VLAN20网段的IP

L2-SW(config-ext-nacl)#deny ip any 192.168.10.0 0.0.0.255 #禁止所有IP访问VLAN10网段的IP

L2-SW(config-ext-nacl)#end

9、应用控制列表到VLAN10、20

L2-SW#configure

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

L2-SW(config)#interface vlan 10

L2-SW(config-if)#ip access-group VLAN10 in #套用VLAN10控制列表到VLAN10

L2-SW(config-if)#exit

L2-SW(config)#interface vlan 20

L2-SW(config-if)#ip access-group VLAN20 in #套用VLAN20控制列表到VLAN20

L2-SW(config-if)#exit

10、至此,交换机配置完成,依题目要求测试,跨交换机同VLAN之间可正常通讯,由于设定了ACL控制列表,不同VLAN之间,无法正常通讯,ACL控制列表基于VLAN,因此,电脑移动到哪个VLAN,都无法与其他VLAN的电脑通讯。

参考技术A 思科的实验?跨交换机实现VLAN通信

实验目的:

掌握如何在交换机上划分基于端口的VLAN、给VLAN内添加端口,理解跨交换机之间VLAN的特点。

实验内容:

1、画出实验拓扑图;

2、配置主机IP,测试各主机之间是否ping通;

3、配置交换机,划分VLAN,测试各主机之间是否ping通。

实验原理:

VLAN是一种用于隔离广播域的技术,配置了VLAN的交换机内,相同VLAN内主机之间可以直接访问,同时对于不同VLAN的主机进行隔离。VLAN遵循了IEEE802.1q协议的标准。在利用配置了VLAN的接口进行数据传输时,需要在数据帧内添加4个字节的802.1q标签信息,用于表示该数据帧属于哪个VLAN,以便于对端交换机接收到的数据帧后进行准确的过滤。

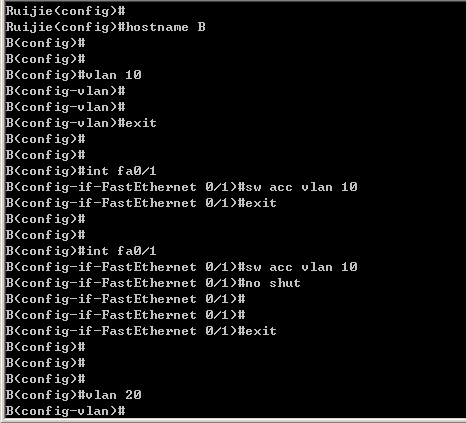

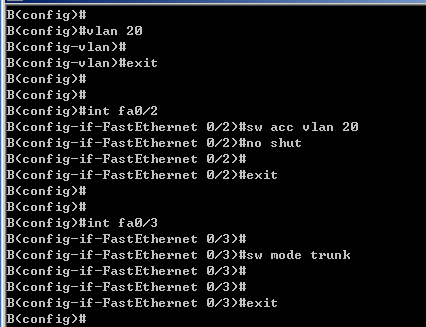

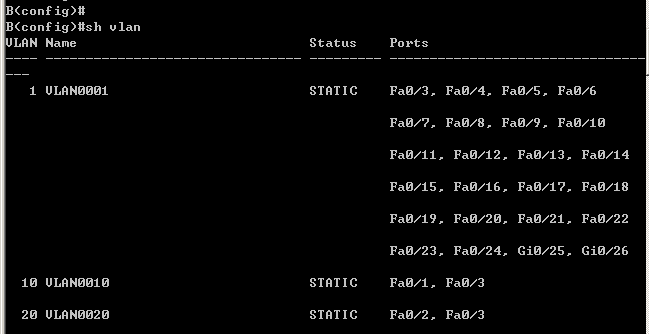

实验步骤:

1、 配置交换机的主机名。

2、 在交换机上划分VLAN添加端口。

3、设置交换机之间的链路为Trunk。

4、查看VLAN和Trunk的配置。

5、验证

注意事项:

1、在交换机上所有的端口在默认情况下都属于ACCESS端口,可直接将端口加入某个VLAN。利用switchport mode access/trunk命令可以更改端口的VLAN模式。

2、VLAN属于系统的默认VLAN,不可被删除。

3、删除某个VLAN,可使用no命令,如no VLAN 10。

4、两台交换机之间相连的端口应该设置为tag vlan 模式。

5、Trunk 接口在默认情况下支持所有的VLAN的传输。

以上是关于任务4-1:配置跨交换机实现 VLAN方式操作的主要内容,如果未能解决你的问题,请参考以下文章