创建组策略,防止误点程序

Posted 康小泡

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了创建组策略,防止误点程序相关的知识,希望对你有一定的参考价值。

描述: 目标目录开启了可执行文件运行权限。

1.恶意攻击者可以在该目录下执行恶意文件或程序。

2. 目录开启可执行文件运行权限是IIS服务器所特有的一种情况。该目录下的可执行文件(.EXE、.DLL、.BAT)等后缀的文件可以通过WEB接口调用运行,这有可能会导致恶意攻击者通过执行后门程序来达到完全控制服务器的目的。

危害:

1.被恶意攻击执行恶意程序控制服务器。

2. 对不需要可执行权限的目录开放可执行权限将导致恶意攻击者有可能利用目录中某些可执行文件执行恶意行为,从而获取进一步的信息或导致直接获取目标服务器的控制权。

解决方案: 1、请验证目标目录是否确实需要可执行权限,如非必要,请调整服务器配置,关闭该目录的可执行权限;

2、如果确需开放该目录的可执行权限,请严格审查该目录下的可执行程序,确保不出现非期望的可执行程序。

下面介绍一种利用组策略限制限制目录的文件执行权限保障服务器安全

还在为网站被入侵,导致可以被人运行可执行文件而烦恼嘛?

对于一个web目录来说。 根本不需要运行可执行文件的权限。这里教大家一种方法。

利用gpedit.msc(组策略)禁止目录执行某些文件。

首先:

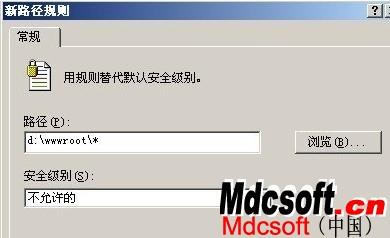

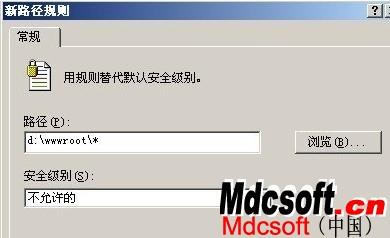

运行-----输入 gpedit.msc ----计算机配置---windows 设置----安全设置↓

----软件限制策略(如果旁边没有什么东西。点右键创建一个策略)---其他规则----(点右键)新建立一个路径规则(p)。

这样d:\\\\\\\\wwwroot\\\\\\\\目录就无法执行任何exe.bat.com文件了。 不管你是什么权限。即使是system都无法执行。

这样大大的提高了被使用exp提升权限的安全性。

当然这里提一个思路。 。大家都知道c:\\\\\\\\windows\\\\\\\\temp\\\\\\\\是临时文件夹。 基本都是所有用户都可以写的。它是不需要执行权限的。

当然我们这里可以给他加一个规则。让c:\\\\\\\\windows\\\\\\\\temp\\\\\\\\无执行权限。 方法同上。

1.恶意攻击者可以在该目录下执行恶意文件或程序。

2. 目录开启可执行文件运行权限是IIS服务器所特有的一种情况。该目录下的可执行文件(.EXE、.DLL、.BAT)等后缀的文件可以通过WEB接口调用运行,这有可能会导致恶意攻击者通过执行后门程序来达到完全控制服务器的目的。

危害:

1.被恶意攻击执行恶意程序控制服务器。

2. 对不需要可执行权限的目录开放可执行权限将导致恶意攻击者有可能利用目录中某些可执行文件执行恶意行为,从而获取进一步的信息或导致直接获取目标服务器的控制权。

解决方案: 1、请验证目标目录是否确实需要可执行权限,如非必要,请调整服务器配置,关闭该目录的可执行权限;

2、如果确需开放该目录的可执行权限,请严格审查该目录下的可执行程序,确保不出现非期望的可执行程序。

下面介绍一种利用组策略限制限制目录的文件执行权限保障服务器安全

还在为网站被入侵,导致可以被人运行可执行文件而烦恼嘛?

对于一个web目录来说。 根本不需要运行可执行文件的权限。这里教大家一种方法。

利用gpedit.msc(组策略)禁止目录执行某些文件。

首先:

运行-----输入 gpedit.msc ----计算机配置---windows 设置----安全设置↓

----软件限制策略(如果旁边没有什么东西。点右键创建一个策略)---其他规则----(点右键)新建立一个路径规则(p)。

这样d:\\\\\\\\wwwroot\\\\\\\\目录就无法执行任何exe.bat.com文件了。 不管你是什么权限。即使是system都无法执行。

这样大大的提高了被使用exp提升权限的安全性。

当然这里提一个思路。 。大家都知道c:\\\\\\\\windows\\\\\\\\temp\\\\\\\\是临时文件夹。 基本都是所有用户都可以写的。它是不需要执行权限的。

当然我们这里可以给他加一个规则。让c:\\\\\\\\windows\\\\\\\\temp\\\\\\\\无执行权限。 方法同上。

以上是关于创建组策略,防止误点程序的主要内容,如果未能解决你的问题,请参考以下文章