20145326蔡馨熤《计算机病毒》——静态分析

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20145326蔡馨熤《计算机病毒》——静态分析相关的知识,希望对你有一定的参考价值。

20145326蔡馨熤《计算机病毒》——静态分析(1)

基于样例代码lab01-01.exe和lab01-01.dll。

- 相比于VirusTotal,我更喜欢用VirScan,因为前者太慢了。我们可以从报告中获得一些常用的杀毒软件病毒库对于这个文件的比对结果,从而判断是否是病毒文件。

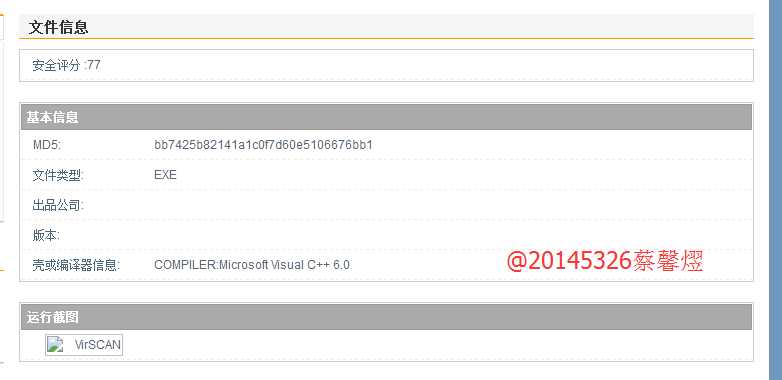

- lab01-01.exe的扫描报告如下,点击"行为分析"看看。

- lab01-01.dll的扫描报告如下。点击"行为分析"看看。

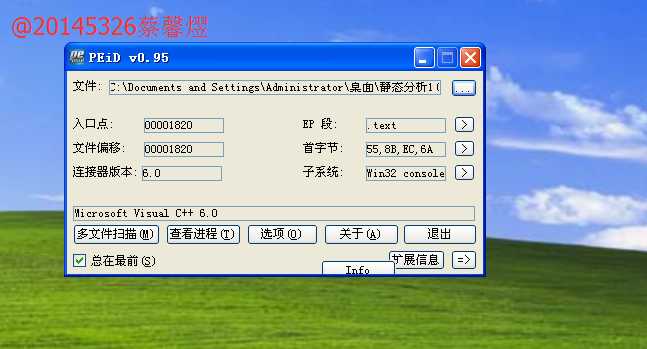

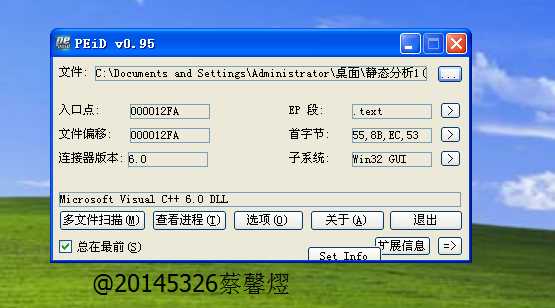

- lab01-01.exe和lab01-01.dll都没加壳,用PEiD我们可以看到这个文件的壳或编译器信息,有助于我们找到分析的方向。

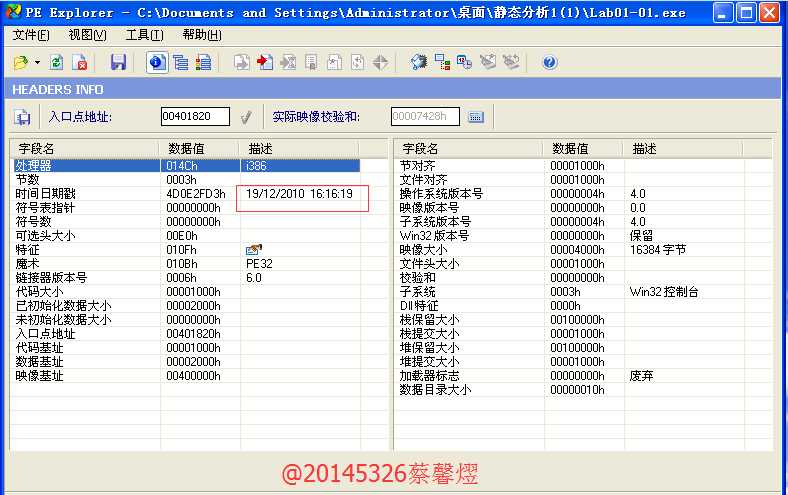

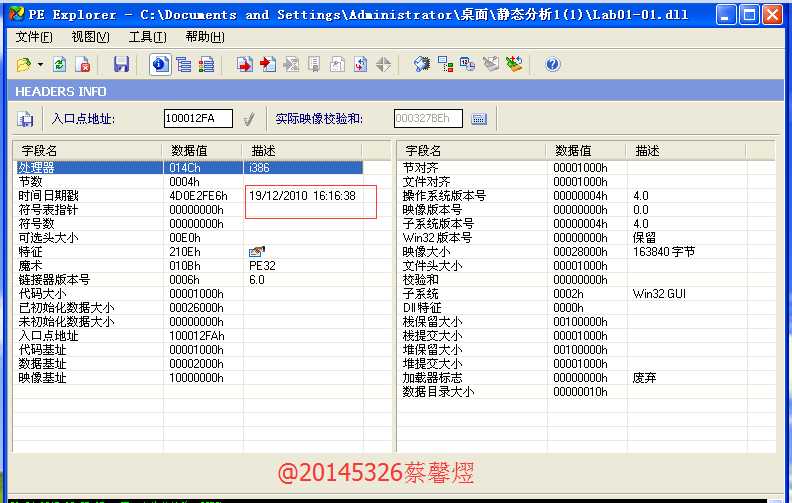

- 看看lab01-01.exe和lab01-01.dll的编译时间。

- 两个文件几乎是同时编译的,说明它们可能有一定的联系,很可能共同完成某项工作。

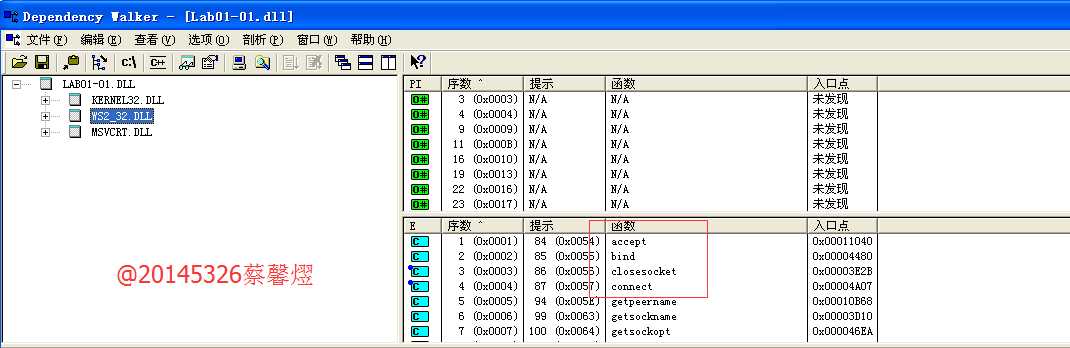

- 看看lab01-01.exe有哪些导入函数。从而判断该样本程序有什么功能。

-

Lab01_01.exe中有两个dll文件:KERNEL32.DLL和MSVCRT.DLL 从KERNEL32.DLL中可以看到10个导入函数。

-

MSVCRT.DLL是微软在windows操作系统中提供的c语言运行库执行文件,其中提供了C语言库函数的具体实现。我认为,这个exe文件主要的功能应该是把系统中某个关键位置的dll文件删除,并且替换换成这个程序中某段dll代码。

-

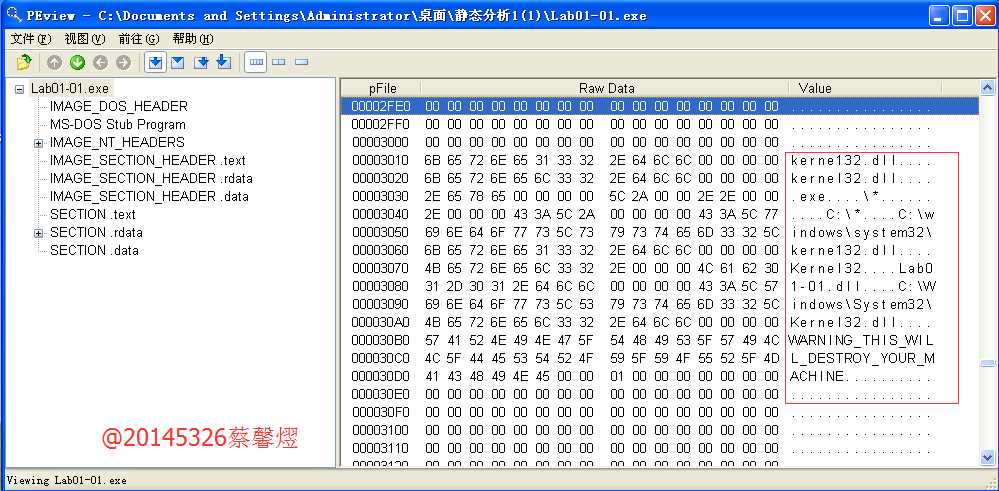

从对这两个文件的分析来看,里面是否包含关于其他文件的线索可以帮助你在被该恶意代码感染的主机上进行搜索。

-

在dll的文件信息中,我们可以看到它的网络行为:发送一个已连接的套接字数据,发送套接字的详细信息和端口号为:127.26.152.13:80;还可以看到这个文件有获取系统权限的行为。

-

从对这两个文件的分析来看。是否有基于网络连接的线索可以用来探查这个恶意代码?

- 在第一步上传Lab01_01.dll查看分析报告的时候,就有关于网络行为的描述。

- 这两个文件主要的功能应该是把系统盘c:\\windows\\system32中的kernel.dll文件换成这个程序中的Kerne1.dll文件,非法获得系统权限。

以上是关于20145326蔡馨熤《计算机病毒》——静态分析的主要内容,如果未能解决你的问题,请参考以下文章