20145235李涛《网络对抗技术》- 恶意代码分析

Posted 20145235李涛

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20145235李涛《网络对抗技术》- 恶意代码分析相关的知识,希望对你有一定的参考价值。

基础问答

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 可以通过计划任务,来建立一个定时更新的日志来查看

- 通过sysmon来监控。

通过Process Explorer工具,查看是否有程序调用了异常的dll库

- 如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 可以通过抓包工具,进行分析。

通过systracer工具分析某个程序执行前后,计算机注册表、文件、端口的一些变化情况。- 通过

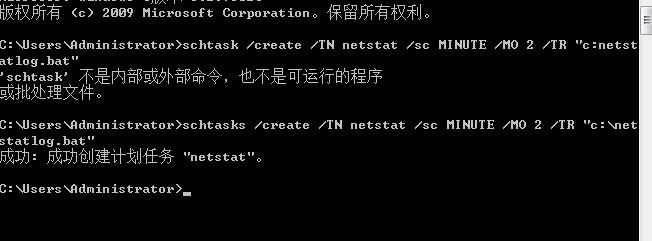

使用schtasks指令监控系统运行

- 先在C盘目录下建立一个

netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中,netstatlog.bat内容为:

date /t >> c:\\netstatlog.txt

time /t >> c:\\netstatlog.txt

netstat -bn >> c:\\netstatlog.txt

- 输入指令

schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\\netstatlog.bat"指令创建一个每隔两分钟记录计算机联网情况的任务:

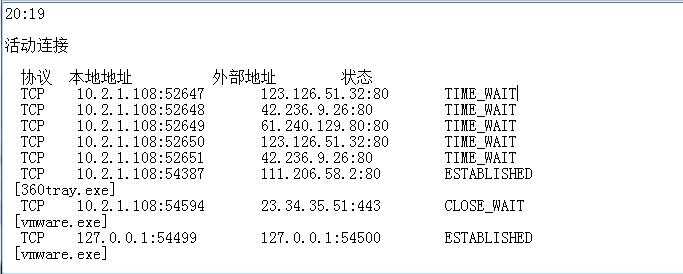

- 查看一下

netstatlog.txt文件,可以看到所有进程的活动链接了

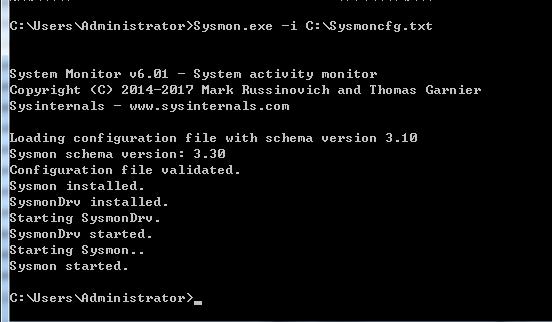

使用sysmon工具监控系统运行

- 通过实验指导,先搞定了配置文件,接着安装sysmon

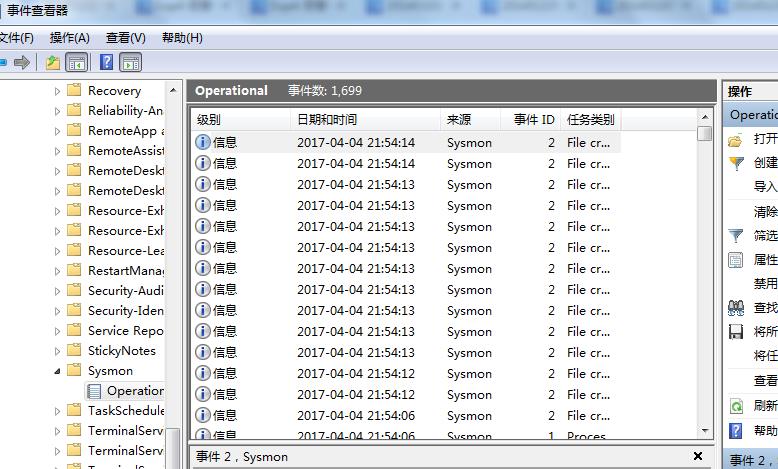

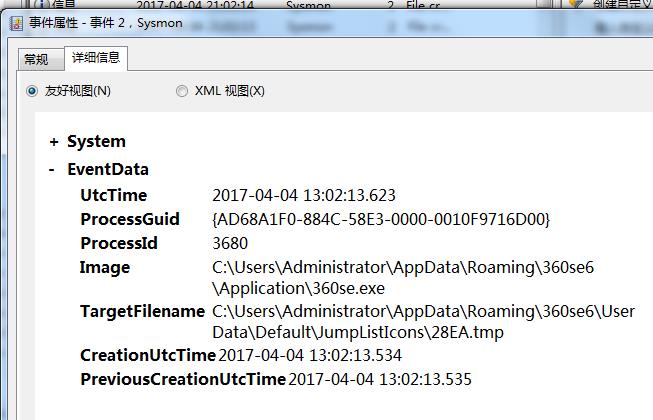

- 打开事件查看器之后,找到sysmon,可以发现sysmon的事件日志

随便点开了一个看看详细信息,发现是360的。

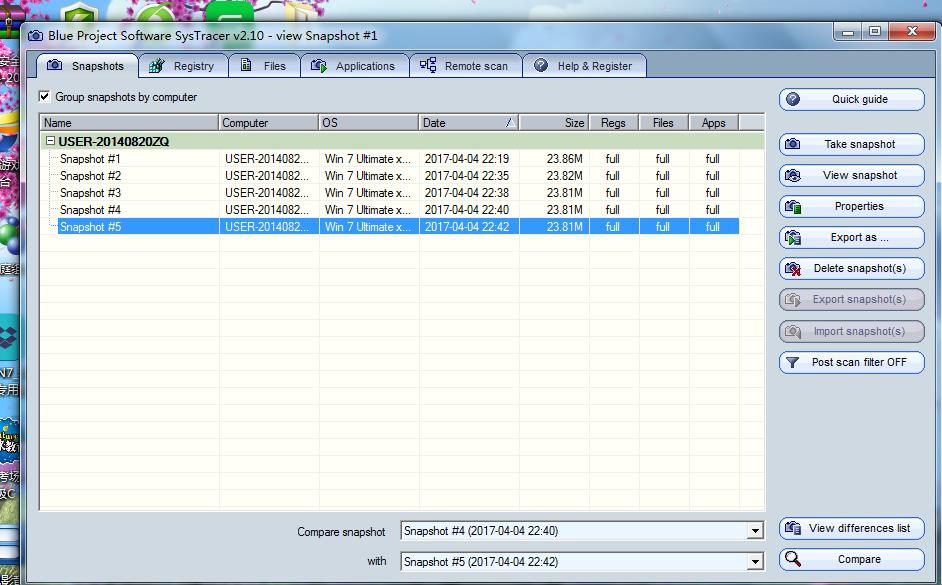

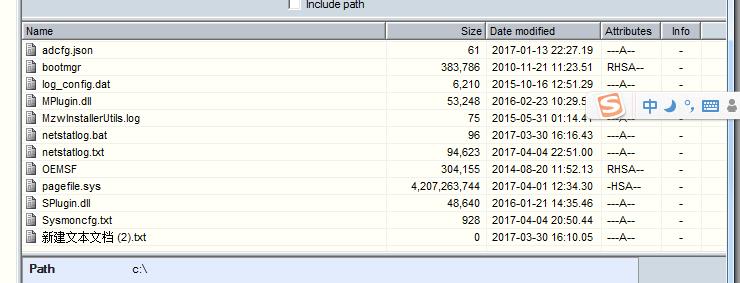

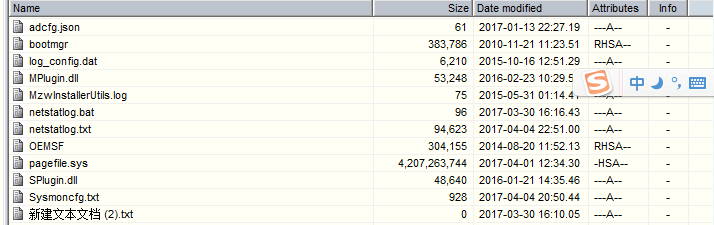

利用SysTracer 分析

使用分析

实验感想:

通过本次试验,从监测发现可疑文件到对可疑代码进行分析再到确认恶意代码,收获是不少的。这次学习,学会了杀毒软件所不能解决的事情。上次做免杀得知,杀毒软件的检测是基于恶意代码的特征吗进行识别的。如果一个恶意代码的特征码不在杀毒软件的特征库里,那么后果是不堪设想的。作为学信息安全的人来说,掌握本次是实验所要掌握的的东西是必须的。通过本次试验,有收获,挺好。

以上是关于20145235李涛《网络对抗技术》- 恶意代码分析的主要内容,如果未能解决你的问题,请参考以下文章

20145235李涛《网络对抗》Exp6 信息搜集与漏洞扫描