Azure实践系列 4:启用和配置免费的MFA

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Azure实践系列 4:启用和配置免费的MFA相关的知识,希望对你有一定的参考价值。

在上一篇的实践系列中我们已经配置好了我们云端的Azure AD,我们可以将云服务器加入到域,也可以添加用户到云端的Azure AD中,那相对于现在这有一个移动为先云为先的时代,云端的Azure AD和传统的AD相比还有什么优势呢?第一,云端的Azure AD使用方便,其次不需要我们维护域控制器,也不需要我们投入相应的硬件,所有的管理只需要一个浏览器,配合鼠标与键盘。那就只有这点优势了吗,当然不是,云端Azure AD还提供免费的不限次数没有任何费用收取的多重身份验证服务MFA。

在开始本篇的实践之前,我们来看下什么是双重身份验证服务,双重验证是需要多种验证方法的身份验证方法,可为用户登录和事务额外提供一层重要的安全保障。它的工作原理是需要以下两种或多种验证方法:

用户知道的某样东西(通常为密码)

用户具有的某样东西(无法轻易复制的可信设备,如电话)

用户自身的特征(生物辨识系统)

Azure 多重身份验证 (MFA) 是 Microsoft 的双重验证解决方案。Azure MFA 可帮助保护对数据和应用程序的访问,同时满足用户对简单登录的需求。它通过一系列的验证方法(包括电话呼叫、 短信或移动应用验证)提供强身份验证。(使用 Azure 多重身份验证时,不会针对向您的最终用户拨打的各个电话呼叫或发送的短信对组织收费。)

看了说明之后是不是觉得Azure多重身份验证服务非常有用,可以为我们用户身份凭据起到保驾护航的作用,最重要的是完全免费,甚至连电话费短信费都不会收取,当之无愧为Azure十大实惠服务之一。

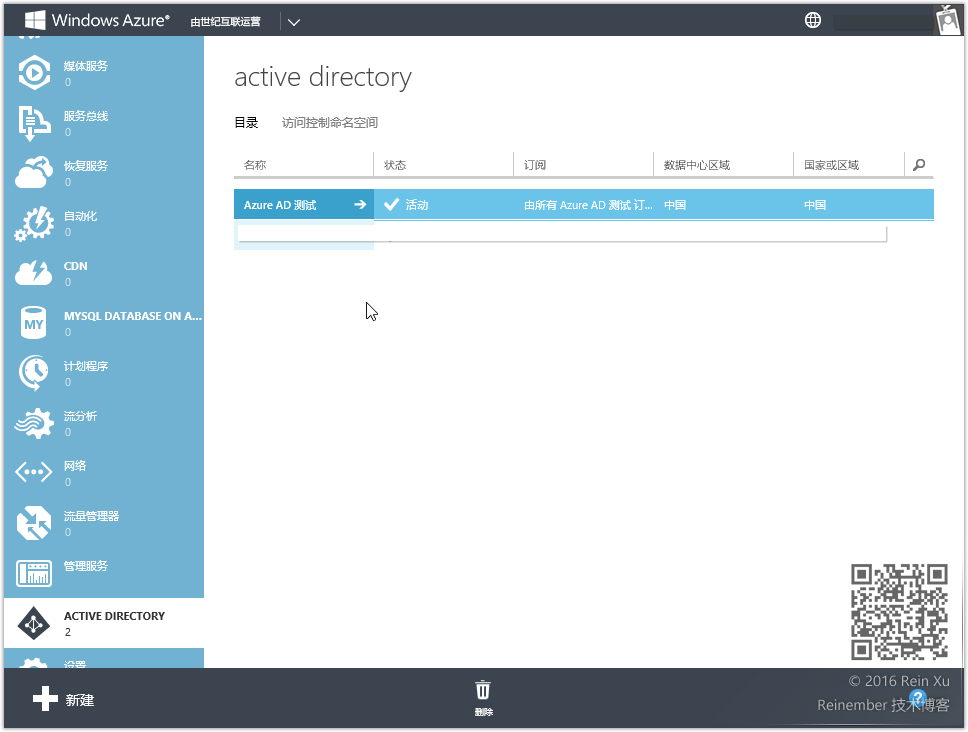

好了接下来,我们就来看下怎么为我们的Azure AD用户启用这一项功能,首先登录到我们的Azure 经典门户,然后找到我们创建的Azure AD。

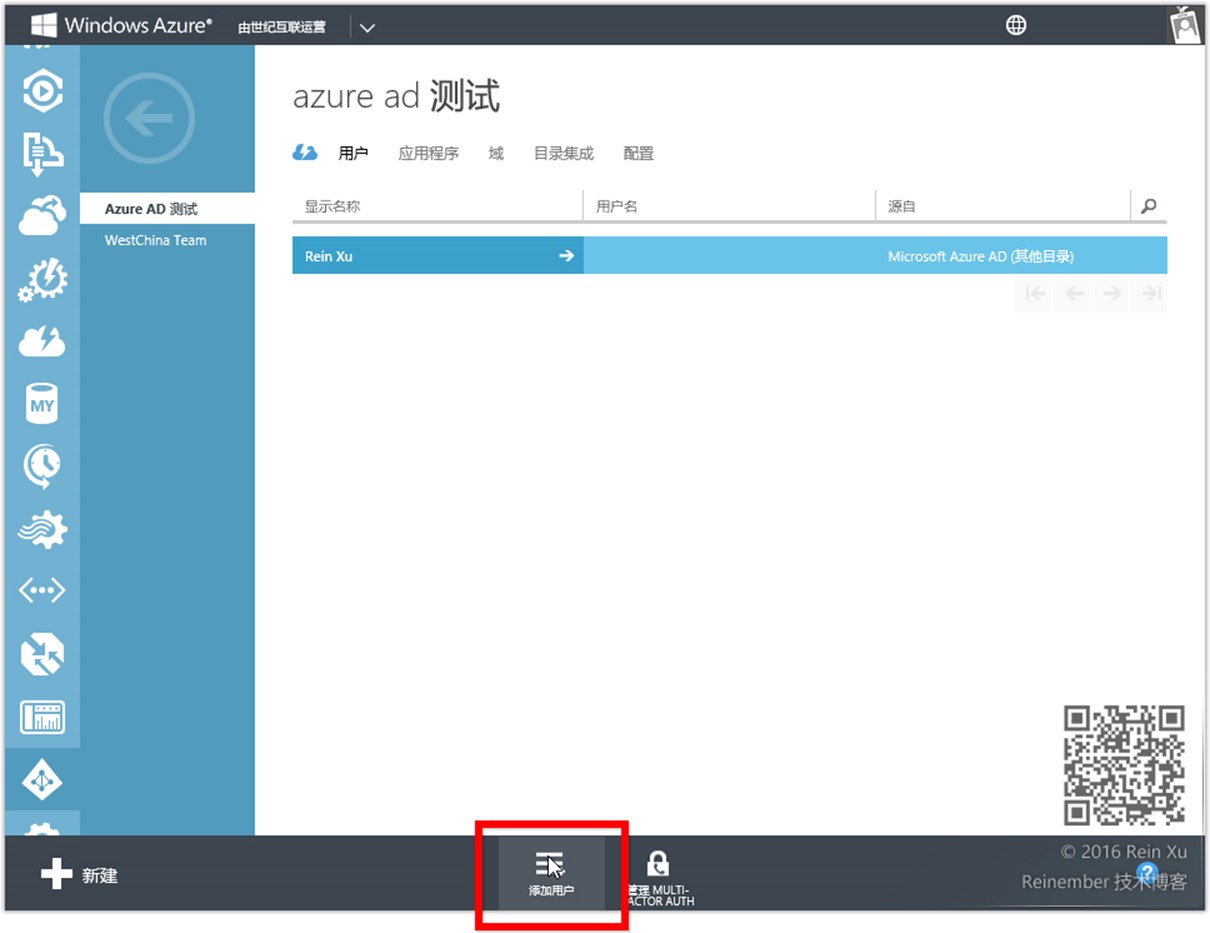

Azure AD中目前只有一个用户,我们添加一个新用户。

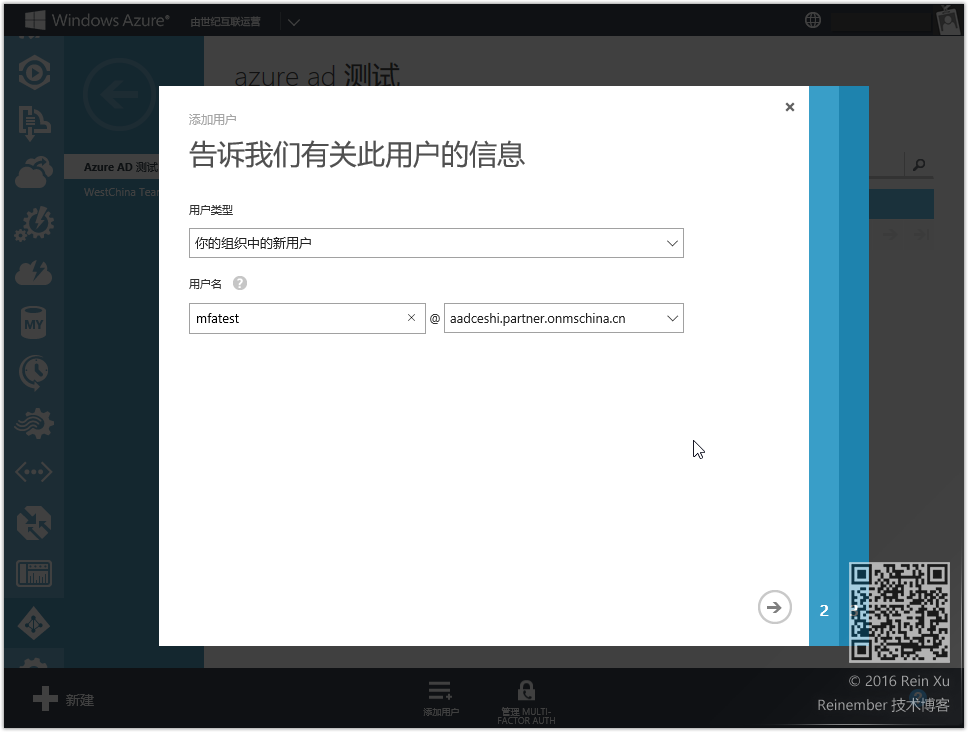

指定我们的用户类型为新用户,然后填入我们的用户名。

然后在用户配置文件的页面,配置相对应的用户信息,在下方勾选"启用多重身份验证",上方会出现一个警告信息,提示我们已经为此用户配置多重身份验证。

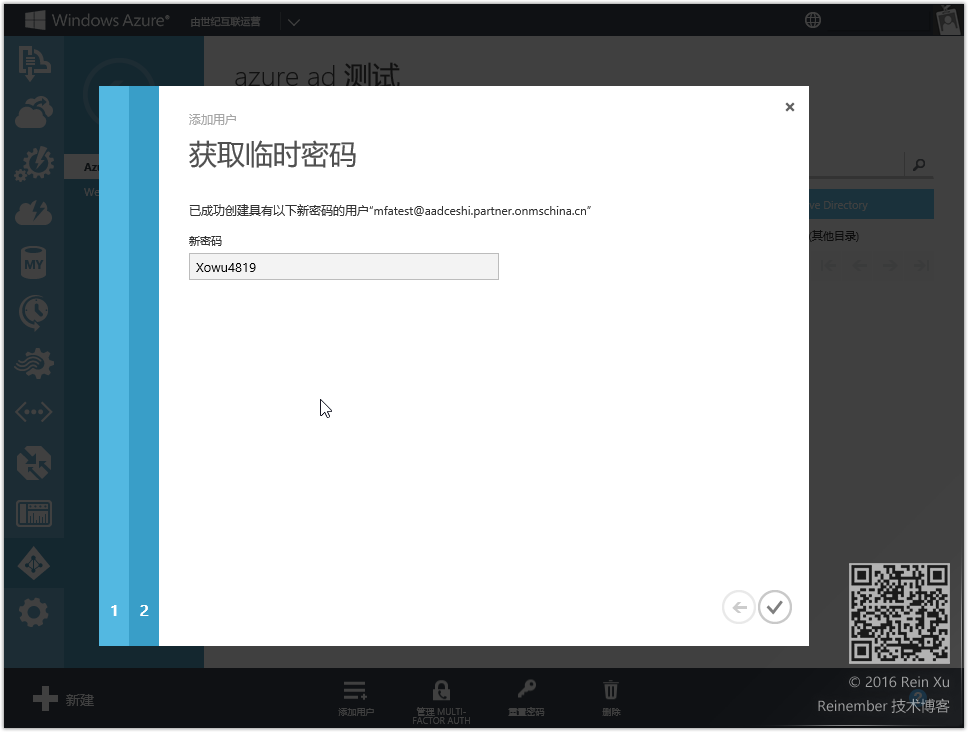

完成之后我们就已经成功的配置了一个启用了多重身份验证的用户,是不是非常的简单。

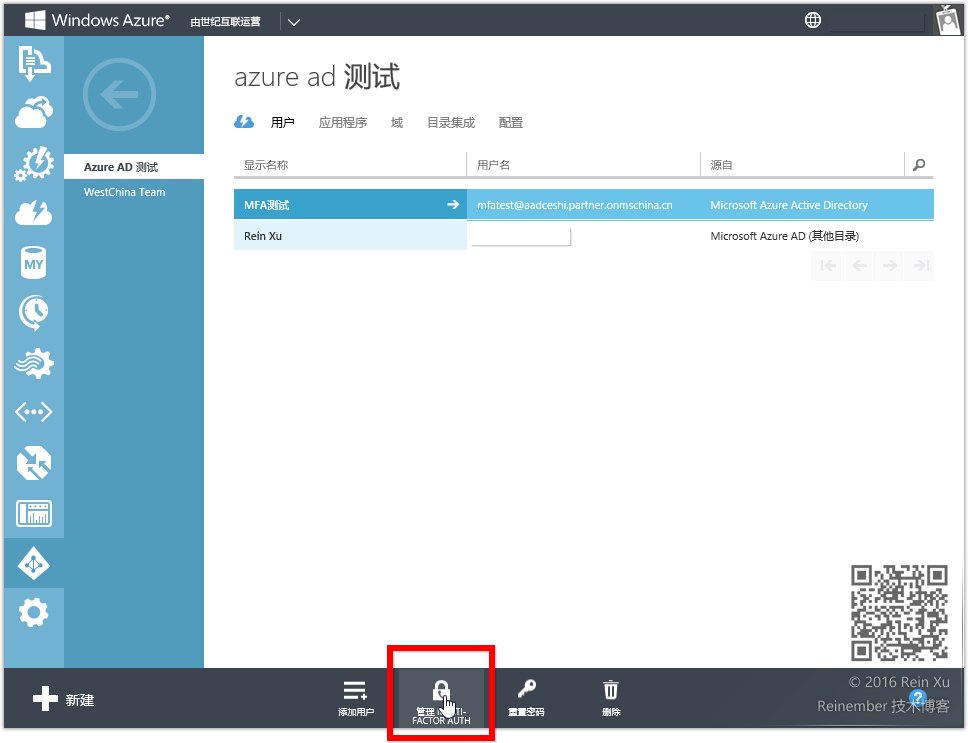

接下来我们可以通过在用户选项卡下方的"管理MFA"跳转到专门的MFA管理界面。

在MFA管理页面,我们可以看到所有的用户,并且可以批量设置用户是否启用MFA,也可以看到当前选中的用户是否启用MFA,在右侧可以看到MFA的状态,如果是启用状态中,我们可以单击禁用来关闭MFA,如果是没有启用,这可以通过单击启用来快速为用户启用MFA。

单击MFA页面顶部的服务设置,可以跳转到MFA服务配置页面。

在MFA服务设置页面中,我们可以选择是否允许用户创建应用密码,以使用非浏览器的方式进行登录。还可以配置验证方法,验证方法总体来讲都是与我们的手机结合的,比如给我们的手机打电话、发短信,通过MFA App进行通知验证、验证码验证等。

在设置完成后,单击保存即可为Azure AD启用MFA。再次说明,尽管Azure MFA功能强大,为我们的用户身份验证提供了非常高安全级别的多重身份验证功能,可以很好的保护企业数据和用户身份,结合Azure AD以及第三方应用开发、其他的Azure服务,是非常好的PaaS服务。目前MFA不会向用户或Azure帐号所有者收取任何的费用,感兴趣的朋友可以尝试一下。

本文出自 “Reinember” 博客,请务必保留此出处http://reinember.blog.51cto.com/2919431/1907164

以上是关于Azure实践系列 4:启用和配置免费的MFA的主要内容,如果未能解决你的问题,请参考以下文章

EMS 动手实验2:用户自助密码重设&条件访问策略强制用户使用MFA二次验证&启用标识保护配置风险检测

使用在 Azure 中使用 MFA 的帐户调用 Sqlcmd

AWS Cognito - 启用 MFA |错误:如果配置了 SMS 角色,则无法关闭 MFA

[Azure - Security] Azure的多重身份验证:使用AD(Azure Active Directory)开启用户MFA