华为acl应用到vlan配置

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了华为acl应用到vlan配置相关的知识,希望对你有一定的参考价值。

华为交换机vlan之间禁止通信,我配置了acl,可是在接口下没有packer-filter命令

请各位大仙们帮帮,都愁死了 。小弟在这谢谢了

1、使用system-view命令进入[]模式。

2、创建一个vlan,[Quidway]vlan 2。

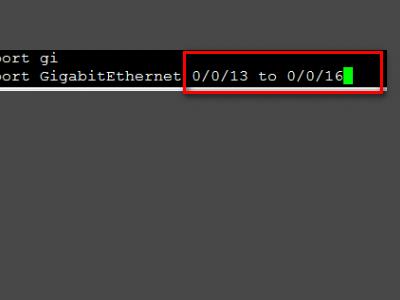

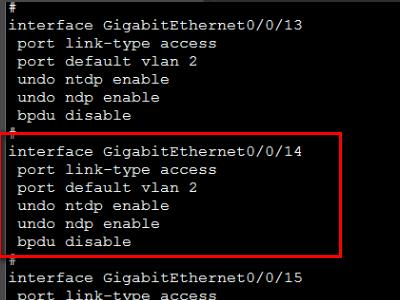

3、添加端口[Quidway-vlan2]port

Ethernet 0/0/13 to 0/0/15。

4、然后使用display current查看端口是否属于这个vlan。

5、配置vlan IP,[Quidway]interface Vlanif 2。

6、配置vlanif ip地址[Quidway]interface Vlanif 2,[Quidway-Vlanif2]ip address 10.10.100.1 255.255.255.0。

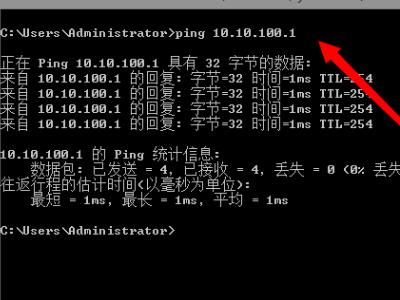

7、完成之后电脑接入到vlan2的接口上并设置好IP地址,然后ping 10.10.100.1是否正常。

ACL通过一系列的匹配条件对报文进行分类,这些条件可以是报文的源MAC地址、目的MAC地址、源IP地址、目的IP地址、端口号等。

服务器区所有服务器网关均在核心交换机上,共有9个Vlan,9个网段分别如下;Vlan10-Vlan11网段分别为10.0.10.0/24-10.0.11.0/24Vlan14-Vlan19网段分别为10.0.14.0/24-10.0.19.0/24

交换机管理Vlan为Vlan1:10.0.13.0/24,核心交换机的管理ip为10.0.13.254,其余接入交换机网关均在核心交换机上;

客户端共有8个Vlan,分别为Vlan20-Vlan100,网段分别为10.0.20.0/24-10.0.100.0/24,网关均在核心交换机上;

3需求一:对服务器区服务器做安全防护,只允许客户端访问服务器某些端口

由于网络环境拓扑为客户端——客户端接入交换机——核心交换机——防火墙——服务器接入交换机——服务器,也即客户端访问服务器需要通过防火墙,所以对服务器的防护应该放到防火墙上来做,因为若用交换机来做过滤,配置麻烦且失去了防火墙应有的作用(此处不做防火墙配置介绍);

4需求二:交换机只允许固定管理员通过ssh登陆

此处做防护有较为方便的俩种方法

一:在所有交换机配置VTY时,调用ACL只允许源为网络管理员的IP访问,但此方法虽配置不复杂,但是配置工作量较大需要在所有交换机上配置,而且不灵活例如在网络管理员人员或者IP变迁时,需要重新修改所有交换机ACL,所以并不是首选方案;

二:因为管理交换机管理Vlan与所有客户端Vlan不在同一Vlan,也即客户端访问接入交换机必须通过核心交换机,所以可以在核心交换机上做ACL来控制客户端访对接入交换机的访问,核心交换机的访问通过VTY来调用ACL;配置部分在下面;

5需求三:客户端VLAN之间不能互相访问,客户端只允许访问服务器VLAN

一:在核心交换机上的所有链接客户端接入交换机端口做ACL,只放行访问服务器的流量,拒绝其余流量,但由于客户端接入交换机约有几十台,所以配置工作量大几十个端口都需要配置,所以也不是首选方案;二:在核心交换机上的客户端Vlan做Acl,只放行访问服务器的流量,拒绝其余流量,由于客户端Vlan共有8个所以相对于在物理接口上做ACL而言,工作量较小,所以选择此方案;

6配置部分

6.1ACL配置部分

aclnumber2000

rule5permitsource10.0.20.110

rule10permitsource10.0.21.150

rule15deny

//定义允许访问核心交换机的俩位网络管理员IP地址;

aclnumber3000

rule51permitipdestination10.0.10.00.0.0.255

rule53permitipdestination10.0.12.00.0.0.255

rule55permitipdestination10.0.14.00.0.0.255

rule56permitipdestination10.0.15.00.0.0.255

rule57permitipdestination10.0.16.00.0.0.255

rule58permitipdestination10.0.17.00.0.0.255

rule59permitipdestination10.0.18.00.0.0.255

rule60permitipdestination10.0.19.00.0.0.255

//定义所有客户端只允许访问服务器Vlan

rule71permittcpsource10.0.20.110destination10.0.13.00.0.0.255destination-porteq22

rule72permittcpsource10.0.21.150destination10.0.13.00.0.0.255destination-porteq22

华为ACL规则问题,我的三层交换机是5700,

比如我在同一个ACL下写2个rule deny 10.10.10.1 0 permit 10.10.10.1 0结果如何 原因

问题2deny 10.10.10.0/24 0.0.0.255 permit 10.10.10.1 0

问题3 如果我把上边的2个rule 分别写在2个ACL里会怎么样

acl是要被应用后才会生效的,一般还需要知道端口、方向。

如:你应用在1/1/1的in方向。顺序是

rule 1 deny 10.10.10.1 0

rule 2 permit 10.10.10.1 0

那所有进入1/1/1的数据会匹配这个acl(出不匹配)。华为应该是不允许在一个端口上应用2条acl的,所以你写2个,还要看你应用在哪。

问题1和2可以一起回答

acl的匹配原则是“顺序命中”,即从最开始一条匹配至最后一条,只要被命中就不再继续匹配。所以你把deny写在前面,那permit就永远不会命中。另外掩码是一定要写的,你的条目都有点问题。

华为交换机还需注意一下,就是别去看它的序列号,较老的华为交换机是无视序列号的。你先写rule10,然后再写rule 1,rule1不会排列到rule10前面的 参考技术A 1.执行第一个,符合,阻止,2阻止

以上是关于华为acl应用到vlan配置的主要内容,如果未能解决你的问题,请参考以下文章