ssh和sudo

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ssh和sudo相关的知识,希望对你有一定的参考价值。

远程管理服务器是一个很重要的,带领我们脱离了刀耕火种的时代,不必守着机器。很早管理服务器使用的是telnet,这个使用的是明文传输,连接服务器的时的密码也是使用明文这就不好了, 有心之人很容易我们的服务器。

一 ssh

ssh有客户端和服务器端,客户端主要是连接管理远程服务器的工具,提供与用户交互的界面;ssh服务器端提供端口监听,并且把数据转换为指令在服务器执行。

1 ssh客户端

linux中的ssh客户端使用很简单基本上不需要太多的配置,windows中的ssh工具就复杂一些,这个复杂主要体现在使用远程linux图形管理工具,这些工具的复杂用法,基本上不会使用到生产环境中,学习使用这些高级用法是为了提高我们实验环境的快速构建。生产环境我们就可以根据实验环境中各种配置文件写脚本,实现生产环境的自动化流程化的部署。

ssh远程管理主机的最基本的原理,ssh客户端什么命令都不执行,只是把命令发送到服务器端让服务器执行,客户端只提供管理接口:命令行接口和图形接口,其中图形接口也只是把服务器发送过来的数据使用本地绘图程序加工后显示给用户。

linux中的ssh客户端使用的就是ssh命令。命令格式如下

ssh [option] [[email protected]]ip

一个实例:

[[email protected] ~]# ssh [email protected] -p 22 #这个命令可以简化为下面这个 [[email protected] ~]# ssh172.16.29.2 #不写[email protected]代表使用标红的这个用户名登陆(有的不是root,不是的话可以su - root) The authenticity of host ‘172.16.29.2 (172.16.29.2)‘ can‘tbe established. RSA key fingerprint is6d:cd:51:17:91:d0:bc:72:d9:51:25:73:7a:5c:9e:7a. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added ‘172.16.29.2‘ (RSA) to the listof known hosts. [email protected]‘s password: #这里输入要连接主机的密码 Last login: Wed Dec 7 01:11:35 2016 from 172.16.29.255 [[email protected] ~]# #这一步就代表ssh连接主机成功,可以使用exit退出登录

ssh客户端的配置文件,这里我只截取重要的配置内容。

[[email protected] ~]# vim /etc/ssh/ssh_config # Port 22 #这一行是配置客户端连接ssh服务器时默认连接服务器的哪个端口。

windows的ssh工具就有很多了,主流的有三种secureCRT、xshell、putty。其中putty最为简单,只有几M大小,可以实现基本的ssh功能。secureCRT可以记录登录历史登录密码,更改字体配色方案。最强大的是xshell,与之配套的各种工具具有特别好的用户体验。图形工具的使用方法就不介绍了。

2 ssh服务器端

这里只介绍linux下的ssh服务,ssh服务监听的端口是22,负责把客户端翻译后执行。ssh服务器的配置文件,这里我只写比较有用的几条。

[[email protected] ~]# vim /etc/ssh/sshd_config #Port 22 #监听的端口 #ListenAddress 0.0.0.0 #监听的ip默认监听在计算机的所有ip X11Forwarding yes #远程是否可以调用本地图形管理接口 #ClientAliveInterval 0 #客户端连接维持时间,单位M,0代表无限长时间 #ClientAliveCountMax 3 #几个维持时间内没有操作,断开客户端连接

3 ssh的认证

ssh连接远程主机,我们一般使用密码,假如我们遇到一个场景,我们管理一批主机,并且这一批主机的配置一样,我们怎么可以一次性管理一批主机执行相同的命令(当然目前的ssh客户端不能完成这个工作,需要借助ansible),这时每个主机都需要密码就不好了,这里我们可以借用非对称加密的方式,把公钥发送到被管理的主机。

[[email protected] ~]# ssh-keygen -t rsa #生成私钥 Generating public/private rsa key pair. Enter file in which to save the key(/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in/root/.ssh/id_rsa. Your public key has been saved in/root/.ssh/id_rsa.pub. The key fingerprint is: 1b:d1:d0:95:63:85:8f:95:78:71:90:5c:92:96:3b:[email protected] The key‘s randomart image is: +--[ RSA 2048]----+ | .. ..*=Oo| | o. * Xo | | . .. O . | | . . = | | S . . | | o E | | . | | | | | +-----------------+ [[email protected] ~]# ssh-copy-id -i.ssh/id_rsa.pub 172.16.29.2 #把公钥发送到被管控的主机,此后再连接该主机就不需要输入密码。 [email protected]‘s password: Now try logging into the machine, with"ssh ‘172.16.29.2‘", and check in: .ssh/authorized_keys to make sure we haven‘t added extra keysthat you weren‘t expecting.

4 ssh的工具

ftp命令传输文件的时候是明文传输数据,假如我们要想加密传输,可以是sftp,sftp和ftp的用法一致,只是数据时加密的。

安装ssh后会捆绑安装一个软件scp,这个命令可以给其他主机传输文件。一个例子:

[[email protected] ~]# scp anaconda-ks.cfg172.16.29.2:/root anaconda-ks.cfg 100% 1200 1.2KB/s 00:00 anaconda-ks.cfg #代表要传输的文件 172.16.29.2 #目标ip /root #传输目标主机的/root目录下,也可以写其它路径

以上这两个远程传输数据的命令功能比较单一,传输数据不是很智能,还有一个rsync命令,这个命令传输数据前先校验目标目录的文件和要传输的文件的内容是否一致,一致就不传输否则传输。这个命令的目标对象是一个目录。一个例子:

5 ssh的代理

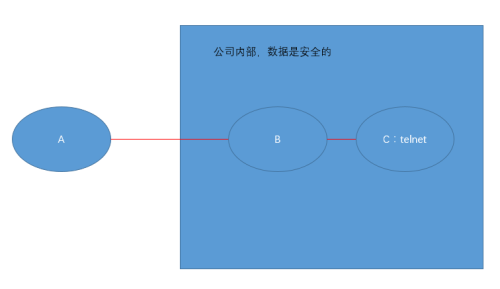

我们传输数据希望加密,但是原本的远程传输工具不具有加密功能,这时我们可以使用ssh作为中间件协助加密,这里我们是ssh协助telnet工具传输数据。这里我们假设一种环境,情况如下图

A是公司外部的主机与BC通信是不安全的,BC是公司内部主机,BC间通信是安全的,这时A要telnet到C机器(c是一个telnet服务器)。

本地代理

这种情况需要B主机要有ssh服务器和telnet客户端,A要有ssh客户端和telnet客户端。使用如下命令就可以加密的访问C的telnet服务了,这个命令需要在A上执行。

ssh -L 9527:Cip:23 -N Bip 然后telnet 127.0.0.1 9527就是连接C主机的telnet服务了。

远程代理

这种情况需要A主机要有ssh服务器和telnet客户端,B要有ssh客户端和telnet客户端。使用如下命令就可以加密的访问C的telnet服务了,这个命令需要在B上执行。

ssh -R 9527:Cip:23 -N Aip 然后telnet 127.0.0.1 9527就是连接C主机的telnet服务了。

动态转发

ssh -D 1080 [email protected]

二 sudo

sudo的配置文件: /etc/sudoers, /etc/sudoers.d/

时间戳文件: /var/db/sudo

日志文件:/var/log/secure

配置文件支持使用通配符glob

授权规则格式:

用户 登入主机=(代表用户) 命令

示例:

root ALL=(ALL)ALL

总结

这一节重点是ssh的服务器的管理,ssh主机通信最好使用密钥的通信,ssh可以加密那些明文传输,sudo可以把一些命令授权给某个用户,并且支持glob匹配。

本文出自 “老王linux旅程” 博客,请务必保留此出处http://oldking.blog.51cto.com/10402759/1882807

以上是关于ssh和sudo的主要内容,如果未能解决你的问题,请参考以下文章