CCNA网络工程师学习进程路由器和交换机的登录安全配置和vlan划分

Posted MenAngel

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CCNA网络工程师学习进程路由器和交换机的登录安全配置和vlan划分相关的知识,希望对你有一定的参考价值。

本节详细介绍路由器和交换机的登录安全配置以及VLAN划分的原理。

(1)登录安全配置:

路由器登录有两种验证方式:有本地验证方式和远程验证方式。本地登录验证方式可以配置用户名和密码也可以只配置密码;远程登录只需配置密码。

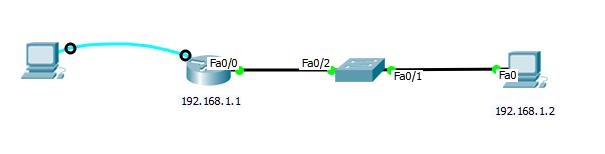

实验拓扑图:(配置好IP地址)

1)配置本地登录验证:

1.1在路由器上分别配置上述代码:

本地仅密码验证: en conf t line console 0 password sjm login 本地用户名及密码验证: en conf t line console 0 login local exit username sjm password 1234 end

1.2测试如下:

1)本地仅输入密码:

2)本地输入用户名和密码:

1.3删除配置:

删除本地仅密码登录方式: en conf t line console 0 no password no login end 删除本地用户名及密码登录方式: en conf t no login local exit no username sjm end

注意:no login和no login local分别为取消两种不同方式的登录验证。但配置的密码信息或用户和密码信息仍存在。而且如果在删除时仅仅取消了配置信息,但没有取消登录认证,设备将无法登录。

2)配置远程登录访问:

路由器配置代码:

en conf t interface f0/0 ip add 192.168.1.1 255.255.255.0 no shut exit line vty 0 4 password sjm1234 login exit enable password 5678 end

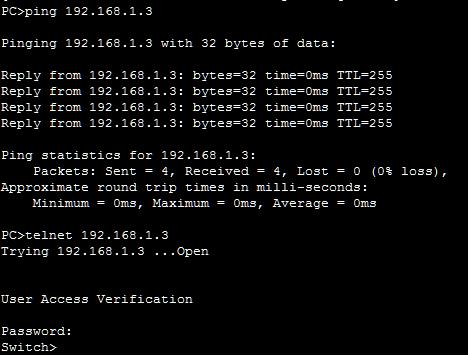

远程telnet测试:

环回口配置ip地址:

要远程登录路由器,可通过任何一个处于激活状态的端口IP进入路由器,但由于每个接口的ip地址都不一样,并且可能处于down状态,配置起来不方便。因此给loopback(本地环回接口)类似的虚拟端口配置IP地址作为路由器的管理地址,能让管理员使用该地址对路由器远程登录(telnet)且虚拟端口不会受到路由器某个端口down状态的影响。

配置代码:(只需配置一个不同网段的ip地址)

en conf t int loopback 0 ip add 192.168.2.1 255.255.255.255 no shut end

测试:

注意:给交换机或路由器配置使能口令(enable password 明文)和使能密码(enable secret 密文)时起作用的是用密文加密过的后者。

3)交换机的远程登录配置:

拓扑图不变:

给交换机配置远程登录需要给交换机配置虚拟ip地址,在上述拓扑图中还要配置默认网关(前面的博文中并没有配置)。

配置命令如下:

en conf t int vlan 1 ip add 192.168.1.3 255.255.255.0 no shut exit ip default-gateway 192.168.1.1

line vty 0 4

password sjm1234

login end

测试连通性及管理性:

(2)VLAN(Virtual Local Area Network)的详细介绍:

VLAN是在交换机上划分广播域的一种技术。它允许一组不限物理地域的用户群共享一个独立的广播域,减少由于共享介质所形成的安全隐患。

在一个网络中,即使是不同的交换机,只要属于相同VLAN的端口,它们会应用交换机地址学习等机制相互转发数据包,工作起来就好像是在一个独立的交换机上,一个虚拟局域网一样。因此起名叫做VLAN。但在同一台交换机上属于不同VLAN的端口,它们之间不能直接通信,必须借助路由器实现通信。

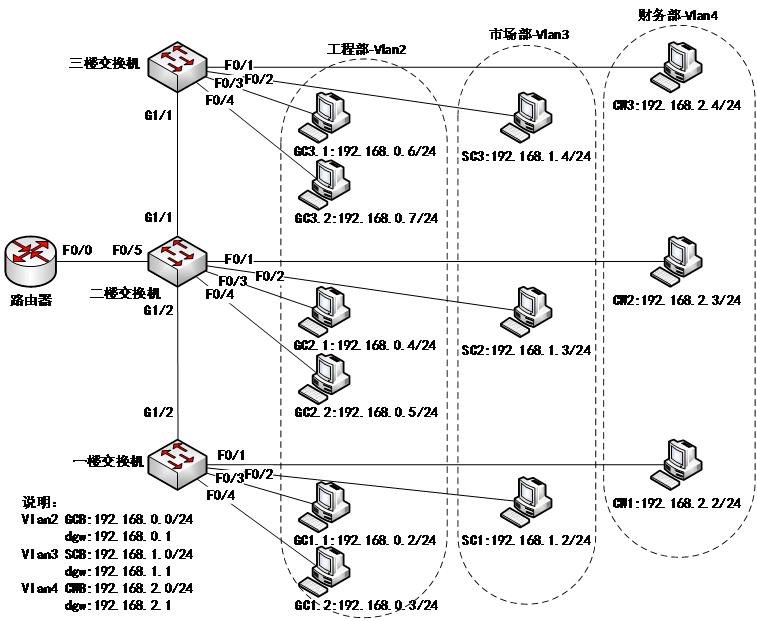

应用示例:

公司办公楼有三层楼,在每层楼都设有工程部、市场部和财务部的办公室。在下述的拓扑图中,VLAN技术实现了独立管理各部门网络的功能。每个交换机的端口都被同一层楼的三个部门的计算机所分享,虽然共用了一个交换机,但是每层楼的各部门之间的计算机在局域网内却是完毕被隔离开来,不会相互影响,从整个公司来看,三个VLAN之间也互不干涉。

1)VLAN的划分方式:

VLAN分为两种,静态VLAN和动态VLAN。静态VLAN基于端口配置,而动态VLAN可以基于MAC、网络协议、IP组播、策略、用户定义配置。

基于端口

把一个或多个交换机上的几个端口划分一个逻辑组,这是最简单、最有效的划分方法。该方法只需网络管理员对网络设备的交换端口进行重新分配即可,不用考虑该端口所连接的设备。

基于MAC地址

MAC地址其实就是指网卡的标识符,每一块网卡的MAC地址都是惟一且固化在网卡上的。MAC地址由12位16进制数表示,前8位为厂商标识,后4位为网卡标识。网络管理员可按MAC地址把一些端点划分为一个逻辑子网。

基于路由

路由协议工作在网络层,相应的工作设备有路由器和路由交换机(即三层交换机)。该方式允许一个VLAN跨越多个交换机,或一个端口位于多个VLAN中。

就目前来说,对于VLAN的划分主要采取上述第1、3种方式,第2种方式为辅助性的方案。

使用VLAN(Virtal Local Area Network)具有以下优点:

控制广播风暴

提高网络整体安全性

网络管理简单、直观

注意:交换机中默认有vlan1(管理vlan),给其配置IP地址和default-gateway(默认网关),是为了方便通过远程方式对交换机进行管理。

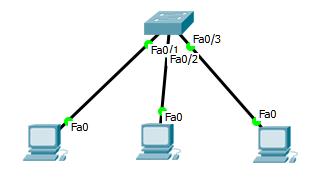

2)静态VLAN的创建:

介绍两种VLAN的创建方法:

方法一:

en conf t host SW1

exit vlan database vlan 10 name vlan10 vlan 20 name vlan20 vlan 30 name vlan30 exit write end

方法二:

en conf t host SW2 vlan 10 name vlan10 vlan 20 name vlan20 vlan 30 name vlan30 exit end

将接口划入指定的vlan:

en conf t int f0/1 switchport mode access switchport access vlan 10 int f0/2 switchport mode access switchport access vlan 20 int f0/3 switchport mode access switchport access vlan 30 end

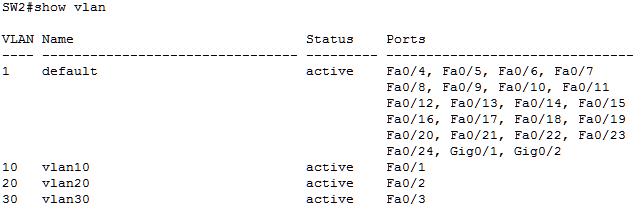

验证配置:

将端口从某个VLAN中删除,只需将该端口接入到默认的VLAN 1:

en conf t int f0/1 switchport mode access switchport access vlan 1 end

删除VLAN:

en conf no vlan 10 end

3)VLAN Trunk的配置:

为了让VLAN能跨越多个交换机,必须用Trunk(主干)链路将交换机连接起来。也就是说,要把用于两台交换机相互连接的端口设置成VLAN Trunk端口。交换机相连的端口指定为Trunk端口之后还要指定封装类型,交换机使用switchport trunk encapsulation 命令配置Trunk的封装类型:(Trunk链路也叫做中继链路。)

negotiate:自动协商封装类型,为默认配置。该参数要求协商为对端的封装类型,若对端的封装参数也为negotiate,则两端的封装类型均为is1类型。 isl:如果是CISCO的交换机,可以使用CISCO的私有协议ISL进行封装。 dot1q:采用IEEE 802.1q协议进行封装方式。

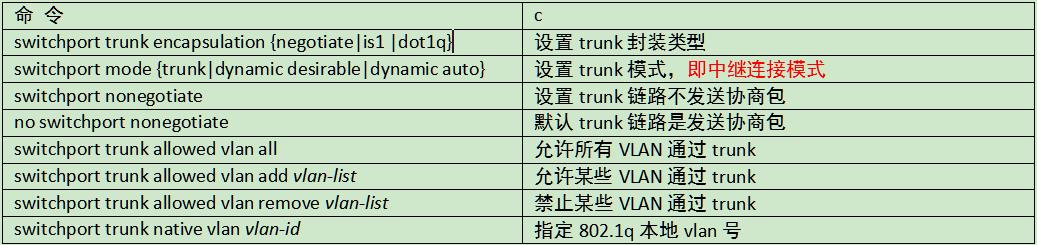

常用的vlan Trunk配置命令:

Trunk配置详细实例:

步骤一:在两台交换机上配置vlan:

en vlan database vlan 10 name vlan10 vlan 20 name vlan20 vlan 30 name vlan30 exit

步骤二:将指定端口划分如指定vlan:

左侧交换机:

en conf t int f0/1 switchport mode access switchport access vlan 10 int f0/2 switchport mode access switchport access vlan 20 int g0/1 switchport mode trunk switchport trunk allowed vlan all end

右侧交换机:

en conf t int f0/1 switchport mode access switchport access vlan 20 int f0/2 switchport mode access switchport access vlan 30 int g0/1 switchport mode trunk switchport trunk allowed vlan all end

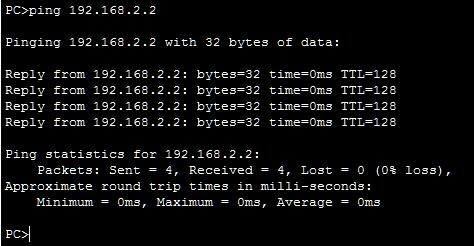

划分好IP地址之后测试vlan 20的连通性:

禁止vlan 20通过:

en conf t int g0/1 switchport trunk allowed vlan remove 20 end

此时左侧交换机将不转发vlan 20的数据包。类似的命令有:

switchport trunk allowed vlan none switchport trunk allowed vlan add 20,30,40

4)VTP(VLAN Trunking Protocol)配置的详解:

VTP协议可以简化vlan配置工作,VTP有三种工作模式:服务器模式、客户端模式和透明(transparent)模式,默认是服务器模式:

VTP服务器模式端:可设置VLAN并将自己的vlan配置信息发送出去,同时也会接受(使用)和转发其他VTP Server的配置信息。

VTP客户模式端:不能配置VLAN参数,只能接受服务器模式交换机配置的VLAN配置参数。

VTP透明模式端:交换机是相对独立的,允许配置VLAN,但不向其他交换机发送自己的配置参数。当透明模式的交换机收到服务器模式的交换机发送的VLAN配置参数时,仅仅是简单地转发给其他交换机,并不用来设置自己的VLAN参数。

删除VTP模式:当交换机处于VTP服务器模式时,如果删除一个VLAN,则该VLAN将在所有相同VTP的交换机上被删除。当在透明模式下删除时,只在当前交换机上被删除。

常用的VTP的配置命令:

vtp pruning(vtp动态修剪)

VTP修剪能减少中继端口上不必要信息量。在CISCO交换上,VTP修剪功能缺省是关闭的,发给某个VLAN的广播会送到每一个在中继链路上承载该VLAN的交换机,即使交换机上没有位于那个VLAN的端口也是如此。当单个vlan仅局限在局部区域时,在Trunk端口上或VTP Server上启用VTP修剪功能以避免不必要的VLAN信息泛洪。

注意: 默认情况下,Vlan1其主要的用途在于Vlan的管理。此时Vlan1需要组播包与单播包。为此往往不在Vlan1上启用VTP修剪。在有些交换机上,甚至明文禁止在Vlan1上启用VTP修剪,也是出于管理的需要。

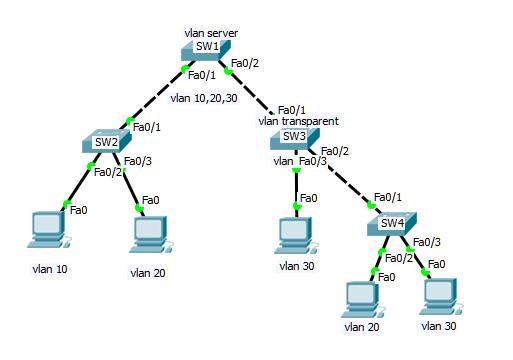

VTP协议配置示例:

SW1的配置:(配置vtp的模式可以用数据库模式也可以用全局配置模式)

en conf t host SW1 exit vlan database vtp domain ccna vtp server vlan 10 name vlan10 vlan 20 name vlan20 vlan 30 name vlan30 exit conf t int range f0/1-2 switchport mode trunk switchport trunk allowed vlan all end

SW2的配置:

en conf t host SW2 vtp mode server vtp domain ccna int f0/1 switchport mode trunk switchport trunk allowed vlan all int f0/2 switchport mode access switchport access vlan 10 int f0/3 switchport mode access switchport access vlan 20 exit

SW3的配置:

en conf t host SW3 vtp mode transparent vlan 30 name vlan30 exit int range f0/1-2 switchport mode trunk switchport trunk allowed vlan all

switchport trunk allowed vlan add 10,20 int f0/3 switchport mode accessswitchport access vlan 30 end

SW4的配置:

en conf t host SW4 vtp mode server vtp domain ccna int f0/1 switchport mode trunk switchport trunk allowed vlan all int f0/2 switchport mode access switchport access vlan 20 int f0/3 switchport mode access switchport access vlan 30 exit

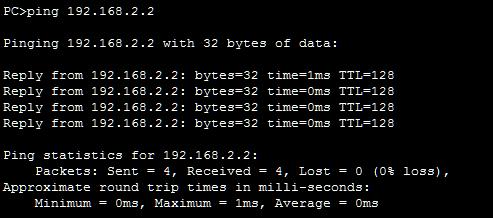

vlan 20之间的测试:

注意:作为VTP透明模式下的交换机应该首先配置,这时虽然SW4能够接受VTP通告,但除vlan 30和vlan 1以外的数据包并不能通过SW3传播。

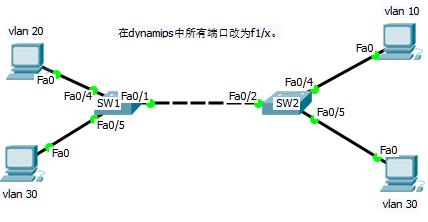

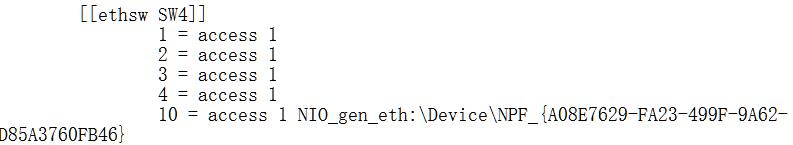

VTP裁剪的配置示例:(由于PacketTracer模拟器不支持VTP裁剪,因此示例在dynamips中完成)

步骤一:安装好dynamips后在setup文件夹下找到获取本机网卡参数:

步骤二:在labini文件夹下的ccna.nat文件夹下修改最后一行的网卡参数为上述图片中的白色区域部分:

步骤三:启动根文件夹下的虚拟服务和控制台:

步骤四:配置SW1和SW2:

SW1:

en conf t host SW1 exit vlan database

vtp domain ccna

vtp server vlan 10 name vlan10 vlan 20 name vlan20 vlan 30 name vlan30 exit conf t int f1/4 switchport mode access switchport access vlan 20 exit int f1/5 switchport mode access switchport access vlan 30 exit int f1/1 switchport mode trunk switchport trunk allowed vlan all exit end

SW2:

en conf t host SW2 exit

vlan database

vtp domain ccna vtp client

exit

conf t int f1/4 switchport mode access switchport access vlan 10 exit int f1/5 switchport mode access switchport access vlan 30 exit int f1/2 switchport mode trunk switchport trunk allowed vlan all exit end

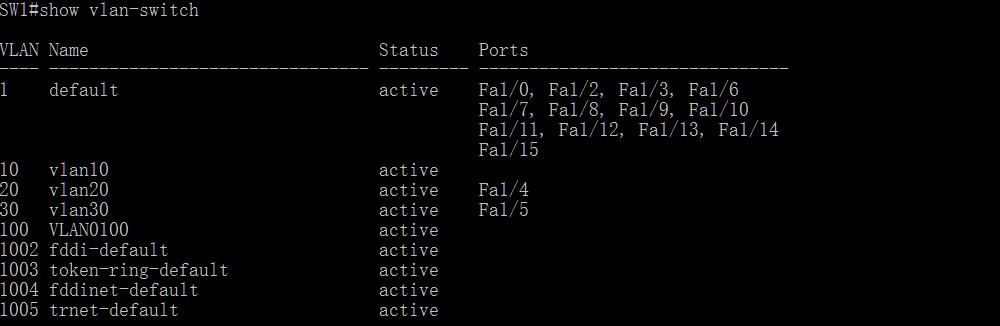

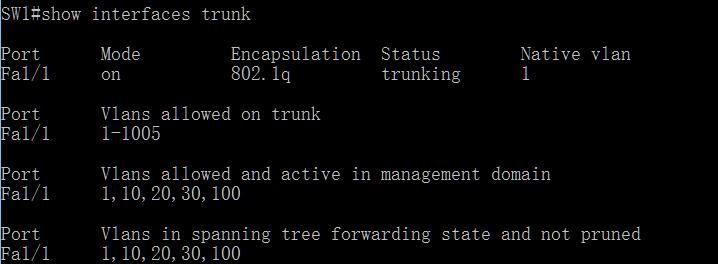

测试:(在dynamips中用show vlan-switch等价于PacketTracer中的show vlan brief)

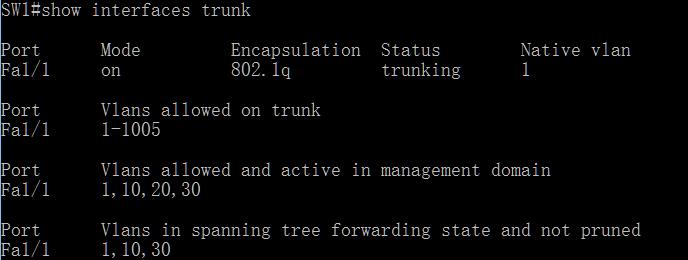

最后,启用在两台交换机上启用VTP裁剪:

en

vlan database

vtp pruning

exit

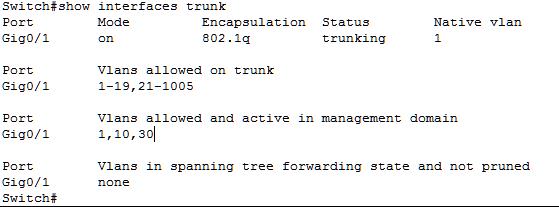

测试:

可能出现的错误:

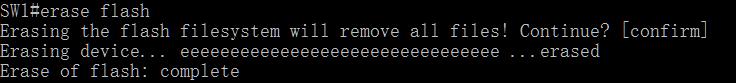

错误1:无法创建vlan

解决方法:按abort退到特权模式,输入erase flash:

错误2:交换机之间无法交换VTP通告:

解决方法:检查VTP域名是否相同。

实验文档下载:http://files.cnblogs.com/files/MenAngel/NetBlog5.zip

以上是关于CCNA网络工程师学习进程路由器和交换机的登录安全配置和vlan划分的主要内容,如果未能解决你的问题,请参考以下文章