【一】概论

(1)简介

rbac(role based access controal),全称基于用户组/角色的权限控制。

(2)概况

目前来说,一般项目有两种权限管理方式①传统方式;②rbac方式。下面依次介绍下

【二】传统模式与RBAC模式对比

(1)传统权限分配方式

典型特征:将权限和用户挂钩,直接将权限绑定到用户。例如ecs电商管理平台的人员权限分配

缺点:①效率上较低;②设置权限时没有统一标准。所以上述权限分配方式,在大型网站不会使用

(2)RBAC权限管理方式

在使用时有两种体现方式①基于表结构的rbac权限管理;②基于文件结构的rbac权限管理

区别:数据的存储位置,基于表结构的数据保存在数据表(3表、5表),基于文件结构的数据保存在文件里。但原理相同

拓展:3表和5表区别,若将数据拆分到不可拆分的程度,使用5表;否则使用3表

3表包含:用户表、用户组表、权限表;5表就是将3表里的权限表、用户组表进行再次拆分。

基于数据表的形式:优点在于后期数据维护上更加方便,有界面来操作数据表。

基于文件的形式:优点在于简单容易理解,缺点是不易于维护(因为写在了文件里,没有维护界面。所以后期维护修改时比较困难)

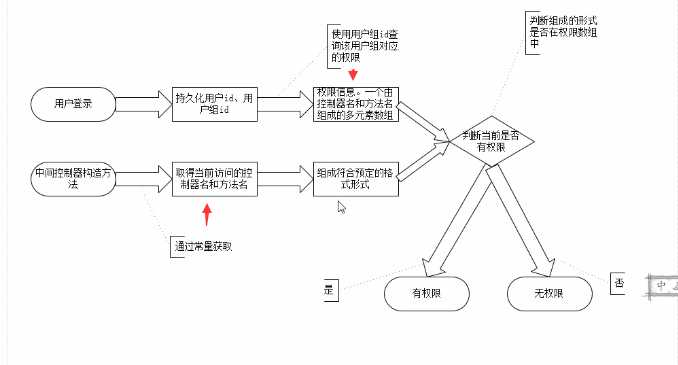

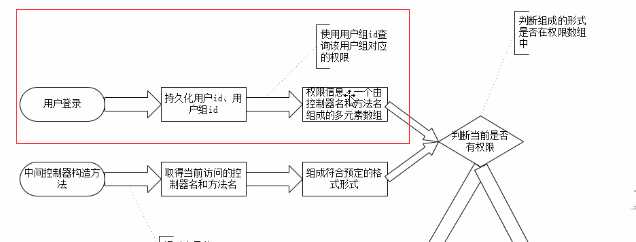

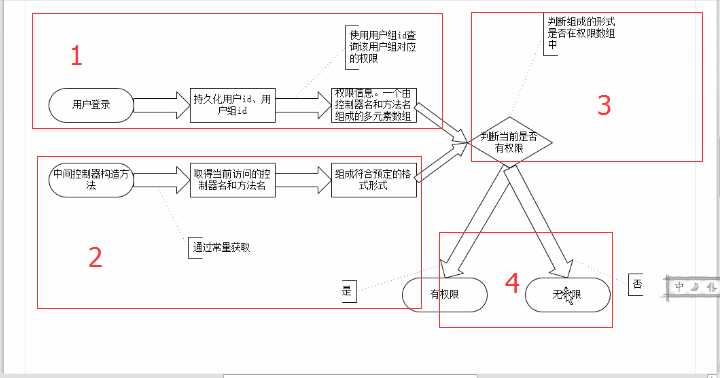

(3)RBAC原理

描述:在用户登录的时候,会持久化用户登录信息(如角色id),然后根据id去查询该角色的权限。这里的权限是用户组权限

然后在中间控制器中去获取当前用户访问的控制名和方法名,组成与预定义格式一致的形式,来判断组成后的形式在不在权限信息当中。如果在则表示有权限,如果不在则表示没有权限。

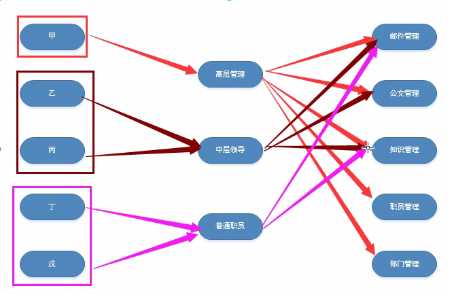

(4)RBAC权限分配方式

RBAC权限方式的最大特点:将权限和用户组挂钩,然后将用户组和用户进行挂钩。

从图中可以发现RBAC模式优点:①设计时项目前期,权限的标准就已经可以做到统一了;②维护上更加简单快捷

一般大型网站项目里,使用RBAC模式较多

【三】案例

针对OA系统,实现RBAC权限管理

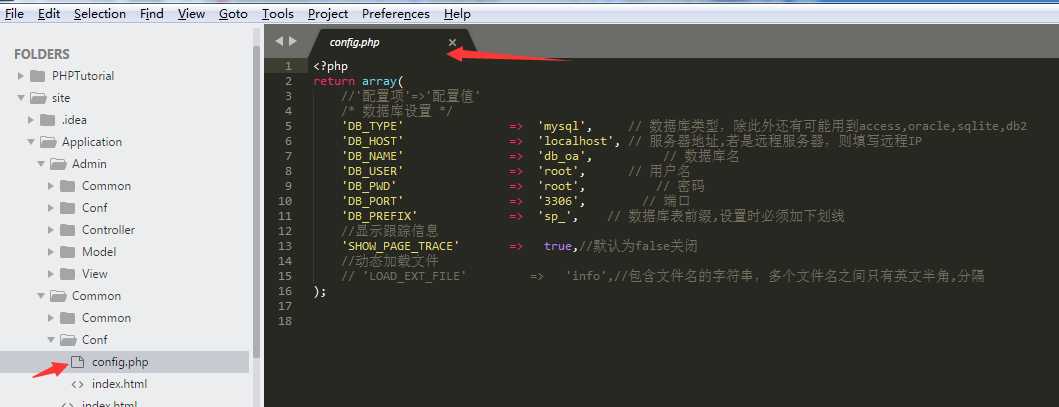

第一步:定义用户组的权限信息数据,当前模式是基于文件的权限管理方式,所以数据需要写在文件里。

写在哪个文件里呢?

可以写在配置文件或者单独写文件引入。这里建议写在配置文件里,因为配置文件是系统自动加载的,所以写在配置文件里,后期用的话不需要再进行引入了。

配置文件的话可以写到应用级别配置文件Application\\Common\\Conf\\config.php,或者分组级别配置文件Application\\Home\\Conf\\config.php

这里我推荐选择应用级别配置文件Common]Conf\\config.php

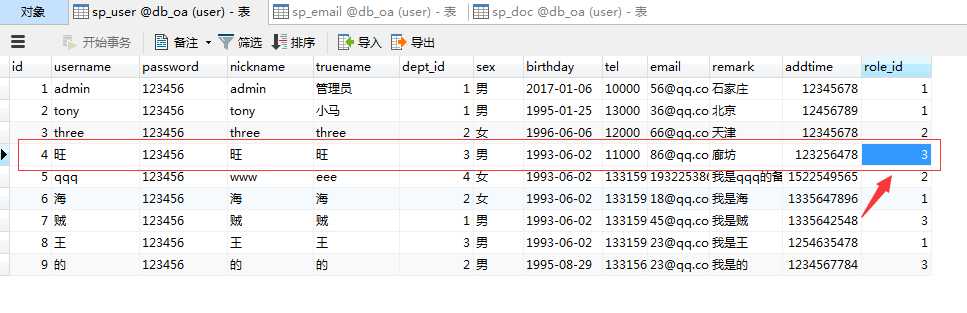

之前说过3表为用户表、用户组表、权限表

将权限配置写到下面即可

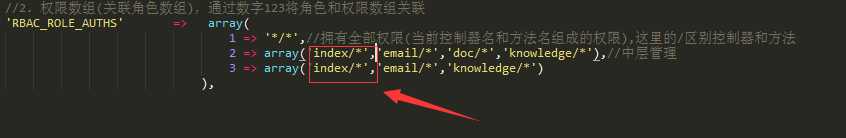

//RBAC权限数据 // 1. 角色数组 ‘RBAC_ROLES‘ => array( 1 => ‘高层管理‘, 2 => ‘中层领导‘, 3 => ‘普通职员‘ ), //2. 权限数组(关联角色数组),通过数字123将角色和权限数组关联 ‘RBAC_ROLE_AUTHS‘ => array( 1 => ‘*/*‘,//拥有全部权限(当前控制器名和方法名组成的权限),这里的/区别控制器和方法 2 => array(‘email/*‘,‘doc/*‘,‘knowledge/*‘),//中层管理 3 => array(‘email/*‘,‘knowledge/*‘) ),

第二步:在指定地方去根据当前用户的role_id来获取当前用户应当有的权限。通过用户组id拿到相应权限,拿到权限信息后再获取权限名和方法名.

换用旺用户登录,权限为3

因为要根据当前用户的role_id去获取判断用户权限,既然和FQ一样,也和权限挂钩了。为了防止FQ,写到了中间控制器里,这里同样也需要判断权限,所以和FQ写到一起。减少代码重复。写到控制器CommonController.class.php里

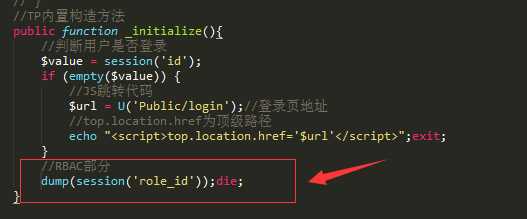

第三步:编写位置----中间控制器的构造方法

第四步:先测试下用户的role_id,这里我登录的用户是旺,role_id为3.所以浏览器显示3

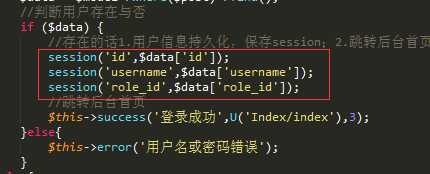

关于登录时用户信息的持久化在登录控制器里已经写好了

接着因为权限信息在配置文件里,所以接下来用C方法读取配置信息,获取权限

//因为权限信息在配置文件里,所以接下来用C方法读取配置信息,获取权限 $rbac_role_auths = C(‘RBAC_ROLE_AUTHS‘);//获取全部的用户组的权限 dump($rbac_role_auths);die;

这里输出打印下是否获取到全部权限信息,浏览器显示结果

array(3) {

[1] => string(3) "*/*"

[2] => array(3) {

[0] => string(7) "email/*"

[1] => string(5) "doc/*"

[2] => string(11) "knowledge/*"

}

[3] => array(2) {

[0] => string(7) "email/*"

[1] => string(11) "knowledge/*"

}

}

接下来获取当前用户的权限,然后输出打印下

$currRoleAuth = $rbac_role_auths[$role_id];//获取当前用户对应的权限 dump($currRoleAuth);die;

浏览器显示结果为

array(2) {

[0] => string(7) "email/*"

[1] => string(11) "knowledge/*"

}

此时上面已经走完了

接下来下面

第四步:通过常量的方式获取当前用户访问的路由中控制器名和方法名,并且组成预定义的格式

可以理解为,在中间控制器构造方法里获取当前访问的控制器名和方法名,通过什么获取呢?通过常量获取

//通过常量的方式获取当前用户访问的路由中控制器名和方法名 $controller = strtolower(CONTROLLER_NAME);//转成和预定义的一样,小写 dump($controller);die;

浏览器输出控制器名index

接下来获取方法名,继续添加

//通过常量的方式获取当前用户访问的路由中控制器名和方法名 $controller = strtolower(CONTROLLER_NAME); $action = strtolower(ACTION_NAME);

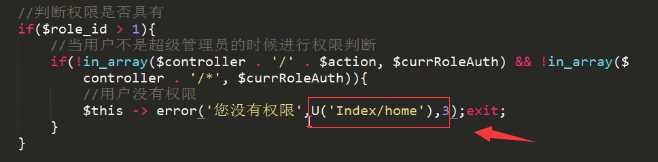

第五步:判断是否有权限

判断依据:判断组成的形式是否在权限数组里,若在则表示有权限,否则没有权限

//判断权限,先排除超级管理员的情况 if ($role_id > 1) { //当用户不是超级管理员时进行权限判断 if (!in_array($controller.‘/‘.$action,$currRoleAuth)&&!in_array($controller.‘/*‘, $currRoleAuth)) { //用户没有权限 $this->error(‘您没有权限‘);die; } }

此时刷新浏览器验证下,会登录成功,但是显示首页失败,一直显示没有权限,然后重新登录,然后没有权限,然后重新登录。。。。。在没有权限和登录一直循环

为什么会出现这种情况呢?

原来因为没有在配置文件里加index控制器,所以接下来加上

现在可以进行验证测试了,普通员工没有职员管理的权限,所以如果点击职员管理会提示没有权限

如果想让用户在跳页时跳转到首页,可以在控制器里编写方法

【总结】

按照步骤执行

.