瞻博-Juniper-SSG系列之PBR(策略路由)配置终结篇

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了瞻博-Juniper-SSG系列之PBR(策略路由)配置终结篇相关的知识,希望对你有一定的参考价值。

各位,好

这一个周末似乎过的非常快,因为有太多客户的售后问题需要积极的配合处理,总之,工程师专职做好技术的时代已经一去不复返了,很多时候我们要担任太多原厂的角色,而且不仅仅只是华为、华三、思科。

此篇分享中,也集中比对了华为的配置思路、山石网科防火墙的配置思路,有利于大家触类旁通,花各位几分钟研读,也非常欢迎多多斧正,今天给大家分享的一个配置实例是30岁左右的网工非常喜欢的系列,Juniper-SSG系列的策略路由配置实例。该场景在企业级组网中经常使用,所以务必请大家多多拍砖,万分感谢

演示环境

固件版本: 6.2.0r6.0 (Firewall+VPN)

设备型号:SSG-320

演示拓扑:

LAB-需求:

SSG接入双ISP接入商,VPN使用CTC线路与上海各区域建立ipsec-vpn

SSG为网关角色,并使用策略路由完成特定流量(114.102的主机)调整(缺省指向BGP出口)为CTC出口。

LAB-网络规划:【这里在测试环境,可能让大家会有所疑问】

BGP测试公网:172.16.102.0/24【等同于:114.1.1.100/24】

CTC测试公网:172.16.103.0/24【同上】

内网:172.16.114.0/24【等同于:192.168.1.0/24】

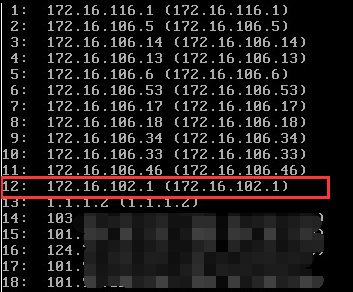

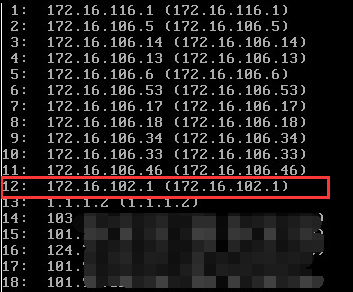

当前PC-A的到公网的路由跟踪图如下:

试用场景:

如本章介绍,适用在多网络接入商的场景

部署在内网,上游存在多个防火墙设备或waf设备、负载设备等,需要在特定的流量进行调整的网关设备上

第三方运营商,PBR在这个场景中用于保证电信、联通等原进原出

旁挂DDOS检测设备,流量重定向等(这个技能要求略高以后详细聊)

好了,不多解释了,我们直接上菜。

SSG-web-ui的初始化配置比较基础这里就不详细赘述,如果需要,麻烦留言,笔者日后给大家补上。

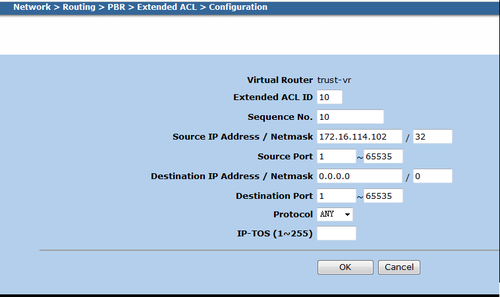

一、选择 network---routing---pbr---extended acl list,点击new添加:

Extended acl id:acl编号

Sequence No.:条目编号

源地址:172.16.114.0/24

目的地址:0.0.0.0/0

Protocol:选择为any

端口号选择为:1-65535

IP-TOS(1-255):这里省略,日后给大家介绍

点击ok,输出结果如下:

注释:

这一步相当于华为交换机PBR配置的的定义ACL,这里SSG配置定义102的这台主机,参考如下:

acl 3001

rule permit ip source 103.1.1.1 0.0.0.0 destination any

rule permit ip source 114.1.1.0 0.0.0.255 destination any

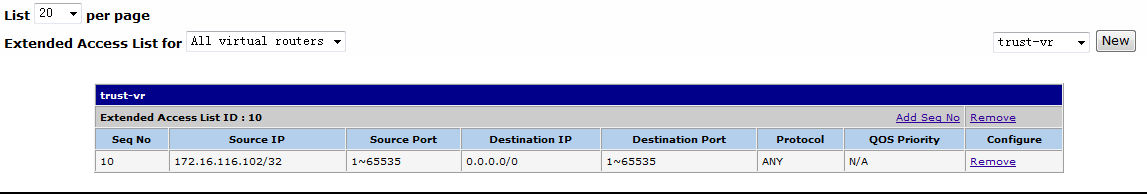

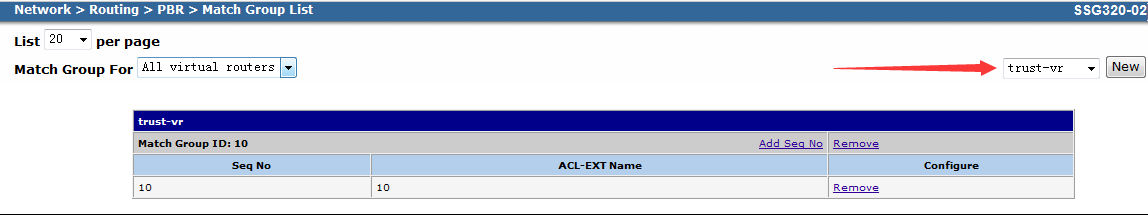

二、建立match group:输出参考图如下,类似(山石的match id 和华为交换机PBR策略中的 if match)

Match group的作用就是关联acl

确认输出如下:(万恶的水印,它把ok挡住了,注意这里没有其他的选项了,直接确认即可)

注释:

相当于华为PBR配置的参考实例:

traffic classifier PBR operator and

if-match acl 3001

相当于山石网科PBR配置的参考实例:

pbr-policy "115.102" vrouter "trust-vr"

match id 1

src-ip 172.16.115.102/32

dst-ip 0.0.0.0/0

service "Any"

nexthop 172.16.105.1

schedule "any"

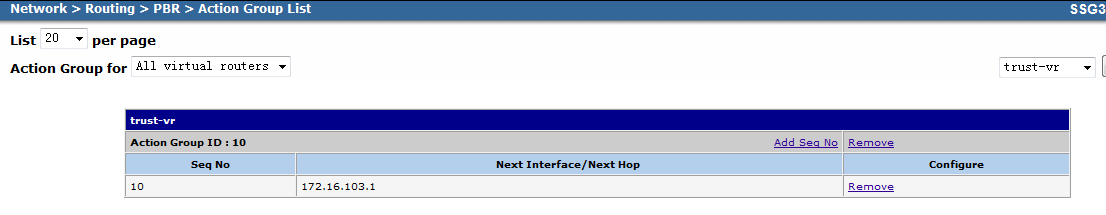

三、配置action group -【类似很多设备的配置,华为的traffic behavior、思科的set ip next-hop、山石match id里面nexthop】

network---routing---pbr---action group,点击add:

注释:

在这里指定下一跳接口或地址,华为、山石、华三配置窗口就不一一介绍了,会玩PBR的,都懂这是啥。

ok输出结果如下:

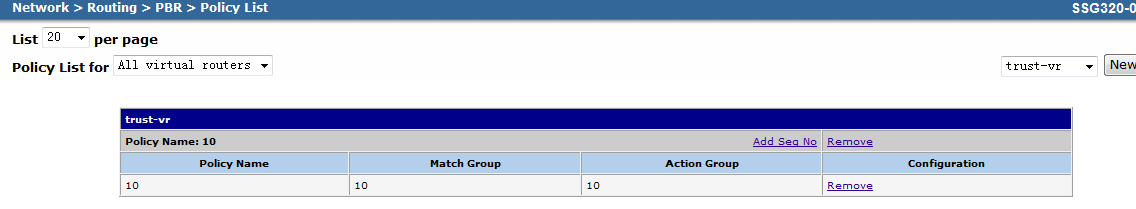

四、配置policy,(这个就类似华为的traffic policy 关联class 和 behavior的配置)

1、network---routing---pbr---policy,点击add

将刚建立的访问电信1.0.0.0/8的match group和action group绑定

注释:

相当于华为PBR的配置参考:

traffic policy PBR

classifier PBR behavior PBR

ok输出结果如下:

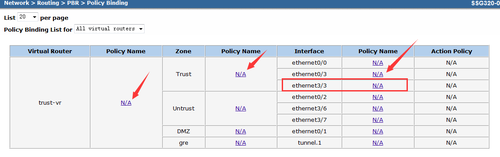

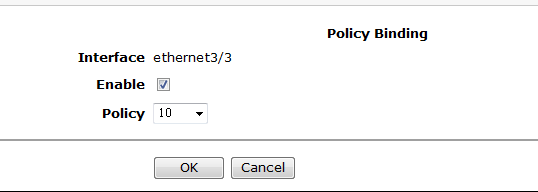

五、配置policy binding,【类似思科、华为在接口上挂载pbr】

network---routing---pbr---policybinding,点击add

配置好的policy(pbr_trust)应用到trust的物理接口上,注意这里设备没有强调是in还是out。只是强调了是否绑定,至于哪里可以区别in和out,我们进行抓包就发现,他是基于in方向来控制的,和常规的三层交换机都是一个机制。

另:我们可以看到SSG的防火墙,他可以基于全局trust-vr去绑定或者zone绑定又或者物理接口去绑定。总之有三种绑定的方式,大家请务必留意这个细节。

点击图中箭头指向的N/A,输出如下:

注释:

相当于华为的PBR配置参考:

interface GigabitEthernet0/0/5

description E4S5700-G0/0/5-app3-Eth1

port link-type trunk

port trunk allow-pass vlan all

traffic-policy PBR inbound

到这里配置结束,可以进行最后的测试了。

这里我再贴一次配置前的的路由跟踪图:

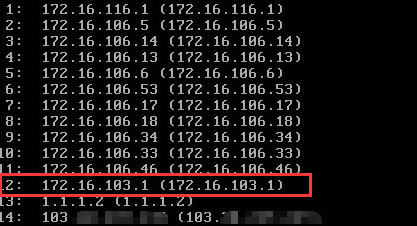

以下为配置后的路由跟踪图:

大家是不是觉得我的测试环境有点biantai了,前面的路由怎么这么多跳,这个是我故意做出来给团队中其他成员排错的测试环境,很多时候我们容易忽略排错的思路,仅仅关注如何配置。这个是做网工的大忌,所以请大家一定要注意,排错和反复的调试在工作中至关重要。

——————————————来自一家上海二级运营商的网工分享

本文出自 “Allen在路上-从零到壹” 博客,转载请与作者联系!

以上是关于瞻博-Juniper-SSG系列之PBR(策略路由)配置终结篇的主要内容,如果未能解决你的问题,请参考以下文章