基于CentOS 6.5 加密解密openssl的基本应用及CA的实现过程

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了基于CentOS 6.5 加密解密openssl的基本应用及CA的实现过程相关的知识,希望对你有一定的参考价值。

一、加密和解密

1、加密方式有:对称加密、单向加密、公钥加密

对称加密:

工具:gpg openssl enc

加密:openssl enc -des3 -a -salt -in /ets/fstab -out /tmp/fstab.cipher

解密:openssl enc -d -dec3 -a -salt -in /tmp/fstab.cipher -out 文件

单向加密:

工具:sha1sum,md5sum,openssl dgst

openssl dgst [-md5|-md4|-md2|-sha1|-sha|-mdc2|-ripemd160|-dss1][-out filename] /path/to/somefile

公钥加密:公钥加密,私钥解密

工具:gpg openssl rsautl

数字证书:

第三方机构使用一种安全的方式把公钥分发出去

证书格式:x509,pkcs家族

x509格式:

公钥和有效期限:

持有者的个人合法身份信息;(主机名)

证书的使用方式

CA的信息

CA的数字签名

谁给CA发证:自签署证书

用户

1.生成一对密钥

2.把所需信息和公钥按固定格式制作成证书申请

CA机构

1.自签证书

2.签署证书

3.传给用户

4.维护吊销列表

OpenCA

二、 用openssl实现私有CA

配置文件/etc/pki/tls/openssl.cnf

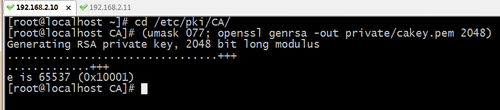

1、生成密钥对儿:

# cd /etc/pki/CA/

# (umask 077; openssl genrsa -out private/cakey.pem 2048)

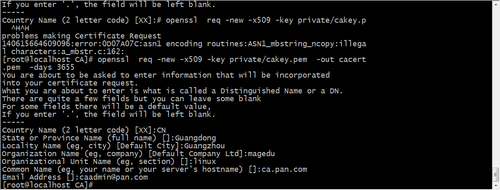

2、生成自签证书:

# openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days 3655(表示生成自签证书的有效期)

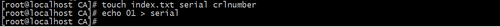

3、创建所需要的文件:

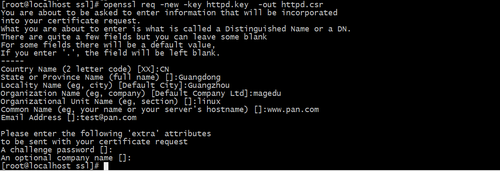

三、用openssl实现证书申请:

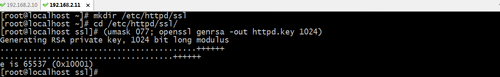

1、在主机上生成密钥,保存至应用此证书的服务的配置文件目录下, 例如:

2、生成证书签署请求:

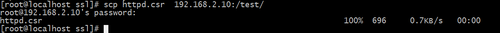

3、将请求文件发往CA:

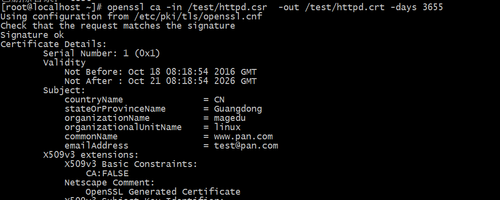

三、CA签署证书

1、签署:

2、将证书传回给请求者

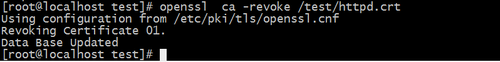

四:吊销证书:

回到CA主机:

# openssl ca -revoke /test/httpd.crt

本文出自 “11501323” 博客,请务必保留此出处http://11511323.blog.51cto.com/11501323/1872016

以上是关于基于CentOS 6.5 加密解密openssl的基本应用及CA的实现过程的主要内容,如果未能解决你的问题,请参考以下文章