Squid透明代理+ACL访问控制+日志分析

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Squid透明代理+ACL访问控制+日志分析相关的知识,希望对你有一定的参考价值。

防伪码:仰天大笑出门去,我辈岂是蓬蒿人

第一章 Squid透明代理+ACL访问控制+日志分析

前言:搭建代理服务器可以提高上网打开网页的速度,可以对非法网站进行屏蔽,限制文件下载,以及查看员工访问internet的情况,包括上网的地址,用户,时间等,是企业网络管理的常用手段。

代理服务器分为传统代理和透明代理,传统代理适用于浏览internet,需要在浏览器上手工指定服务器地址和端口,不是很方便,但是可以隐藏本机真实的ip地址,而且为下载工具使用多个代理可以规避服务器的并发连接显示。透明代理适用于共享上网网关,不需要指定服务器地址和端口,无需额外的设置即可上网,在实际工作中透明代理较多。

一、构建透明代理服务器

1、实验拓扑:

2、 实验步骤

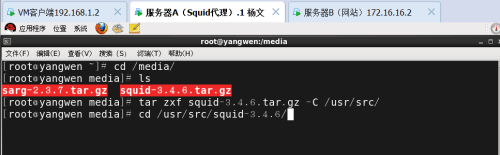

1)在服务器A上安装Squid代理服务器软件(挂载光盘,解压缩)

2) 编译安装

--prefix=/usr/local/squid //安装目录

--sysconfdir=/etc //单独将配置文件修改到其他目录

--enable-arp-acl //可以在规则中设置直接通过客户端mac进行管理,防止客户端使用ip欺骗攻击

--enable-linux-netfilter //使用内核过滤

--enable-linux-tproxy //支持透明模式

--enable-async-io=值 //异步i/o,提升存储性能

--enable-err-language=”Simplify_Chinese” //错误信息的显示语言

--enable-poll //使用Poll()模式,提升性能

--enable-underscore //允许url中有下划线

--enable-gnuregex //使用GNU正则表达式

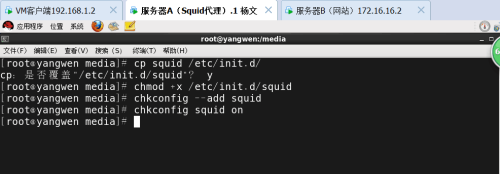

3) 创建链接文件,创建用户和组

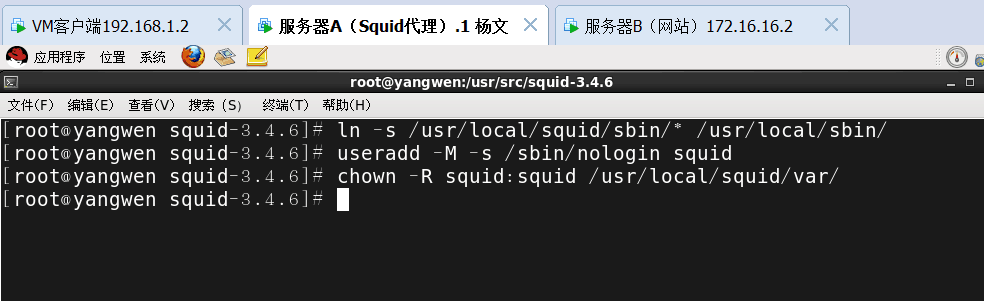

4) 使用squid服务脚本(为了能够方便启动停止服务)

Vim squid,内容如下:

;;

asac(补充)

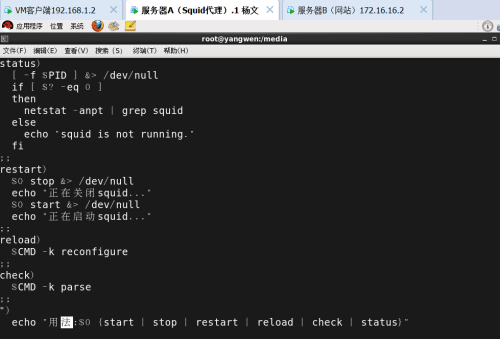

设置权限,并添加为系统服务。

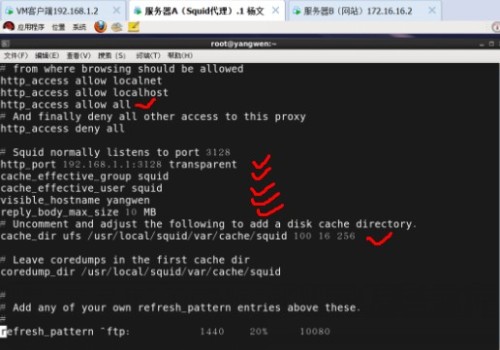

5) 修改配置文件

Vi /etc/squid.conf

主要修改有以下几条配置项,有的配置项需要修改,而有的配置项需要添加。

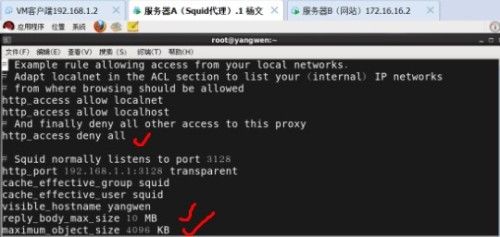

http_port 192.168.1.1:3128 transparent squid的默认监听端口tcp 修改

cache_effective_group squid squid的运行组 添加

cache_effective_user squid squid的运行用户 添加

visible_hostname yangwen 当前系统的主机名 添加

cache_dir ufs /usr/local/squid/var/cache/squid 100 16 256 去掉“#”

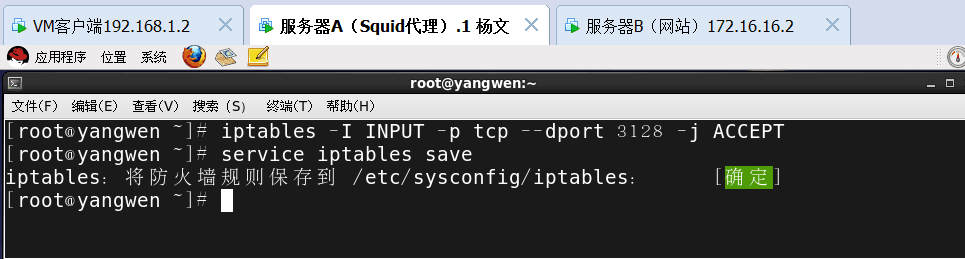

6) 在防火墙上添加允许策略

7) 启动squid服务

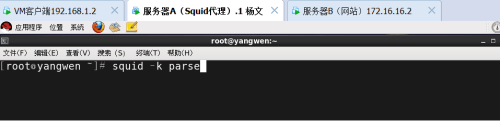

执行:Squid -k parse检测语法是否正确,出现很多内容,一般不用理会,没有提示错误就可以。

执行squid -z 初始化缓存目录,此步必须要做,执行完之后稍微等一会。

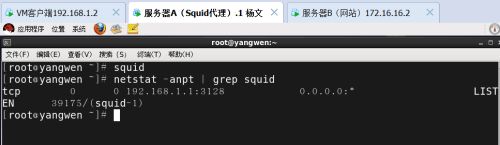

执行squid启动服务,也可以使用service squid start启动服务,第一次启动最好用squid启动。

8) 在服务器B上搭建网站,并开启入站规则

9)在服务器A上开启路由转发

临时:echo "1" > /proc/sys/net/ipv4/ip_forward

永久:vim /etc/sysctl.conf

修改net.ipv4.ip_forward = 1

然后sysctl -p激活

10)配置防火墙重定向,并service iptables save保存

11)在客户端上访问网站(配置网关)

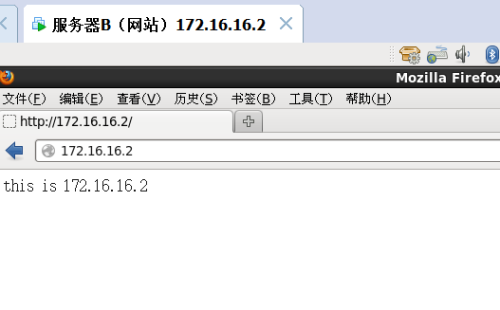

12)验证透明代理

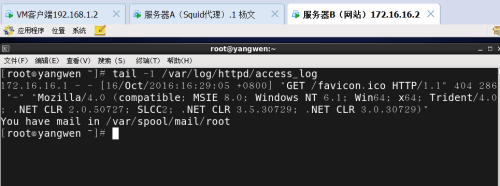

在服务器B上查看的访问者是代理服务器172.16.16.1,说明实验正确。

上面的这个实验属于正向代理

二、 设置ACL访问控制

1、 禁止下载扩展名为:.mp4,avi视频

2、 超过4mb大小的文件不进行缓存,禁止下载超过10mb的文件

3、 设置网站黑名单,禁止访问位于.qq.com,.lol.com的网站

4、 允许在正常上班时间(周一到周五8:30-17:30)上网

5、 默认策略设置为禁止任何客户机使用代理服务器。

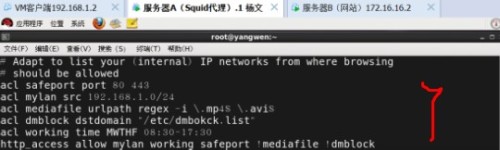

Vim /etc/squid.conf

acl safeport port 80 443

acl mylan src 192.168.1.0/24

acl mediafile urlpath regex -i \.mp4$ \.avi$

acl dmblock dstdomain "/etc/dmbokck.list"

acl working time MWTHF 08:30-17:30

http_access allow mylan working safeport !mediafile !dmblock

http_access deny all

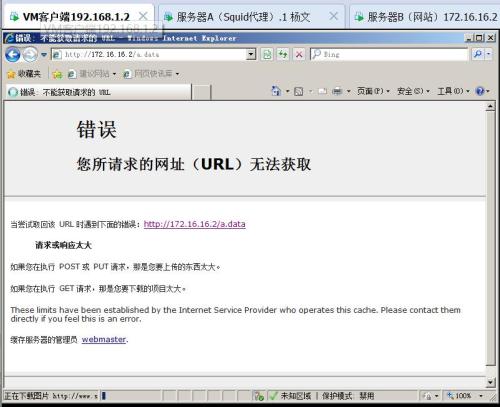

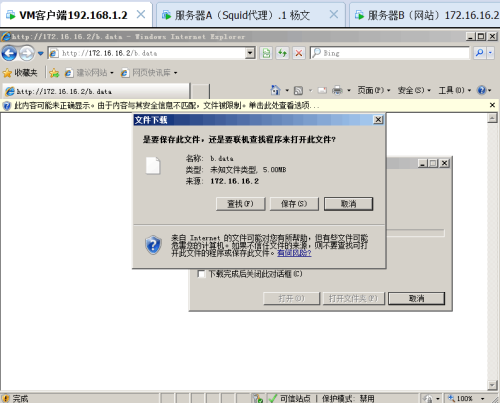

reply_body_max_size 10 MB

maximum_object_size 4096 KB

在客户端上测试下载文件,超过10mb就禁止下载

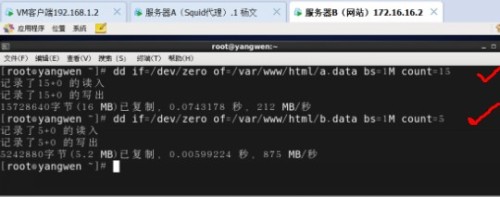

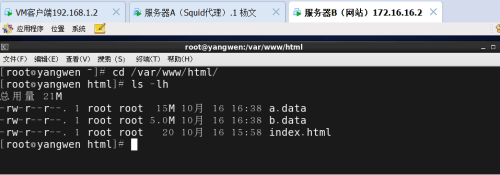

(在服务器B的网站目录下新建a.data(15mb)和b.data(5mb)

查看如图:

在客户端上分别下载

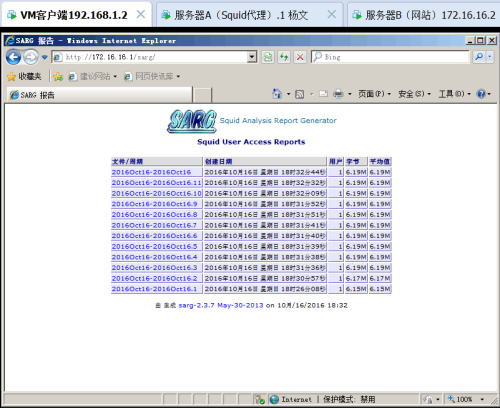

三、 squid日志分析

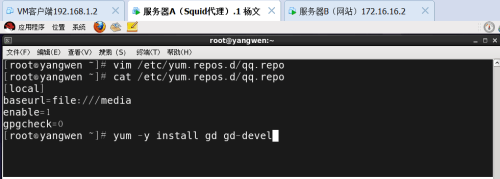

1、 安装gd库

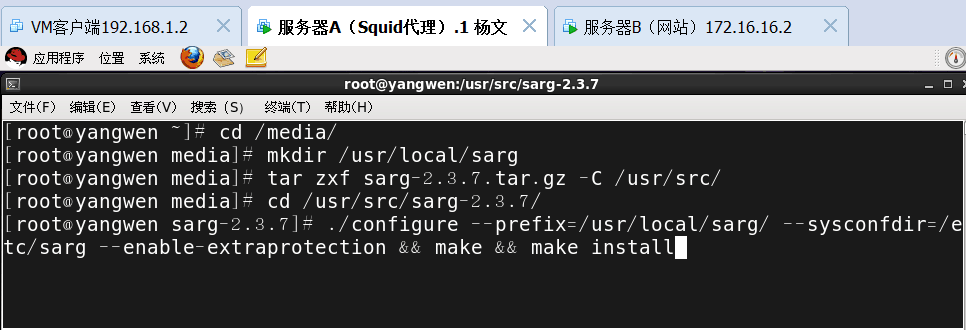

2、 安装sarg

--enable-extraprotection 添加额外的安全保护

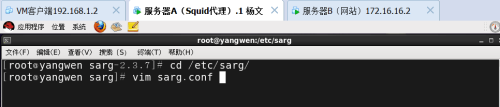

3、 配置

修改以下内容,不用添加,修改即可

1)制定squid的访问日志文件

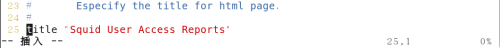

2)网页标题

3)sarg报告的输出目录

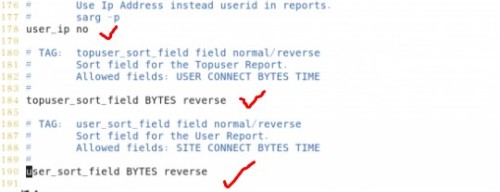

4)使用用户名显示,根据连接次数,访问字节数,采用降序排序,升序将reverse换成normal。

于用户访问记录,连接次数按降序排列。

5)当有日期报告存在,是否覆盖报告

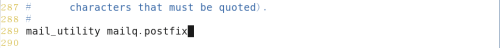

6)发送邮件报告

7)制定不计入排序的站点列表文件

8)使用的字符集为国际编码

9)制定top排序的星期周期和时间周期,0位周日

10)网页根目录

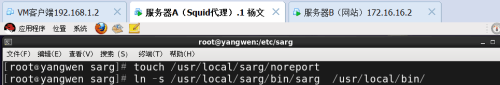

4、 运行Touch /usr/local/sarg/noreport(别忘了service httpd start)

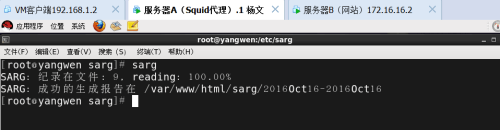

5、 验证

6、 计划任务

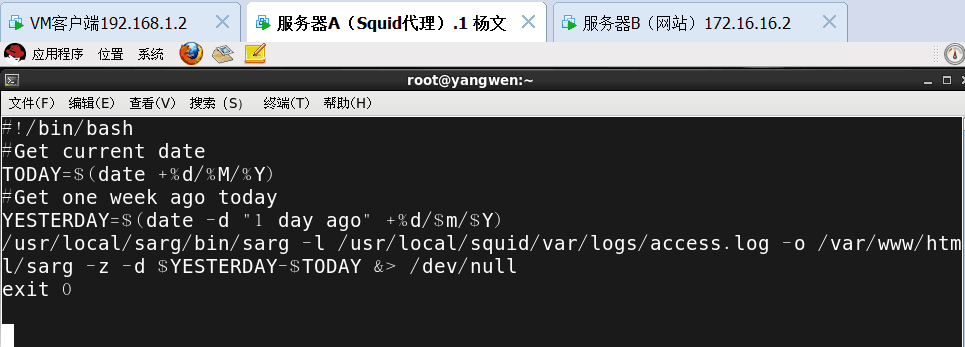

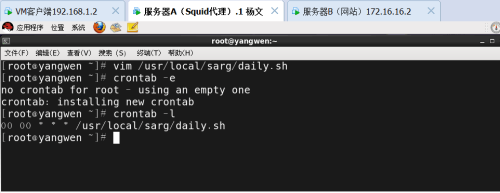

vim /usr/local/sarg/daiy.sh

crontab -e

每天0点运行统计昨天的内容

Chmod +x /usr/local/sarg/daily.sh

Chkconfig crond on

谢谢观看,真心的希望能帮到您!

本文出自 “一盏烛光” 博客,谢绝转载!

以上是关于Squid透明代理+ACL访问控制+日志分析的主要内容,如果未能解决你的问题,请参考以下文章

![]@$%J8XN@X86LWMI@@{7(E8.png 技术分享](http://s5.51cto.com/wyfs02/M01/88/F8/wKiom1gDRHLQVS7OAAA1ZuZRww4464.png)

![K%ZZU9R6_{@MQ4A(]W$CF11.png 技术分享](http://s5.51cto.com/wyfs02/M00/88/F5/wKioL1gDRJjw2gjGAAAlMaoHowU358.png-wh_500x0-wm_3-wmp_4-s_3739730548.png)

![`OKOA$I`T540T33I]})ZPM0.png 技术分享](http://s4.51cto.com/wyfs02/M01/88/F8/wKiom1gDRODj1c4SAABXvXihKQQ442.png-wh_500x0-wm_3-wmp_4-s_2710745501.png)

![D7AEIV9[JKD8]R7KT$1IFEA.png 技术分享](http://s4.51cto.com/wyfs02/M00/88/F5/wKioL1gDRqviVggBAAAgbwzXbF0244.png-wh_500x0-wm_3-wmp_4-s_3530917036.png)

![KX3]@LTI[{L@7%J2}(AKFES.png 技术分享](http://s1.51cto.com/wyfs02/M01/88/F5/wKioL1gDRyyzelR8AAAjUADTYro805.png)

![O@_)EV]04%1@4CER5@_875X.png 技术分享](http://s4.51cto.com/wyfs02/M00/88/F8/wKiom1gDSCDysOwIAAAjftBOdks275.png-wh_500x0-wm_3-wmp_4-s_3129992435.png)

![2JE7[SI6ZO%]~]{TT1G}66J.png 技术分享](http://s2.51cto.com/wyfs02/M00/88/F5/wKioL1gDSDOjceNwAABKrOUICkk155.png-wh_500x0-wm_3-wmp_4-s_873097953.png)

![(U8ZQ$LN]0{Q]LSD2I)_X_Q.png 技术分享](http://s3.51cto.com/wyfs02/M01/88/F8/wKiom1gDSFPRowcJAAAoFWHXGGE487.png-wh_500x0-wm_3-wmp_4-s_3552173856.png)

![9[7G9$PHYC7H9D]XA$LEYQM.png 技术分享](http://s3.51cto.com/wyfs02/M01/88/F9/wKiom1gDWg7AjZo8AAANkxkqR30663.png-wh_500x0-wm_3-wmp_4-s_4187681693.png)

![$JKV32M~}HG$5P57FV_~]NB.png 技术分享](http://s5.51cto.com/wyfs02/M01/88/F6/wKioL1gDWl3wrLVeAAAIXKF2hTg723.png-wh_500x0-wm_3-wmp_4-s_1464356319.png)

![7(@[CM6E]3}40HEL)YD3`TG.png 技术分享](http://s2.51cto.com/wyfs02/M00/88/F9/wKiom1gDWpmB4WbVAAAGO13HPWU996.png-wh_500x0-wm_3-wmp_4-s_3977653159.png)

![KPG0NG]4IEFW9L[1$K3]KMK.png 技术分享](http://s3.51cto.com/wyfs02/M00/88/F6/wKioL1gDWwzCk-EWAABTVCq7XaE488.png-wh_500x0-wm_3-wmp_4-s_3952315361.png)

![6%J}WA]B]3Z~D8ITG}{LS34.png 技术分享](http://s4.51cto.com/wyfs02/M01/88/F9/wKiom1gDW-aCxTIsAAAl0KF_b0k939.png-wh_500x0-wm_3-wmp_4-s_1163110451.png)