K应用篇 ? 1. 防范 WiFi Kill 攻击 ? 飞塔 (Fortinet) 防火墙 OS 5.2.8

Posted meigang2012

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了K应用篇 ? 1. 防范 WiFi Kill 攻击 ? 飞塔 (Fortinet) 防火墙 OS 5.2.8相关的知识,希望对你有一定的参考价值。

【简介】WiFi Kill (Wifi 杀手)是一个邪恶的软件,这个软件能把其他在同一WiFi网络的设备踢下线;更绝的是被踢的用户还感觉不到!

WiFi Kill 案例

WiFi Kill 案例

某校在校学生近二万人,采用飞塔防火墙和FortiAP组成校园无线网,学生通过校园无线网访问互联网。

近期许多学生反映,校园网无线WiFi可以连上,但是上不了网,经查证,原来是许多学生使用了一款叫"WiFi杀手“的手机软件。

WiFi Kill 介绍

WiFi Kill 介绍

WiFi Kill 被设计用来报复那些肆意侵占带宽的用户。其开发者Bponury在XDA开发者论坛是这么说的:如果有人滥用电脑资源来下载类似Justin Bieber的视频片段,你尽可以掐断他们的网络流量,自己独享。

该程序以前只能运行在有Root权限的android手机上,现在也有苹果手机版本了,它能假冒ARP回复来欺骗同一WiFi网络上的其他设备,让它们以为你的手机是路由器,然后WiFi Kill丢掉它们的网络包。对于受害者来说,网络连接看上去似乎正常,但实际上已经无法访问互联网。

WiFi Kill 演示

WiFi Kill 演示

现在我们来看看WiFi Kill是怎么操作的。

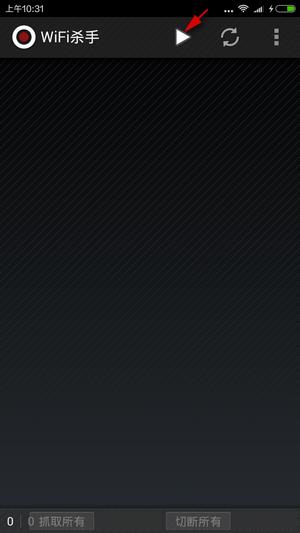

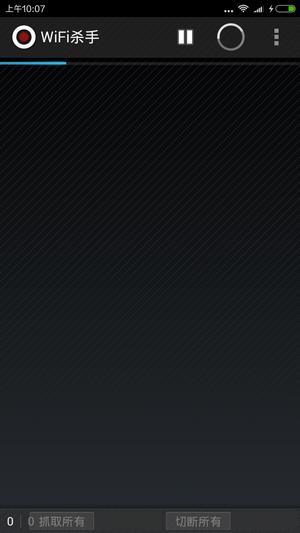

① 首先在手机上安装WiFi杀手,安卓手机需要Root,现在有汉化版了。

② 点击启动按钮,如果手机没有Root,会出现提示并中止运行;

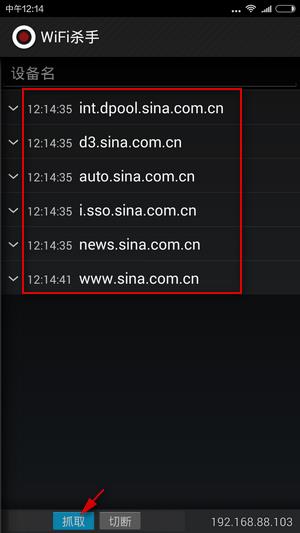

③ WiFi Kill会收集到所有接入本SSID的设备,包括手机和笔记本电脑;这里我们选择192.168.88.103进行操作(当然也可以一次操作所有的IP);

④ 当我们点击【抓取】的时候,可以看到这个IP访问的站点;

⑤ 当我们点击【切断】后,这个IP的设备就访问不了互联网了。

WiFi Kill 原理

WiFi Kill 原理

我们知道WiFi Kill是通过ARP欺骗来达到目的,那我么先了解一下什么是ARP欺骗。

地址解析协议,即ARP(Address Resolution Protocol),是根IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

下面我们就通过监控FortiAP的ARP变化,来了解WiFi Kill是怎么运行的。

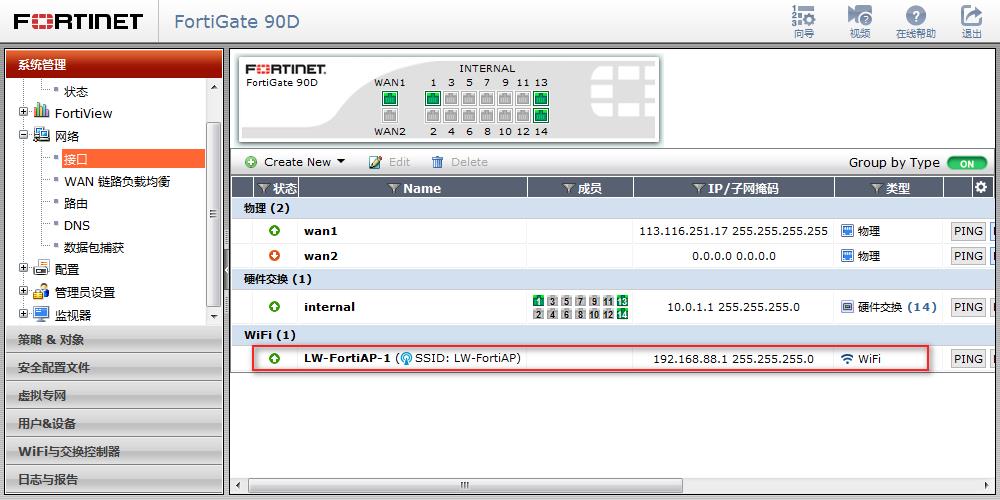

① 首先了解FortiAP接口名为LW-FortiAP-1,WiFi的网关为192.168.88.1。

② 可以通过客户端监测,查看到FortiAP连接了多少设备,以及每个设备的IP地址和MAC地址;

③ 在防火墙的命令模式下,通过抓包命令 diagnose sniffer packet LW-FortiAP-1 arp 4 10 查看FortiAP的ARP的更新情况,可以看到所有设备上网的发送网关都是192.168.88.1,每个IP与MAC地址也是一至的。

④ 在IP地址为192.168.88.100的手机上启动WiFi Kill并扫描;

⑤ 所有IP地址的网关都指向了运行WiFi Kill的手机。原来WiFi Kill的原理就是修改ARP,欺骗其它IP把WiFi Kill的主机当成网关,然后丢弃发送的信息。这样其它IP虽然看上去连接是正常的,但是因为网关不正确而上不了网。

WiFi Kill 防范

WiFi Kill 防范

知道WiFi Kill的攻击原理后,我们就可以针对找到解决办法。

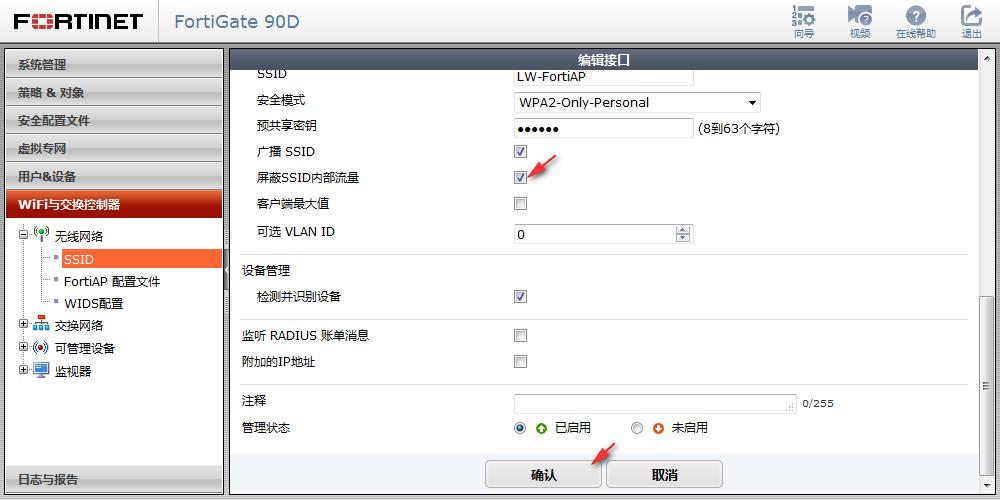

① 在防火墙菜单上选择【WiFi与交换控制器】-【无线网络】-【SSID】,选择LW-FortiAP-1,点击编辑;

② 找到【屏蔽SSID内部流量】选项打钩,点击【确认】;

③ 再次打开WiFi Kill进行扫描,但却再也看不到其它设备了,当然也就不能“踢人“了。原来屏蔽SSID内部流量的功能就是让SSID内的设备不能互访,当然绝大数连接WiFi都是为了上互联网,或访问服务器,WiFi设备之间的互访操作很少,屏蔽SSID内部流量也就没有多少影响了。

飞塔技术-老梅子 QQ:57389522

以上是关于K应用篇 ? 1. 防范 WiFi Kill 攻击 ? 飞塔 (Fortinet) 防火墙 OS 5.2.8的主要内容,如果未能解决你的问题,请参考以下文章

2019-2020-2 网络对抗技术 20175224 Exp7 网络欺诈防范